Bezpieczeństwo - Strona 4

Spoofing ARP przy użyciu ataku typu man-in-the-middle

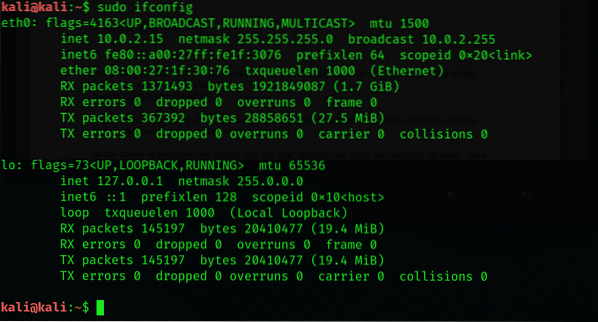

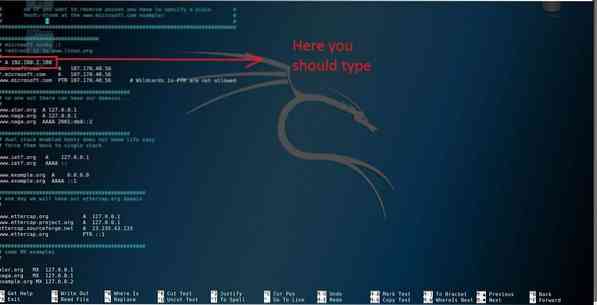

Wykonywanie ataków Man In The Middle za pomocą Kali Linux Ataki typu Man in the Middle to jedne z najczęściej podejmowanych ataków na routery sieciowe...

Mężczyzna w środku atakuje

Prawdopodobnie znasz już ataki typu man in the middle: napastnik potajemnie przechwytuje wiadomości między dwiema stronami, oszukując każdą z nich, ab...

Session Hijacking Attacks

Session hijacking attacks exploit a valid web session to gain access to a computer network or system. Session hijacking is also informally known as co...

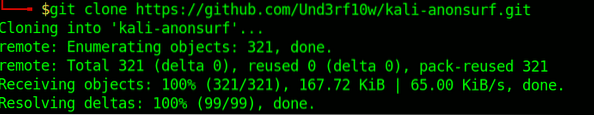

Anonsurf

Wścibskie oczy zawsze zagrażały prywatności użytkowników. Niezależnie od tego, czy jest to przeciętny użytkownik komputera, czy wysoko wykwalifikowany...

Najlepsze zewnętrzne kamery bezpieczeństwa z noktowizorem

Od wczesnych jaskiniowców po współczesnych ludzi, potrzeba bezpieczeństwa jest podstawową koniecznością życia. W każdej epoce ta potrzeba była zaspoka...

What is Software Security?

Software security is the building of secure software with inherent defense so that it continues to function under malicious attacks, to the satisfacti...

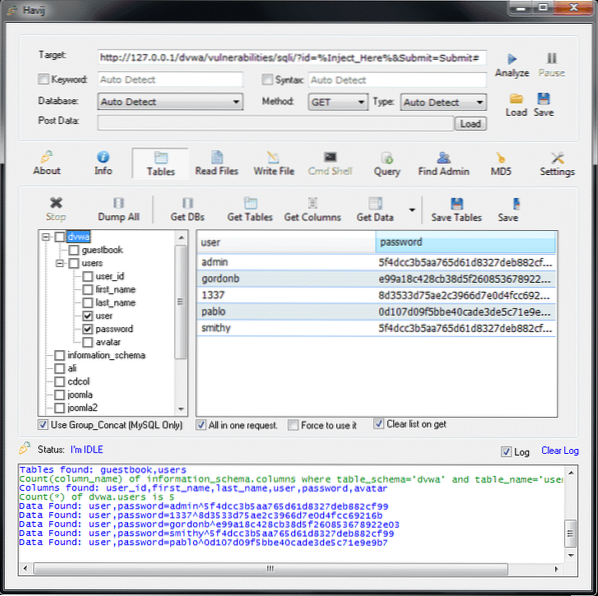

Lista NAJLEPSZYCH NARZĘDZI SQLi

Wstrzyknięcie SQL, określane również jako SQLi, to technika, w której aplikacje oparte na danych mogą być atakowane za pomocą złośliwie wstrzykniętego...

Podstawowe pojęcia dotyczące etycznego hakowania

Etyczne hakowanie identyfikuje luki lub słabości w systemie komputerowym lub sieci i opracowuje strategię ochrony tych luk. W tym artykule omówimy wsz...

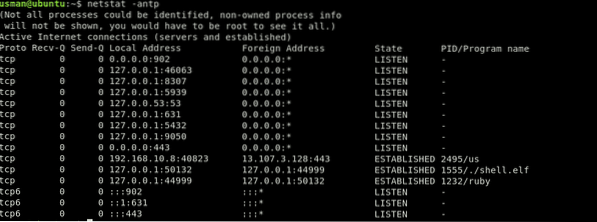

How to Determine If a Linux System Is Compromised

There are many reasons why a hacker would worm his or her way into your system and cause you serious troubles. Years ago, maybe it was to show off on...

Phenquestions

Phenquestions