Podczas gdy iniekcja SQL może być niebezpieczna, wykonywanie różnych poleceń przez dane wejściowe strony internetowej w celu wykonania SQLi może być bardzo pracochłonnym zadaniem. Od zbierania danych po opracowanie odpowiedniego ładunku może być bardzo czasochłonną i czasami frustrującą pracą. Tutaj do gry wchodzą narzędzia. Dostępnych jest wiele narzędzi do testowania i wykorzystywania różnych typów wstrzyknięć SQL. Omówimy niektóre z najlepszych.

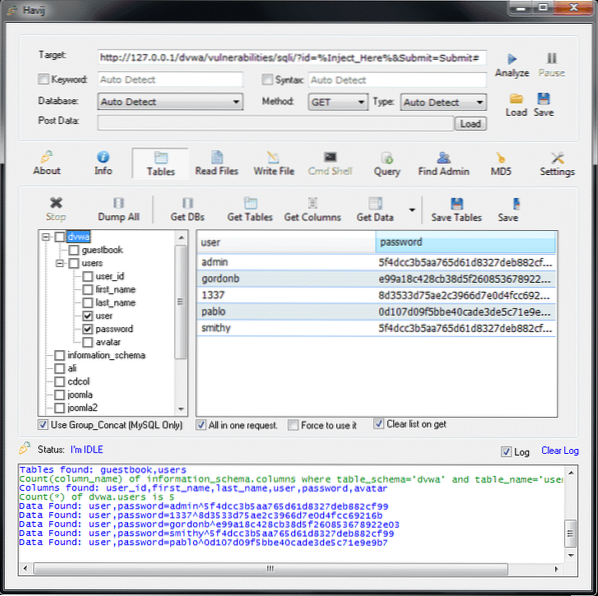

Havij:

Havij (co po persku oznacza marchew) to narzędzie opracowane przez irańską firmę ochroniarską ITSecTeam. Jest to w pełni zautomatyzowane narzędzie SQLi obsługujące GUI i obsługujące różne techniki SQLi. Został opracowany, aby pomóc testerom penetracyjnym w znajdowaniu luk w zabezpieczeniach stron internetowych. Jest to narzędzie przyjazne dla użytkownika i zawiera również zaawansowane funkcje, więc jest dobre zarówno dla początkujących, jak i profesjonalistów. Havij ma również wersję Pro. Ekscytującą rzeczą w Havij jest 95-procentowy wskaźnik skuteczności wstrzykiwania wrażliwych celów. Havij jest stworzony tylko dla systemu Windows, ale można użyć wine, aby działał na Linuksie. Chociaż oficjalna strona ITSecTeam nie działa od dłuższego czasu, Havij i Havij Pro są dostępne na wielu stronach internetowych i w repozytoriach GitHub.

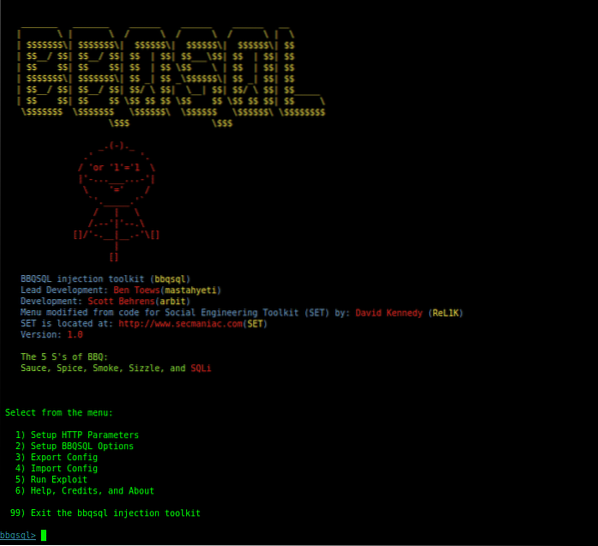

BBQSQL:

BBQSQL znany jako platforma wstrzykiwania „Blind SQL” pomaga rozwiązać problemy, gdy dostępne narzędzia do eksploatacji nie działają. Napisany w pythonie, jest rodzajem półautomatycznego narzędzia, które pozwala w pewnym stopniu dostosować do dowolnych złożonych wyników wstrzykiwania SQL. BBQSQL zadaje kilka pytań w podejściu opartym na menu, a następnie tworzy wstrzyknięcie/atak zgodnie z odpowiedzią użytkownika. Jest to bardzo wszechstronne narzędzie z wbudowanym interfejsem użytkownika, aby ułatwić jego użytkowanie. A użycie python gevent sprawia, że jest to dość szybkie. Zawiera informacje dotyczące plików cookie, plików, uwierzytelnienia HTTP, serwerów proxy, adresu URL, metody HTTP, nagłówków, metod kodowania, zachowania przekierowań itp. Wymagania przed użyciem obejmują ustawienie parametrów, opcji, a następnie skonfigurowanie ataku zgodnie z wymaganiami. Konfigurację narzędzia można zmienić tak, aby korzystała z częstotliwości lub techniki wyszukiwania binarnego. Może również określić, czy wstrzyknięcie SQL zadziałało, po prostu szukając określonych wartości w odpowiedziach HTTP z aplikacji from. Komunikat o błędzie jest wyświetlany przez bazę danych, która skarży się na nieprawidłową składnię zapytania SQL, jeśli atakujący pomyślnie wykorzysta wstrzyknięcie SQL. Jedyną różnicą między Blind SQL a normalnym wstrzykiwaniem SQL jest sposób pobierania danych z bazy danych.

Zainstaluj BBQSQL:

$ apt-GET zainstaluj bbqsql

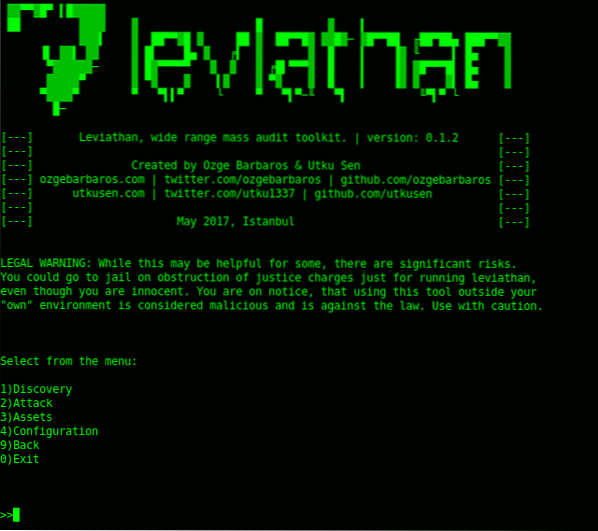

Lewiatan:

Słowo Lewiatan odnosi się do morskiego stworzenia, morskiego diabła lub morskiego potwora. Narzędzie jest tak nazwane ze względu na jego funkcję ataku. Narzędzie zostało po raz pierwszy zaprezentowane podczas Black Hat USA 2017 Arsenal. Jest to framework, który składa się z wielu narzędzi open source, w tym masscan, ncrack, DSSS itp., Do wykonywania różnych działań, w tym SQLi, niestandardowego exploita itp. Narzędzia mogą być również używane w połączeniu. Jest powszechnie używany do zadań testowania penetracji, takich jak wykrywanie maszyn i identyfikacja podatnych na ataki, wyliczanie usług działających na tych urządzeniach i znajdowanie możliwości ataku poprzez symulację ataku. Może identyfikować luki w Telnet, SSH, RDP, MYSQL i FTP. Leviathan jest bardzo biegły w sprawdzaniu luk SQL w adresach URL. Podstawowym celem narzędzia Lewiatan jest wykonywanie masowych skanów na wielu systemach jednocześnie. Biegłość w sprawdzaniu podatności SQL sprawia, że leviathan. Zależności wymagane do korzystania z Leviathan Framework to bs4, shodan, google-API-python-client, lxml, paramiko, requesty.

Zainstaluj Lewiatana:

$ git clone https://github.com/lewiatan-framework/lewiatan.git$ cd lewiatan

$ pip install -r wymagania.tekst

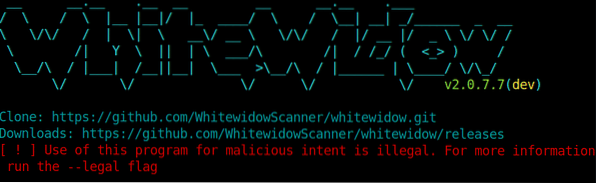

Biała Wdowa:

Whitewidow to powszechnie używane narzędzie do skanowania luk w zabezpieczeniach aplikacji i testach penetracyjnych. Większość osób zainteresowanych tym narzędziem to testerzy i specjaliści ds. bezpieczeństwa. Whitewidow jest również oprogramowaniem typu open source i jest zautomatyzowanym skanerem luk w zabezpieczeniach SQL, który może wykorzystywać listę plików lub Google do skanowania potencjalnie zagrożonych witryn internetowych. Głównym celem tego narzędzia było poznanie i poinformowanie użytkowników, jak wygląda podatność. WhiteWidow wymaga do działania pewnych zależności, takich jak: mechanize, nokogiri, rest-client, webmock, rspec i vcr. Jest opracowany w języku programowania ruby. Tysiące dokładnie zbadanych zapytań jest używanych do skrobania Google w celu znalezienia luk w różnych witrynach. Po uruchomieniu Whitewidow od razu zacznie sprawdzać podatne witryny. Można je później wykorzystać ręcznie.

Zainstaluj WhiteWidow:

$ git clone https://github.com/WhitewidowScanner/whitewidow.git$ cd biała wdowa

$ instalacja pakietu

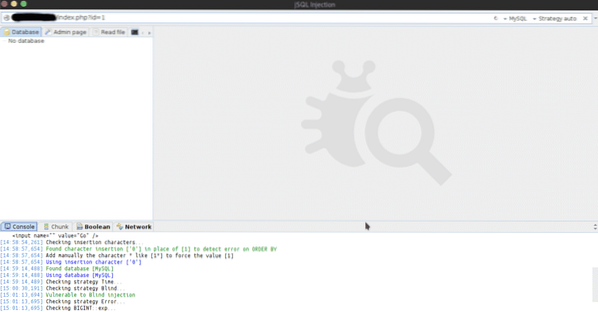

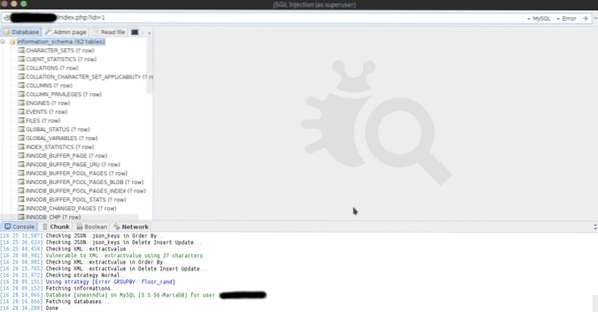

Wstrzyknięcie jSQL:

jSQL to oparte na javie automatyczne narzędzie do wstrzykiwania SQL, stąd nazwa jSQL.

Jest FOSS i jest kompatybilny z wieloma platformami. Jest montowany przy użyciu bibliotek takich jak Hibernate, Spock i Spring. jSQL Injection obsługuje 23 różne bazy danych, w tym Access, MySQL, SQL Server, Oracle, PostgreSQL, SQLite, Teradata, Firebird, Ingris i wiele innych. Wstrzyknięcie jSQL jest włączone GitHub i wykorzystuje platformę Travis CI do ciągłej integracji. Sprawdza pod kątem wielu strategii wtrysku: Normal, Error, Blind i Time. Posiada inne funkcje, takie jak wyszukiwanie stron administracyjnych, brute-force hash haseł, tworzenie i wizualizacja powłoki WWW i powłoki SQL itp. jSQL Injection może również odczytywać lub zapisywać pliki.

Wstrzyknięcie jSQL jest dostępne w systemach operacyjnych, takich jak Kali, Parrot OS, Pentest Box, BlackArch Linux i innych dystrybucjach testujących pióra.

Zainstaluj jSQL:

$ apt-GET zainstaluj jsql

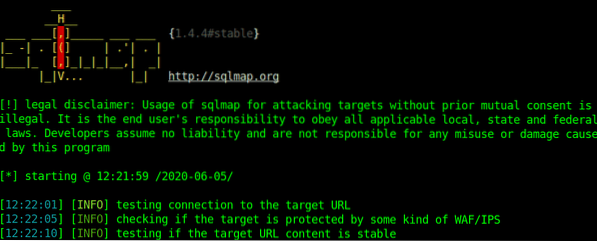

Mapa SQL

SQLmap to zautomatyzowane narzędzie napisane w Pythonie, które automatycznie sprawdza podatności SQL, wykorzystuje je i przejmuje serwery baz danych. Jest to bezpłatne oprogramowanie o otwartym kodzie źródłowym i jest prawdopodobnie najczęściej używanym narzędziem do testowania pisaków celów podatnych na SQLi. Jest to bezpłatne oprogramowanie o otwartym kodzie źródłowym z niesamowicie potężnym silnikiem wykrywania. Stworzony przez Daniele Bellucci w 2006 roku, został później rozwinięty i wypromowany przez Bernardo Damele. Najbardziej znaczącym krokiem w rozwoju sqlmap był Black Hat Europe 2009, który znalazł się w centrum uwagi z całą uwagą mediów. SQLmap obsługuje większość typów baz danych, techniki wstrzykiwania SQL i łamanie haseł w oparciu o ataki słownikowe. Może być również używany do edycji/pobierania/przesyłania plików do bazy danych. Polecenie getsystem Meterpretera (Metasploit) służy do eskalacji uprawnień. Do tunelowania ICMP dodawana jest biblioteka impacket. SQLmap zapewnia pobieranie wyników przy użyciu rekursywnego rozwiązywania DNS znacznie szybciej niż metody oparte na czasie lub oparte na wartości logicznej. Zapytania SQL służą do wyzwalania wymaganych żądań DNS. SQLmap jest obsługiwany przez Pythona 2.6,2.7 i python 3 i nowsze.

Według Eda Skoudisa, kompletny atak SQLmap zależy od modelu 5 kroków:

- Rozpoznawczy

- Łów

- Wykorzystać

- Utrzymywanie dostępu

- Zakrywanie utworów

Zainstaluj mapę SQL:

$ apt-GET zainstaluj sqlmapLub

$ git clone https://github.com/sqlmapproject/sqlmap.git$ cd sqlmap

$ python sqlmap.py

Chociaż ta lista jest zwarta, zawiera najpopularniejsze narzędzia używane do wykrywania i wykorzystywania SQLi. SQL Injection to bardzo powszechna luka i przybiera różne kształty, więc narzędzia są naprawdę pomocne w wykrywaniu tych luk i pomagają wielu testerom penetracyjnym i skryptowym dzieciakom wykonać zadanie w naprawdę łatwy sposób.

Szczęśliwy wstrzykiwanie!

Zastrzeżenie: Powyższy artykuł służy wyłącznie do celów edukacyjnych. Obowiązkiem użytkownika jest nieużywanie powyższych narzędzi na celu bez pozwolenia.

Phenquestions

Phenquestions