Istnieją dwie opcje opracowywania wersji zero-day: tworzysz własną lub przechwycisz zero-day opracowane przez innych .. Samodzielne tworzenie zero-day może być monotonnym i długim procesem. Wymaga dużej wiedzy. Może to zająć dużo czasu. Z drugiej strony, zero-day może zostać uchwycony przez innych i może być ponownie wykorzystany. Wielu hakerów korzysta z tego podejścia. W tym programie ustawiamy pułapkę, która wydaje się być niebezpieczna. Następnie czekamy, aż atakujący się do niego przyciągnie, a następnie ich złośliwe oprogramowanie zostanie przechwycone po włamaniu się do naszego systemu. Haker może ponownie wykorzystać złośliwe oprogramowanie w dowolnym innym systemie, więc podstawowym celem jest najpierw przechwycenie złośliwego oprogramowania.

Dionea:

Markus Koetter był tym, który opracował Dionaea. Nazwa Dionaea pochodzi głównie od mięsożernej muchołówki Wenus. Przede wszystkim jest to pułapka o niskiej interakcji. Dionaea obejmuje usługi atakowane przez atakujących, na przykład HTTP, SMB itp.,., i imituje niezabezpieczony system okienny. Dionaea używa Libemu do wykrywania szelkodu i może sprawić, że będziemy uważać na szelkod, a następnie go przechwycić. Wysyła równoczesne powiadomienia o ataku przez XMPP, a następnie zapisuje informacje w bazie danych SQ Lite Lite.

Libemu:

Libemu to biblioteka używana do wykrywania shellcode i emulacji x86. Libemu może rysować złośliwe oprogramowanie w dokumentach, takie jak RTF, PDF itp. możemy to wykorzystać do wrogich zachowań, używając heurystyki. To zaawansowana forma honeypota, której początkujący nie powinni próbować. Dionaea jest niebezpieczna, jeśli zostanie naruszona przez hakera, cały system zostanie naruszony i do tego celu należy użyć instalacji lean, preferowane są systemy Debian i Ubuntu.

Zalecam nie używać go w systemie, który będzie używany do innych celów, ponieważ zostaną przez nas zainstalowane biblioteki i kody, które mogą uszkodzić inne części systemu. Z drugiej strony Dionaea jest niebezpieczna, jeśli zostanie naruszona, cały system zostanie naruszony. W tym celu należy użyć instalacji lean; Preferowane są systemy Debian i Ubuntu.

Zainstaluj zależności:

Dionaea jest oprogramowaniem złożonym i wymaga wielu zależności, które nie są instalowane w innych systemach, takich jak Ubuntu i Debian. Więc będziemy musieli zainstalować zależności przed instalacją Dionaea, a może to być nudne zadanie.

Na przykład, aby rozpocząć, musimy pobrać następujące pakiety.

$ sudo apt-get install libudns-dev libglib2.0-dev libssl-dev libcurl4-openssl-devlibreadline-dev libsqlite3-dev python-dev libtool automake autoconf

build-essential subversion git-core flex bizon pkg-config libnl-3-dev

linnl-genl-3-dev linnl-nf-3-dev linnl-route-3-dev sqlite3

Skrypt autorstwa Andrew Michaela Smitha można pobrać z Github za pomocą wget.

Kiedy ten skrypt zostanie pobrany, zainstaluje aplikacje (SQlite) i zależności, a następnie pobierze i skonfiguruje Dionaea.

$ wget -q https://raw.github.com/andremichaelsmith/honeypot-setup-script/główny/konfigurator.bash -O /tmp/setup.bash && bash /tmp/setup.grzmotnąć

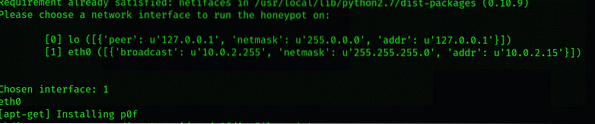

Wybierz interfejs:

Dionaea skonfiguruje się i poprosi o wybranie interfejsu sieciowego, na którym chcesz, aby honeypot nasłuchiwał po pobraniu zależności i aplikacji.

Konfiguracja dionei:

Teraz honeypot jest gotowy i działa. W przyszłych samouczkach pokażę ci, jak zidentyfikować przedmioty atakujących, jak skonfigurować Dionaea w czasie rzeczywistym ataku, aby cię ostrzec,

I jak przejrzeć i uchwycić szelkod ataku?. Przetestujemy nasze narzędzia ataku i Metasploit, aby sprawdzić, czy możemy przechwycić złośliwe oprogramowanie przed umieszczeniem go w Internecie.

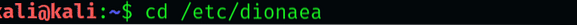

Otwórz plik konfiguracyjny Dionaea:

Otwórz plik konfiguracyjny Dionaea w tym kroku.

$ cd /etc/dionaea

Vim lub dowolny inny edytor tekstu może działać. Leafpad jest używany w tym przypadku.

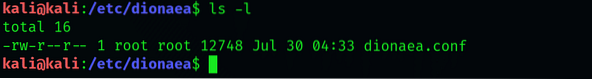

$ sudo liść dionaea.konfSkonfiguruj rejestrowanie:

W kilku przypadkach widać wiele gigabajtów pliku dziennika. Należy skonfigurować priorytety błędów dziennika i w tym celu przewiń w dół sekcję rejestrowania pliku.

Sekcja interfejsu i IP:

W tym kroku przewiń w dół do interfejsu i odsłuchaj fragment pliku konfiguracyjnego. Chcemy, aby interfejs był ustawiony na ręczny. W rezultacie Dionaea uchwyci interfejs według własnego wyboru.

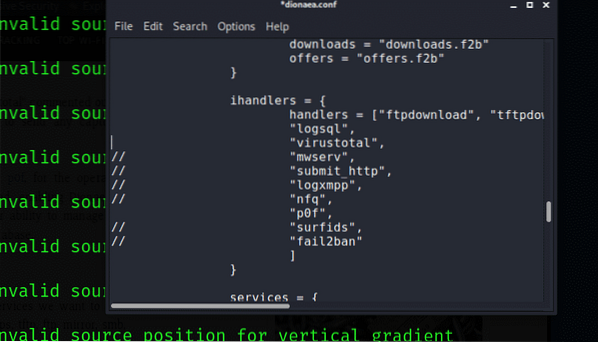

Moduły:

Teraz następnym krokiem jest ustawienie modułów do sprawnego funkcjonowania Dionaea. Będziemy używać p0f do odcisków palców systemu operacyjnego. Pomoże to przenieść dane do bazy danych SQLite.

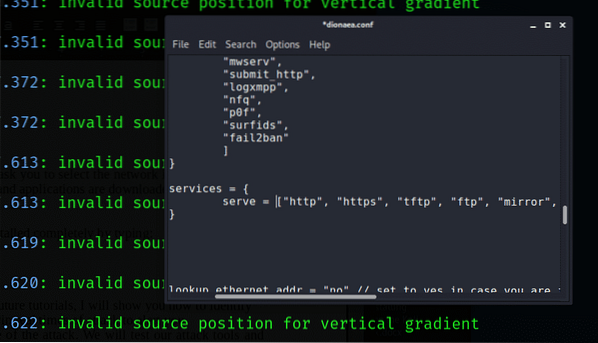

Usługi:

Dionaea jest skonfigurowana do uruchamiania https, http, FTP, TFTP, smb, epmap, sip, mssql i mysql

Wyłącz Http i https, ponieważ hakerzy nie dadzą się przez nie oszukać i nie są podatni na ataki. Zostaw pozostałe, ponieważ są to niebezpieczne usługi i mogą być łatwo zaatakowane przez hakerów.

Zacznij testować dionaea:

Musimy uruchomić dionaea, aby znaleźć naszą nową konfigurację. Możemy to zrobić wpisując:

$ sudo dionaea -u nikt -g nogroup -w /opt/dionaea -p /opt/dionaea/run/dionaea.pid

Teraz możemy analizować i przechwytywać złośliwe oprogramowanie za pomocą Dionaea, ponieważ działa pomyślnie.

Wniosek:

Korzystając z exploita dnia zerowego, hakowanie może stać się łatwe. Jest to luka w zabezpieczeniach oprogramowania komputerowego i świetny sposób na przyciągnięcie napastników, a każdy może zostać w nią zwabiony. Możesz łatwo wykorzystać programy komputerowe i dane. Mam nadzieję, że ten artykuł pomoże Ci dowiedzieć się więcej o Zero-Day Exploit.

Phenquestions

Phenquestions