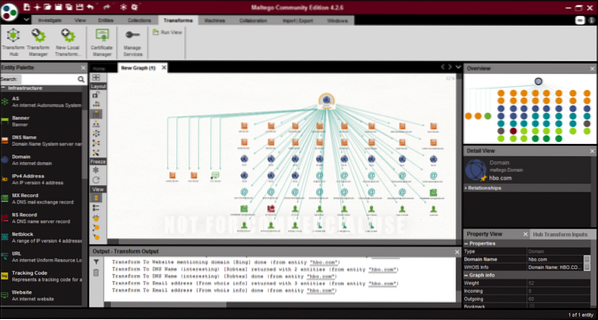

Maltego

Maltego został stworzony przez Paterva i jest wykorzystywany przez organy ścigania, ekspertów ds. Bezpieczeństwa i inżynierów społecznych do gromadzenia i analizowania informacji o otwartym kodzie źródłowym. Może gromadzić duże ilości informacji z różnych źródeł i wykorzystywać różne techniki w celu uzyskania graficznych, łatwych do zobaczenia wyników. Maltego zapewnia bibliotekę transformacji do eksploracji danych open source i przedstawia te dane w formacie graficznym, który jest odpowiedni do analizy relacji i eksploracji danych. Te zmiany są wbudowane i mogą być również zmieniane w zależności od konieczności.

Maltego jest napisany w Javie i działa z każdym systemem operacyjnym. Jest preinstalowany w Kali Linux. Maltego jest szeroko stosowany ze względu na przyjemny i łatwy do zrozumienia model relacji między podmiotami, który reprezentuje wszystkie istotne szczegóły. Głównym celem tej aplikacji jest badanie rzeczywistych relacji między ludźmi, stronami internetowymi lub domenami organizacji, sieci i infrastruktury internetowej. Aplikacja może również koncentrować się na połączeniu między kontami w mediach społecznościowych, interfejsami API typu open source do analizy danych, hostowanymi na własny rachunek danymi prywatnymi i węzłami sieci komputerowych. Dzięki integracjom od różnych partnerów danych Maltego w niewiarygodny sposób rozszerza swój zasięg danych.

Rozpoznanie

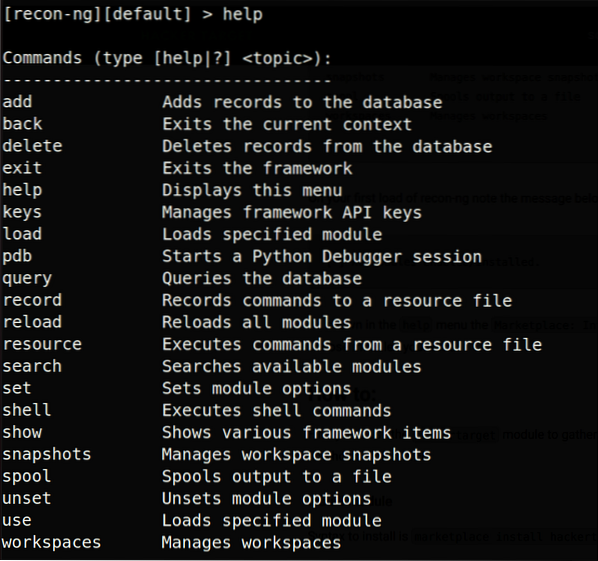

Recon-ng to narzędzie do nadzoru, które jest identyczne z Metasploit. Jeśli recon-ng jest obsługiwane z wiersza poleceń, wejdziesz do środowiska, takiego jak powłoka, w którym możesz konfigurować opcje oraz rekonfigurować i generować raporty dla różnych formularzy raportów. Różnorodne przydatne funkcje są oferowane przez wirtualną konsolę Recon-ng, takie jak uzupełnianie poleceń i obsługa kontekstowa. Jeśli chcesz coś zhakować, użyj Metasploita. Jeśli chcesz zebrać informacje publiczne, skorzystaj z zestawu narzędzi do inżynierii społecznej i Recon-ng, aby przeprowadzić inwigilację.

Recon-ng jest napisany w Pythonie, a jego niezależne moduły, lista kluczy i inne moduły służą głównie do zbierania danych data. To narzędzie jest wstępnie załadowane kilkoma modułami, które korzystają z wyszukiwarek internetowych, wtyczek i interfejsów API, które mogą pomóc w zbieraniu informacji o celach. Recon-ng, podobnie jak wycinanie i wklejanie, automatyzuje czasochłonne procesy OSINT. Recon-ng nie sugeruje, że jego narzędzia mogą wykonywać wszystkie operacje zbierania danych OSINT, ale można je wykorzystać do zautomatyzowania wielu bardziej powszechnych form zbierania, dając więcej czasu na rzeczy, które nadal muszą być wykonywane ręcznie.

Użyj następującego polecenia, aby zainstalować recon-ng:

[ochrona poczty e-mail]:~$ sudo apt install recon-ng[email chroniony]:~$ recon-ng re

Aby wyświetlić listę dostępnych poleceń, użyj polecenia pomocy:

Załóżmy, że musimy zebrać kilka subdomen celu. W tym celu użyjemy modułu o nazwie „cel hakera”.

[recon-ng][default][hackertarget] > pokaż opcje

[recon-ng][default][hackertarget] > ustaw źródło google.com

Teraz program zbierze powiązane informacje i pokaże wszystkie subdomeny zbioru docelowego.

Shodan

Aby znaleźć cokolwiek w Internecie, zwłaszcza w Internecie rzeczy (IoT), optymalną wyszukiwarką jest Shodan. Podczas gdy Google i inne wyszukiwarki indeksują tylko Internet, Shodan indeksuje prawie wszystko, w tym kamery internetowe, dostawy wody do prywatnych odrzutowców, sprzęt medyczny, sygnalizację świetlną, elektrownie, czytniki tablic rejestracyjnych, inteligentne telewizory, klimatyzatory i wszystko, co myślisz z czego jest podłączony do internetu. Największą korzyścią z Shodan jest pomoc obrońcom w lokalizowaniu podatnych na ataki maszyn w ich własnych sieciach. Spójrzmy na kilka przykładów:

- Aby znaleźć serwery Apache na Hawajach:

miasto Apache:”Hawaje” - Aby znaleźć urządzenia Cisco w danej podsieci:

sieć cisco:”214.223.147.0/24”

Dzięki prostemu wyszukiwaniu możesz znaleźć takie rzeczy, jak kamery internetowe, domyślne hasła, routery, sygnalizacja świetlna i inne, ponieważ jest prostsze, jaśniejsze i łatwiejsze w użyciu.

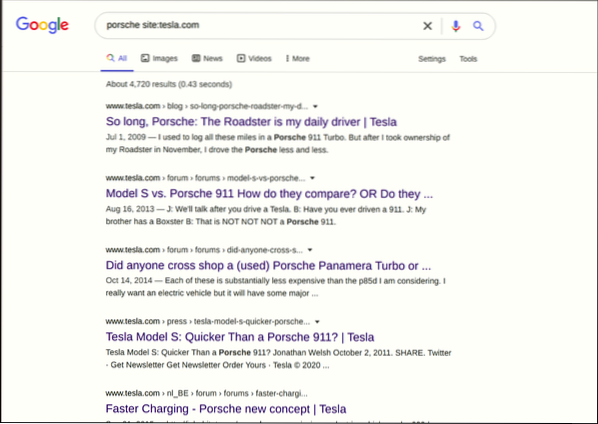

Google Dorks

Hakowanie Google lub Google dorking to taktyka hakerska, która wykorzystuje wyszukiwarkę Google i inne aplikacje Google do identyfikowania luk w zabezpieczeniach w konfiguracji witryny i kodzie maszynowym. „Hakowanie w Google” polega na wykorzystaniu wyspecjalizowanych operatorów wyszukiwarek Google w celu znalezienia unikalnych ciągów tekstowych w wynikach wyszukiwania.

Przyjrzyjmy się kilku przykładom używania Google Dork do znajdowania prywatnych informacji w Internecie. Jest sposób na identyfikację .Pliki LOG, które są przypadkowo ujawniane w Internecie. ZA .Plik LOG zawiera wskazówki dotyczące haseł systemowych lub różnych kont użytkowników systemu lub administratora, które mogą istnieć. Po wpisaniu następującego polecenia w polu wyszukiwania Google znajdziesz listę produktów z wyeksponowanymi .Pliki LOG przed rokiem 2017:

Następujące zapytanie wyszukiwania znajdzie wszystkie strony internetowe zawierające określony tekst:

intitle:admbook intitle:Fversion typ pliku:phpNiektóre inne bardzo potężne operatory wyszukiwania obejmują:

- inurl: Wyszukuje określone terminy w adresie URL.

- typy plików: wyszukuje określone typy plików, które mogą być dowolnymi typami plików.

- witryna: ogranicza wyszukiwanie do jednej witryny

Szpieg

Spyse to wyszukiwarka cyberbezpieczeństwa, której można użyć do szybkiego wyszukiwania zasobów internetowych i przeprowadzania identyfikacji zewnętrznej. Zaletą Spyse jest częściowo jego metodologia bazy danych, która pozwala uniknąć problemu długich czasów skanowania zapytań o gromadzenie danych. Dzięki kilku usługom działającym w tym samym czasie i raportom, których zwrot może zająć bardzo dużo czasu, specjaliści od cyberbezpieczeństwa mogą wiedzieć, jak nieefektywne może być skanowanie. To główny powód, dla którego specjaliści od cyberbezpieczeństwa przechodzą w stronę tej niesamowitej wyszukiwarki. Archiwum Spyse zawiera ponad siedem miliardów ważnych dokumentów z danymi, które można natychmiast pobrać. Korzystając z 50 wysoce funkcjonalnych serwerów z danymi podzielonymi na 250 fragmentów, konsumenci mogą czerpać korzyści z największej dostępnej skalowalnej bazy danych online.

Oprócz dostarczania surowych danych, ta wyszukiwarka cyberprzestrzeni koncentruje się również na demonstrowaniu relacji między różnymi obszarami Internetu.

Żniwiarz

Harvester to narzędzie oparte na Pythonie. Za pomocą tego programu możesz uzyskać informacje z wielu publicznych źródeł, takich jak wyszukiwarki, serwery kluczy PGP i bazy danych urządzeń SHODAN, takie jak adresy, subdomeny, administratorzy, nazwiska pracowników, numery portów i flagi. Jeśli chcesz określić, co intruz widzi w firmie, ten instrument jest przydatny. Jest to domyślne narzędzie Kali Linux i wystarczy zaktualizować The Harvester, aby z niego korzystać. W celu instalacji wydaj następujące polecenie:

[ochrona poczty e-mail]:~$ sudo apt-get theharvesterPodstawowa składnia The Harvester jest następująca:

[email protected]:~$ theharvester -d [nazwa_domeny] -b [nazwaWyszukiwarki / wszystkie][parametry]Tutaj -d to nazwa firmy lub domena, którą chcesz przeszukać, a -b to źródło danych, takie jak LinkedIn, Twitter itp. Aby wyszukać e-maile, użyj następującego polecenia:

[ochrona poczty e-mail]:~$ theharvester.py -d Microsoft.com -b wszystkoMożliwość wyszukiwania wirtualnych hostów to kolejna fascynująca cecha harwestera. Poprzez rozpoznawanie DNS aplikacja sprawdza, czy kilka nazw hostów jest połączonych z określonym adresem IP. Ta wiedza jest bardzo ważna, ponieważ niezawodność tego adresu IP dla jednego hosta zależy nie tylko od jego poziomu bezpieczeństwa, ale także od tego, jak bezpiecznie są okablowane inne hostowane na tym samym adresie IP. W rzeczywistości, jeśli atakujący włamie się do jednego z nich i uzyska dostęp do serwera sieciowego, może łatwo wejść na każdy inny host.

PająkStopa

SpiderFoot to platforma służąca do przechwytywania adresów IP, domen, adresów e-mail i innych celów analizy z wielu źródeł danych, w tym platform takich jak „Shodan” i „Have I Been Pwned”, do informacji o otwartym kodzie źródłowym i wykrywania luk w zabezpieczeniach. SpiderFoot może być użyty do uproszczenia procesu kompilacji OSINT w celu znalezienia informacji o celu poprzez automatyzację procesu zbierania.

Aby zautomatyzować ten proces, Spiderfoot przeszukuje ponad 100 źródeł publicznie dostępnych informacji i zarządza wszystkimi tajnymi informacjami z różnych witryn, adresów e-mail, adresów IP, urządzeń sieciowych i innych źródeł. Po prostu określ cel, wybierz moduły do uruchomienia, a Spiderfoot zrobi resztę za Ciebie. Na przykład Spiderfoot może zebrać wszystkie dane niezbędne do stworzenia pełnego profilu na temat, którego się uczysz. Jest wieloplatformowy, ma fajny interfejs sieciowy i obsługuje ponad 100 modułów. Zainstaluj moduły Pythona określone poniżej, aby zainstalować spiderFoot:

[ochrona poczty e-mail]: ~ $ sudo apt install pip[email protected]:~$ pip install lxml netaddr M2Crypto cherrypy mako żądania bs4

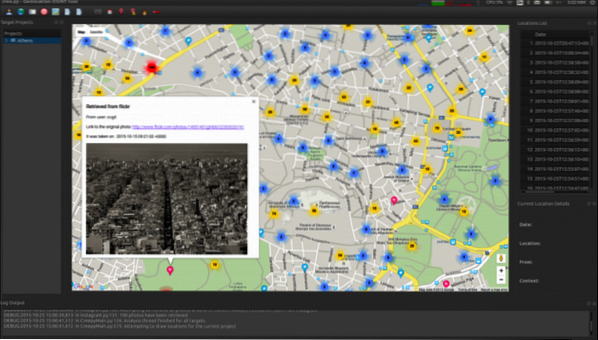

Przerażający

Creepy to platforma wywiadowcza o otwartym kodzie źródłowym dla geolokalizacji. Korzystając z różnych serwisów społecznościowych i usług hostingu obrazów, Creepy gromadzi informacje o śledzeniu lokalizacji. Creepy następnie wyświetla raporty na mapie z metodologią wyszukiwania opartą na dokładnej lokalizacji i czasie. Możesz później szczegółowo przeglądać pliki, eksportując je w formacie CSV lub KML. Kod źródłowy Creepy jest dostępny na Github i jest napisany w Pythonie. Możesz zainstalować to niesamowite narzędzie, odwiedzając oficjalną stronę internetową:

http://www.geoprzerażający.pl/

Istnieją dwie główne funkcje Creepy, określone przez dwie konkretne zakładki w interfejsie: zakładkę „mapview” i zakładkę „targets”. To narzędzie jest bardzo przydatne dla pracowników ochrony. Możesz łatwo przewidzieć zachowanie, rutynę, hobby i zainteresowania swojego celu za pomocą Creepy. Mała informacja, o której wiesz, może nie mieć większego znaczenia, ale gdy zobaczysz pełny obraz, możesz przewidzieć następny ruch celu.

Puzzle

Jigsaw służy do zdobywania wiedzy o pracownikach w firmie. Ta platforma dobrze sprawdza się w dużych organizacjach, takich jak Google, Yahoo, LinkedIn, MSN, Microsoft itp., gdzie możemy łatwo wybrać jedną z ich nazw domen (powiedzmy, microsoft.com), a następnie skompilować wszystkie e-maile od swoich pracowników w różnych działach danej firmy. Jedynym minusem jest to, że te żądania są uruchamiane w bazie danych Jigsaw hostowanej w jigsaw.com, więc polegamy wyłącznie na wiedzy w ich bazie danych, którą pozwalają nam eksplorować. Możesz uzyskać informacje o dużych korporacjach, ale możesz mieć pecha, jeśli prowadzisz dochodzenie w sprawie mniej znanej firmy start-upowej.

Nmap

Nmap, co oznacza Network Mapper, jest bezsprzecznie jednym z najbardziej znanych i popularnych narzędzi socjotechnicznych. Nmap bazuje na poprzednich narzędziach do monitorowania sieci, aby zapewnić szybkie, kompleksowe skanowanie ruchu sieciowego.

Aby zainstalować nmap, użyj następującego polecenia:

[ochrona poczty e-mail]: ~ $ sudo apt install nmapNmap jest dostępny dla wszystkich systemów operacyjnych i jest fabrycznie wyposażony w Kali. Nmap działa poprzez wykrywanie hostów i adresów IP działających w sieci za pomocą pakietów IP, a następnie badanie tych pakietów w celu uwzględnienia szczegółów dotyczących hosta i adresu IP, a także systemów operacyjnych, na których działają.

Nmap służy do skanowania sieci małych firm, sieci korporacyjnych, urządzeń i ruchu IoT oraz podłączonych urządzeń. Byłby to pierwszy program, którego atakujący użyłby do zaatakowania Twojej witryny lub aplikacji internetowej. Nmap to bezpłatne narzędzie typu open source używane na lokalnych i zdalnych hostach do analizy podatności i wykrywania sieci.

Główne funkcje Nmapa obejmują wykrywanie portów (aby upewnić się, że znasz potencjalne narzędzia działające na określonym porcie), wykrywanie systemu operacyjnego, wykrywanie informacji IP (w tym adresy Mac i typy urządzeń), wyłączanie rozdzielczości DNS i wykrywanie hostów. Nmap identyfikuje aktywnego hosta poprzez skanowanie ping, i.mi., za pomocą polecenia nmap -sp 192.100.1.1/24, który zwraca listę aktywnych hostów i przypisanych adresów IP. Zakres i możliwości Nmapa są niezwykle duże i zróżnicowane and. Poniżej znajdują się niektóre polecenia, których można użyć do podstawowego skanowania portów:

Do podstawowego skanowania użyj następującego polecenia:

[chroniony e-mail]:~$ nmapDo skanowania banerów i wykrywania wersji usługi użyj następującego polecenia:

[ochrona poczty e-mail]:~$ nmap -sP -sCDo wykrywania systemu operacyjnego i skanowania agresywnego użyj następującego polecenia:

[chroniony e-mail]:~$ nmap -A -O-Wniosek

Open Source Intelligence to przydatna technika, której możesz użyć, aby dowiedzieć się prawie wszystkiego w sieci. Znajomość narzędzi OSINT to dobra rzecz, ponieważ może mieć ogromne znaczenie dla Twojej pracy zawodowej. Istnieje kilka świetnych projektów wykorzystujących OSINT, takich jak znajdowanie zaginionych osób w Internecie. Spośród wielu podkategorii Inteligencji, Open Source jest najczęściej używany ze względu na niski koszt i niezwykle cenny wynik.

Phenquestions

Phenquestions