H.re.Moore, ekspert ds. bezpieczeństwa sieci, stworzył Metasploit w Perlu w 2003 r. Zaprojektował go jako zautomatyzowane narzędzie eksploatacyjne, które eliminuje ciągły wymóg ręcznej weryfikacji. Pierwsza wersja została wydana z ograniczoną liczbą exploitów. Później został przystosowany do Rubiego, co pozwoliło wielu ekspertom od cyberbezpieczeństwa na dalszy rozwój projektu. Do 2006 r. framework składał się z ponad 200 exploitów.

W tym artykule najpierw przedstawimy framework Metasploit, omówimy jego różne interfejsy i komponenty oraz wykonamy zadanie na poziomie powierzchni za pomocą Metasploit Framework, co będzie wiązało się z wyszukiwaniem adresów e-mail w wyszukiwarkach.

Krótkie wprowadzenie do komponentów Metasploit

Niektóre interfejsy Metasploit Framework, z którym można wchodzić w interakcje, obejmują:

- msfconsole - interaktywna powłoka umożliwiająca nawigację i manipulację

- msfcli - przywołuje terminal/cmd

- msfgui - oznacza graficzny interfejs użytkownika Metasploit Framework

- Armitage - narzędzie GUI oparte na Javie, które ułatwia zadania Metasploit

- Interfejs sieciowy społeczności Metasploit - ten interfejs został opracowany przez eapid7, aby zoptymalizować framework do testowania piórem

Ponadto istnieje kilka moduły które rozszerzają funkcjonalność Metasploit.

Moduły

Moduły to fragmenty kodów, których framework Metasploit używa do wykonywania zadań związanych z eksploatacją i skanowaniem. Framework Metasploit zawiera następujące moduły:

Wykorzystać: moduły, które inicjują eksploatację, dając atakującemu dostęp do systemu docelowego. Po wejściu do zaatakowanego systemu exploity rozpoczynają eksploatację, przesyłając moduł ładunku.

Ładunek: Po wstrzyknięciu przez platformę moduł ładunku umożliwia atakującemu poruszanie się po systemie i przesyłanie danych do i z systemu. Stopień swobody, jeśli chodzi o takie działania, zależy od architektury ładunku i jego dopasowania do systemu operacyjnego naruszonego systemu.

Pomocniczy: Moduły pomocnicze umożliwiają wykonywanie dowolnych, jednorazowych akcji, takich jak skanowanie portów, fuzzing, recon, ataki DOS itp

Nopy: Ładunek może ulec awarii po wylądowaniu w nieprawidłowej lokalizacji pamięci. Moduł Nop zapobiega temu, zapętlając instrukcje maszyny od początku, jeśli ładunek dotrze do nieprawidłowej lokalizacji.

Poczta: Dodatkowa eksploatacja rozpoczyna się po pomyślnym wejściu do zaatakowanego systemu. Moduły pocztowe zawierają funkcjonalności, które pomagają w post-eksploatacji, takie jak ułatwienie nawigacji po systemie. Moduły pocztowe pozwalają również na atakowanie innych systemów w sieci.

Enkodery: Głównym celem enkoderów jest uniknięcie wykrycia przez system. Moduły te uniemożliwiają systemowi wykonanie określonego zadania, które może zagrozić exploitowi i atakowi, takie jak inspekcja przez program antywirusowy lub ograniczenia zapory.

Słuchacze: Te moduły wyszukują połączenia z modułu ładunku do zaatakowanego systemu. Pomaga to poprawić łączność i określić wyłaniającą się koordynację między komponentami Metasploit.

Eksploatacja z Metasploit

Teraz, gdy wprowadziliśmy framework Metasploit i jego różne komponenty, zaczniemy od eksploatacji.

Wyodrębnianie publicznie dostępnych adresów e-mail z wyszukiwarki

Zaczniemy od zebrania identyfikatorów e-mail z wyszukiwarki

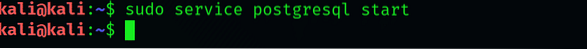

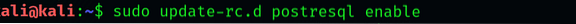

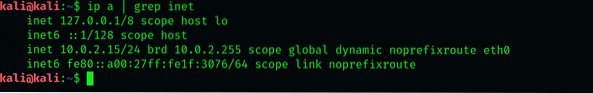

Najpierw uruchom Metasploit przez interfejs msfconsole, po włączeniu usługi PostgreSQL.

$ usługa sudo postgresql start

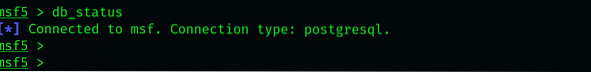

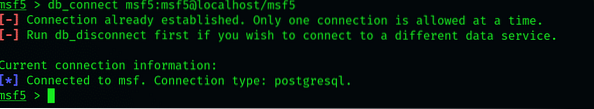

Mając to wszystko ustawione, musisz połączyć bazę danych z msfconsole. Sprawdź, czy połączenie jest już nawiązane, wpisując poniższe polecenie:

$ stan_db

Mamy nadzieję, że połączenie zostało nawiązane, a Metasploit działa dobrze. Jeśli tak nie jest, spróbuj ponownie i ponownie sprawdź stan bazy danych, wprowadzając następujące polecenie:

$ db_connect msf5:msf5@localhost/msf5

Jeśli połączenie nie zostało pomyślnie nawiązane, możesz kontynuować. Chociaż brakuje Ci niektórych zaawansowanych funkcji, dostępne funkcje wystarczą, aby wykonać zadanie

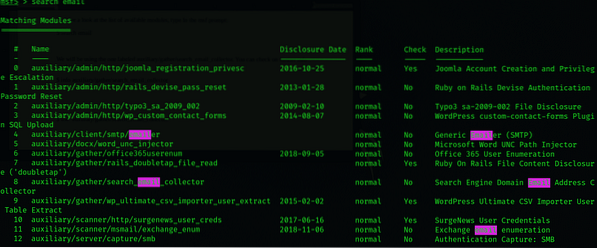

Aby przejrzeć listę dostępnych modułów, wpisz w wierszu msf:

$ wyszukiwania e-mail

Będziemy korzystać z modułu pomocniczego/gather/search_email_collector. Możesz sprawdzić dalsze informacje na temat tego modułu, wpisując następujące polecenie:

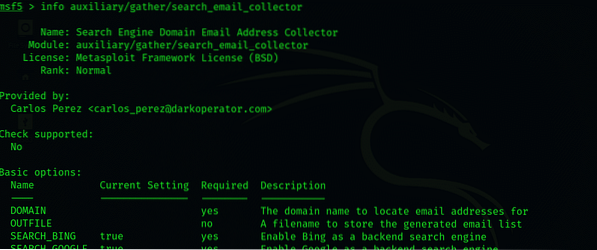

$ info pomocnicze/zbieranie/wyszukiwanie_e-mail_collector

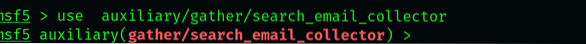

Aby skorzystać z modułu, wpisz następujące polecenie:

$ użyj pomocniczego/zbierania/wyszukiwania_e-mail_collector

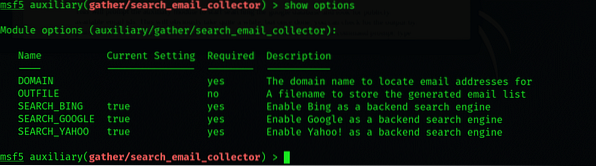

Aby zobaczyć, co możesz zrobić z tym modułem, wprowadź następujące informacje:

$ pokaż opcje

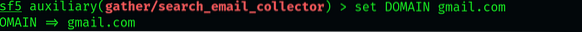

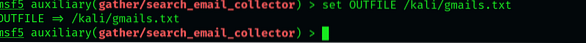

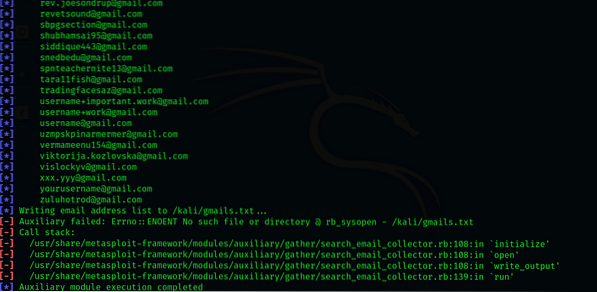

Aby rozpocząć wyodrębnianie, najpierw ustaw domenę na identyfikator GMAIL i poinstruuj moduł, aby zapisał pliki w a .plik txt.

$ ustaw DOMENĘ gmail.com

Następnie wpisz następujące polecenie:

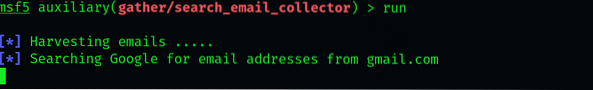

$ biegać

Spowoduje to, że moduł pomocniczy rozpocznie przeszukiwanie bazy danych Google i wyszukanie publicznie dostępnych identyfikatorów e-mail. Zajmie to trochę czasu, ale gdy już to zrobisz, możesz sprawdzić dane wyjściowe, przechodząc do wybranego oznaczenia i uzyskując dostęp do .plik txt. Aby uzyskać dostęp do pliku z wiersza polecenia, wprowadź następujące polecenie:

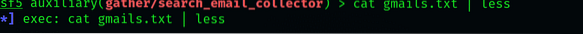

$ kocie gmaile.tekst | mniej

Wniosek

Ten krótki przewodnik dla początkujących ma na celu zapoznanie się z ładunkami Metasploit. W artykule pokazano, jak używać interfejsu msfconsole do wyszukiwania identyfikatorów e-mail w wyszukiwarkach. Wybrałem tę czynność w szczególności, ponieważ jest intuicyjna i dość łatwa do szybkiego uchwycenia. Wyjaśniłem również w ograniczonym stopniu dodatkowe funkcjonalności, jakie posiada Metasploit, oraz jego potencjał w pracy nad testowaniem pisaków .

Mam nadzieję, że ten krótki przewodnik okazał się przydatny i że ten samouczek zainteresował Cię dokładniejszym przyjrzeniem się temu skomplikowanemu i wszechstronnemu narzędziu do testowania piórem.

Phenquestions

Phenquestions