Kali Linux pracujący z Nmapem:

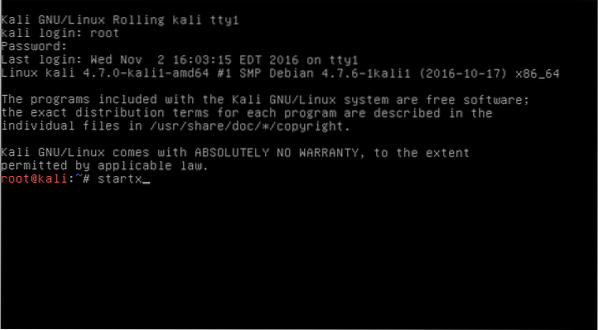

Na ekranie Kali Linux instalator pojawi się jako użytkownik dla hasła użytkownika „root”, do którego będziesz musiał się zalogować. Środowisko pulpitu Enlightenment można uruchomić za pomocą polecenia startx po zalogowaniu się do komputera Kali Linux. Środowisko graficzne nie jest wymagane do uruchomienia przez Nmap.

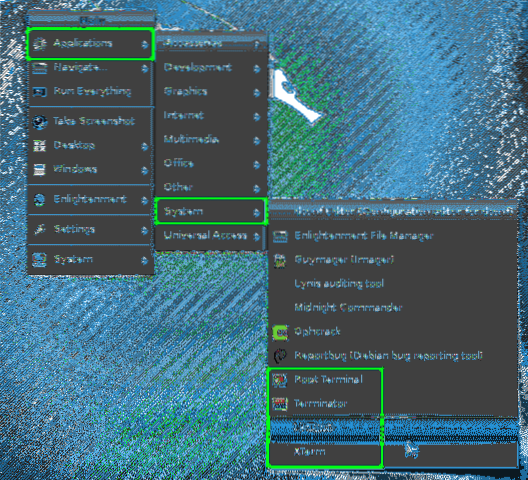

Będziesz musiał otworzyć okno terminala po zalogowaniu się do oświecenia. Menu pojawi się po kliknięciu tła pulpitu. Aby nawigować do terminala można zrobić w następujący sposób:

Aplikacje -> System -> „Terminal główny”.

Wszystkie programy powłoki działają na potrzeby Nmap. Po udanym uruchomieniu terminala można rozpocząć zabawę z Nmap.

Znajdowanie hostów na żywo w Twojej sieci:

Adres IP maszyny kali to 10.0.2.15, a adres IP maszyny docelowej to „192.168.56.102'.

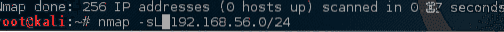

To, co jest na żywo w określonej sieci, można określić za pomocą szybkiego skanowania Nmap. Jest to skanowanie „prostej listy”.

$ nmap -sL 192.168.56.0/24

Niestety, przy użyciu tego wstępnego skanowania nie zwrócono żadnych hostów na żywo.

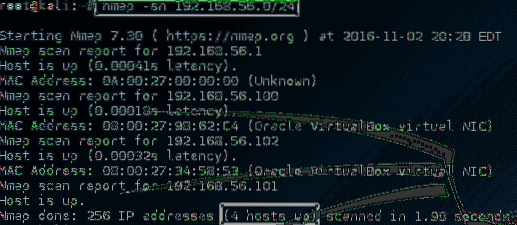

Znajdź i wyślij ping do wszystkich hostów na żywo w mojej sieci:

Na szczęście nie musisz się martwić, bo korzystając z kilku sztuczek, które udostępnia Nmap, możemy znaleźć te maszyny. Wspomniana sztuczka każe Nmapowi pingować wszystkie adresy w 192.168.56.Sieć 0/24.

$ nmap -sn 192.168.56.0/24

Tak więc Nmap zwrócił kilka potencjalnych hostów do skanowania.

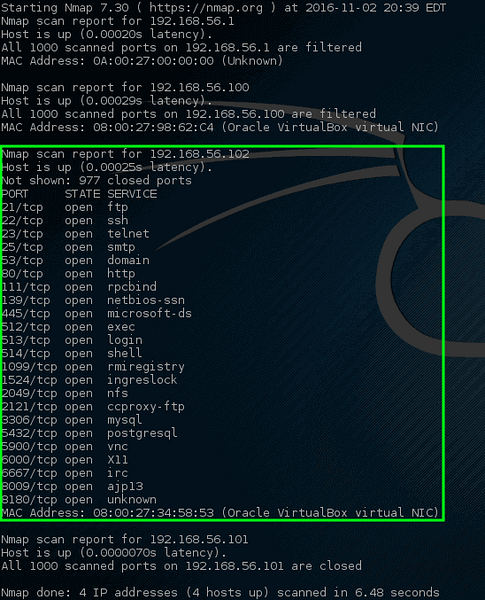

Znajdź otwarte porty za pomocą Nmapa:

Pozwól nmapowi wykonać skanowanie portów, aby znaleźć określone cele i zobaczyć wyniki.

$ nmap 192.168.56.1100-102

Niektóre usługi nasłuchiwania na tym konkretnym komputerze są wskazywane przez te porty. Adres IP jest przypisywany podatnym maszynom metasploitable; dlatego na tym hoście są otwarte porty. Wiele portów otwartych na większości komputerów jest nienormalnych. Dobrze byłoby dokładnie zbadać maszynę. Fizyczna maszyna w sieci może być śledzona przez administratorów.

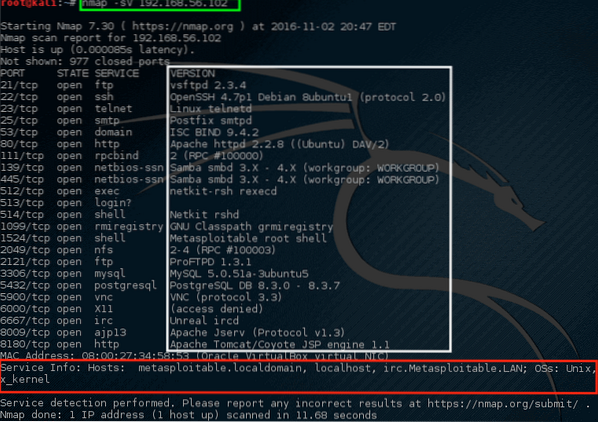

Znajdź usługi nasłuchujące na portach na hoście Kali:

Jest to skanowanie usług wykonywane za pomocą Nmapa, a jego celem jest sprawdzenie, które usługi mogą nasłuchiwać na określonym porcie. Nmap zbada wszystkie otwarte porty i zbierze informacje z usług uruchomionych na każdym porcie.

$ nmap -sV 192.168.56.102

Działa w celu uzyskania informacji o nazwie hosta i bieżącym systemie operacyjnym działającym w systemie docelowym. Wersja „vsftpd” 2.3.4 działa na tej maszynie, która jest dość starą wersją VSftpd, co jest niepokojące dla administratora. W przypadku tej konkretnej wersji (identyfikator ExploitDB - 17491) w 2011 roku wykryto poważną lukę.

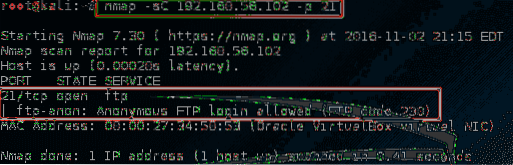

Znajdź anonimowe loginy FTP na hostach:

Aby zebrać więcej informacji, przyjrzyj się bliżej Nmapowi.

$ nmap -sC 192.168.56.102 -p 21

Powyższe polecenie wykazało, że anonimowe logowanie FTP jest dozwolone na tym konkretnym serwerze.

Sprawdź luki na hostach:

Ponieważ wspomniana wcześniej wersja VSftd jest stara i podatna na ataki, jest to dość niepokojące. Zobaczmy, czy Nmap może sprawdzić podatność vsftpd.

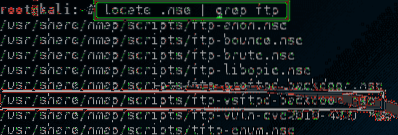

$ zlokalizować .nse | grep ftp

Warto zauważyć, że w przypadku problemu z backdoorem VSftpd, Nmap ma skrypt NSE, (Nmap Scripting Engine) jest jedną z najbardziej użytecznych i adaptowalnych funkcji Nmapa. Pozwala użytkownikom pisać proste skrypty w celu zmechanizowania szerokiego zakresu zadań sieciowych. Przed uruchomieniem tego skryptu na hoście powinniśmy wiedzieć, jak go używać use.

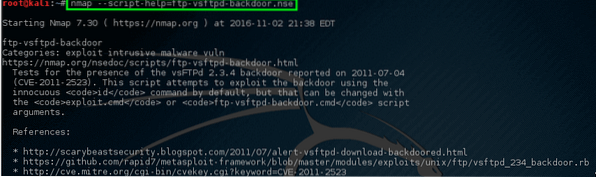

$ nmap --script-help=ftp-vsftd-backdoor.nse

Może być użyty do sprawdzenia, czy maszyna jest podatna, czy nie.

Uruchom następujący skrypt:

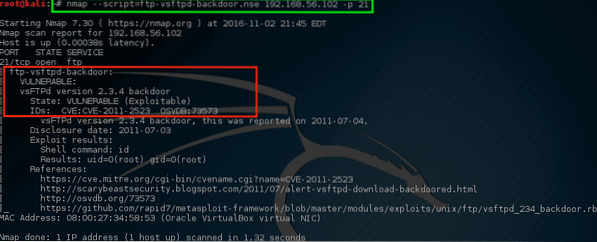

$ nmap --script=ftp-vsftpd-backdoor.nse 192.168.56.102 -p 21

Nmap ma jakość, aby być cichym i selektywnym. W ten sposób skanowanie osobistej sieci może być żmudne. Bardziej agresywne skanowanie można wykonać za pomocą Nmap. Da to trochę te same informacje, ale różnica polega na tym, że możemy to zrobić za pomocą jednego polecenia zamiast używać ich wielu. Użyj następującego polecenia do agresywnego skanowania:

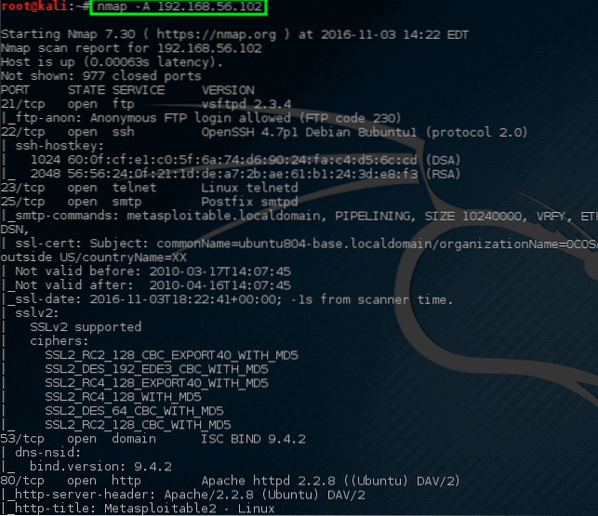

$ nmap -A 192.168.56.102

Oczywiste jest, że używając tylko jednego polecenia, Nmap może zwrócić mnóstwo informacji. Wiele z tych informacji można wykorzystać do sprawdzenia, jakie oprogramowanie może znajdować się w sieci, oraz do określenia sposobu ochrony tego komputera.

Wniosek:

Nmap to wszechstronne narzędzie do wykorzystania w społeczności hakerskiej. Ten artykuł zawiera krótki opis Nmapa i jego funkcji.

Phenquestions

Phenquestions