DNS Reconnaissance to część gromadząca informacje podczas testów penetracyjnych. Jest używany tam, gdzie przeprowadzane są testy penetracyjne. Może zbierać i zbierać wszystkie rodzaje informacji o rekordach i serwerze docelowym. Nie wpływa na żadne adresy IP; dlatego najlepiej jest używać do sprawdzania lub ujawniania informacji o dowolnej sieci. Jest to możliwe tylko w przypadku tych sieci lub organizacji, które nie sprawdzają ruchu DNS. Tak więc typy wyliczania, które wykonują, obejmują transfery stref, wyszukiwanie wsteczne domeny i hosta brute force, standardowy rekord, wyliczenie, catch snooping, działanie zoomu, a także Google Luca.

Przybory:

Aby zebrać informacje o DNS, dostępne są różne narzędzia. Poniżej przedstawiono niektóre narzędzia do rozpoznawania DNS.

DNSRecon:

Służy do zbierania informacji DNS i został opracowany przez skrypt Pythona.

NMAP:

To narzędzie jest również dostępne w kali i można je pobrać z poniższego linku

Maltego:

To narzędzie nie jest dostępne za darmo. Został opracowany przez Paterva i jest używany do wywiadu i kryminalistyki typu open source.

Numer DNS:

To narzędzie służy do wyliczania informacji DNS i wykrywania nieciągłych bloków IP.

Dziki:

Może automatycznie przenieść się do Brute-force z transferu strefy DNS. Dostępne są również narzędzia online, takie jak DNSdumpster.com, ale mają ograniczenie tylko do 100 domen.

Techniki:

Wykonaj transfer strefy DNS: użycie tej techniki może uzyskać najważniejsze informacje. Jednak dzisiaj nie można z niego korzystać ze względu na wdrażanie kontroli bezpieczeństwa przez organizacje.

Wykonaj brutalną siłę DNS: Do narzędzia dostarczany jest plik zawierający listę nazw. Próba każdego wpisu w narzędziu do plików spowoduje rozwiązanie rekordów A, AAA i CNAME względem podanej domeny.

Wykonaj wyszukiwanie wsteczne: Dla danego zakresu adresów IP narzędzie CDIR wykona wyszukiwanie rekordów PTR.

Spacer po strefie: Rekordy wewnętrzne są odkrywane, jeśli strefa nie jest poprawnie skonfigurowana. Informacje umożliwiają hakerom mapowanie hostów sieciowych.

Nie wszystkie narzędzia mogą wykonywać podane techniki. W celu uzyskania idealnych informacji preferowane jest korzystanie z więcej niż jednego narzędzia.

Krok 1 Poszukaj informacji DNS:

Dig to narzędzie, które pomaga rozwiązać szalone problemy z DNS, ponieważ ludzie robią dziwne rzeczy, a kiedy próbujesz skonfigurować hosting, wpadasz na slot. Pozwól, że opowiem Ci o wykopaliskach. Dig to proste narzędzie, ale ma wiele funkcji, ponieważ DNS ma wiele funkcji, a to, co robi, to narzędzie wiersza poleceń wbudowane w Linuksa, myśląc, że istnieje port, który można znaleźć dla innych systemów operacyjnych. Ale jest to szybki sposób na zapytanie bezpośrednio na różnych serwerach DNS, aby sprawdzić, czy istnieją rekordy, które wyświetlają się inaczej w różnych miejscach. Kopanie jest wykonywane, aby uzyskać informacje o autorytatywnej nazwie, a także uzyskać nazwę serwera.

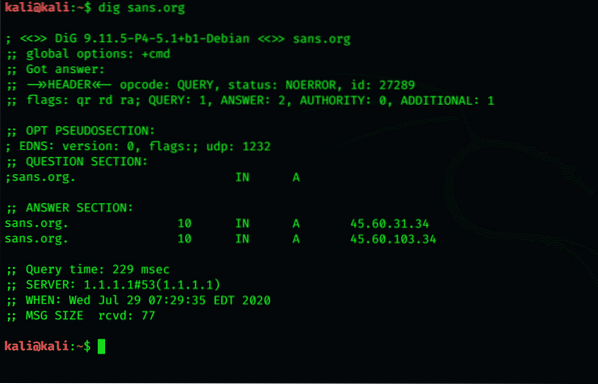

Zagłębmy się w SANS.

$ kopać sans.organizacja

Widać, że pobiera adres IP sans.org, ja.mi., 45.60.31.34

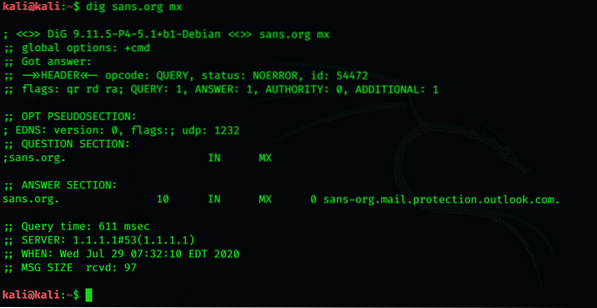

Teraz, jeśli chcemy znaleźć ich serwery e-mail, po prostu dodajemy mx na końcu polecenia, jak pokazano poniżej:

$ kopać sans.mx organizacji

Jak widać, korzystając z tego, możemy uzyskać dostęp do serwerów poczty e-mail używanych przez SANS, jeśli ktoś chce wysyłać anonimowe lub masowe wiadomości e-mail.

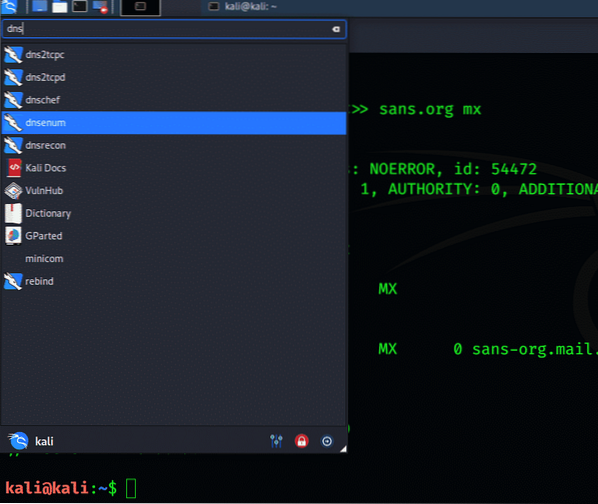

Krok 2 Otwórz Dnsenum

Dnsenum to narzędzie, które posiada kali i Backtrack, które robi wszystko, co robili i wiele więcej. Gdzie to znaleźć? Możesz go znaleźć, podchodząc do DNSenum w aplikacjach.

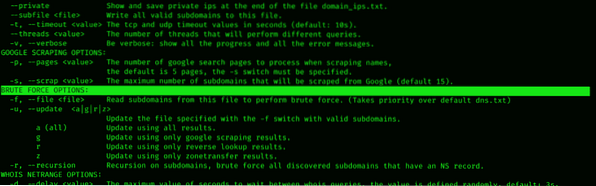

Po wykonaniu powyższej procedury otworzy się ekran pomocy DNSenum, jak poniżej. DNSEnum znajduje subdomeny, które są ukryte przed opinią publiczną.

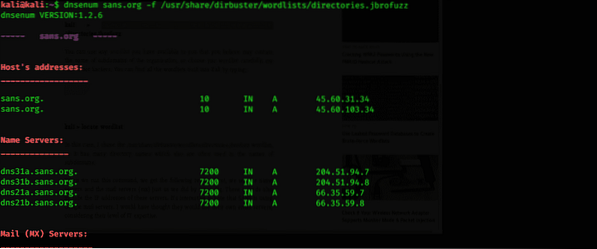

Krok 3 Uruchom Dnsenum

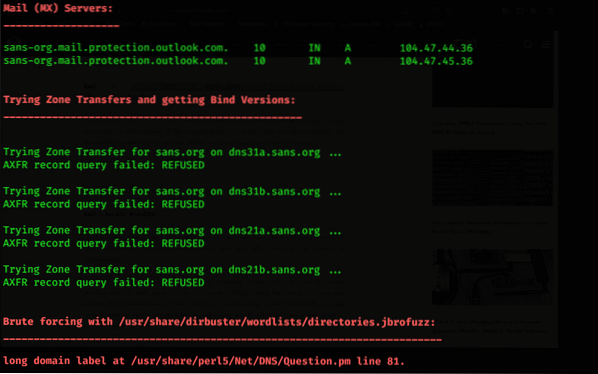

Użyjmy tego prostego, ale skutecznego narzędzia przeciwko SANS i odpytując domeny, poszukajmy wszelkich dodatkowych informacji dotyczących ich serwerów i subdomen. Należy zauważyć, że cały ten rekonesans jest pasywny. Ofiara nigdy się nie dowie, że osłaniamy jej systemy, ponieważ w ogóle nie dotykamy ich systemów, tylko serwery DNS wyglądają jak normalny ruch.

$ dnsenum sans.org -f /usr/share/dirbuster/wordlists/directories.jbrofuzz

Powinieneś być naprawdę ostrożny przy wyborze listy słów. Wymienione są tam prawie wszystkie subdomeny każdej organizacji. Może to spowodować pewne trudności.

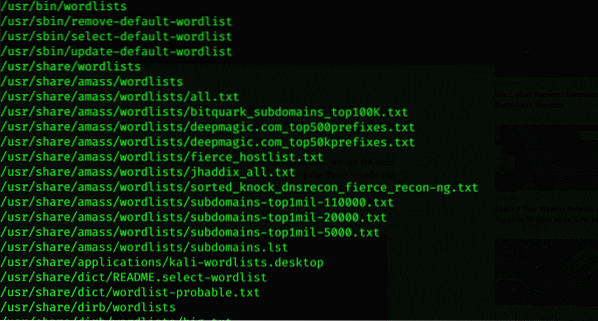

$ znajdź listę słów

Następnym krokiem jest wyszukanie subdomen w sans org.

Za pomocą DNSenum możemy znaleźć subdomeny. Jak wspomniano wcześniej, lista słów jest kluczową częścią twojego sukcesu. Ogólnie rzecz biorąc, nazwy subdomen to proste, rutynowe słowa, takie jak szkolenie, test itp.

Ten proces jest czasochłonny, więc staje się nużący, ale trzeba zachować spokój. Lista słów ma wiele zalet. Pomaga znaleźć wszystkie ukryte informacje o serwerach oraz wszystko, co jest ukryte przez Ciebie. Dostarczy Ci wszystkie dane, których szukałeś.

Wniosek

Rekonesans DNS gromadzi wszystkie informacje na serwerze podczas penetracji. Narzędzia DNS są najlepsze do użycia w Kali Linux. Mam nadzieję, że ten krótki opis rekonesansu DNS i jego narzędzi wystarczy, abyś zrozumiał. Jeśli to zadziałało, możesz podzielić się nim ze znajomymi.

Phenquestions

Phenquestions