Nikto wykonuje ponad 6700 testów na stronie. Ogromna liczba testów zarówno pod kątem luk w zabezpieczeniach, jak i błędnie skonfigurowanych serwerów internetowych sprawia, że większość ekspertów ds. bezpieczeństwa i pentesterów sprawdza się w praktyce. Nikto może być używany do testowania witryny internetowej i serwera internetowego lub wirtualnego hosta pod kątem znanych luk w zabezpieczeniach i błędnych konfiguracji plików, programów i serwerów. Może odkryć przeoczone treści lub skrypty i inne trudne do zidentyfikowania problemy z zewnętrznego punktu widzenia.

Instalacja

Instalowanie Nikto w systemie Ubuntu jest w zasadzie proste, ponieważ pakiet jest już dostępny w domyślnych repozytoriach.

Najpierw do aktualizacji repozytoriów systemowych użyjemy następującego polecenia:

[ochrona poczty e-mail]:~$ sudo apt-get update && sudo apt-get upgradePo aktualizacji systemu. Teraz uruchom następujące polecenie, aby zainstalować Nikto.

[email protected]:~$ sudo apt-get install nikto -yPo zakończeniu procesu instalacji użyj następującego polecenia, aby sprawdzić, czy nikto jest zainstalowany poprawnie, czy nie:

[email chroniony]:~$ nikto- Nikto v2.1.6

------------------------------------------------------------

Jeśli polecenie podaje numer wersji Nikto oznacza to, że instalacja się powiodła.

Stosowanie

Teraz zobaczymy, jak możemy to wykorzystać Nikto z różnymi opcjami wiersza poleceń do skanowania sieci web.

Generalnie Nikto wymaga tylko hosta do skanowania, który można określić za pomocą -h lub -gospodarz opcja np. jeśli potrzebujemy przeskanować maszynę, której ip to 192.168.30.128 uruchomimy Nikto następująco i scan wyglądałby jakoś tak:

[email chroniony]:~$ nikto -h 192.168.30.128- Nikto v2.1.6

------------------------------------------------------------

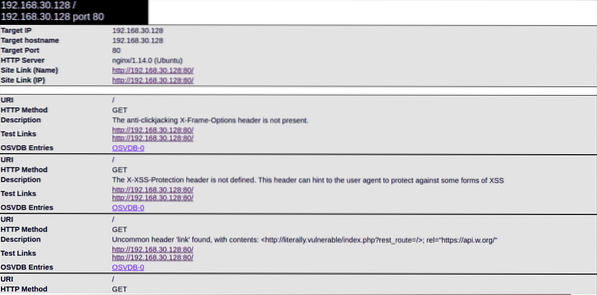

+ Docelowy adres IP: 192.168.30.128

+ Docelowa nazwa hosta: 192.168.30.128

+ Port docelowy: 80

+ Czas rozpoczęcia: 2020-04-11 10:01:45 (GMT0)

------------------------------------------------------------

+ Serwer: nginx/1.14.0 (Ubuntu)

… ciach…

+ /: Znaleziono instalację Wordpress.

+ /wp-logowanie.php: znaleziono login Wordpress

+ Apache/2.4.10 wygląda na nieaktualne

+ Nagłówek X-XSS-Protection nie jest zdefiniowany. Ten nagłówek może wskazywać agentowi użytkownika

chronić przed niektórymi formami XSS

+ Serwer może wyciekać i-węzły przez ETagsET

------------------------------------------------------------

+ Przetestowano 1 hosta

To wyjście zawiera wiele przydatnych informacji .Nikto wykrył podatności serwera WWW, XSS, informacji o PHP i instalacji WordPressa.

OSVDB

Elementy w nikto skanowaniu z prefiksem OSVDB to luki zgłaszane w Open Source Vulnerability DataBase (podobnie jak w innych bazach luk, takich jak Common Vulnerabilities and Exposures, National Vulnerability Database itp.).Mogą się one bardzo przydać w zależności od ich wyniku nasilenia ,

Określanie portów

Jak widać z powyższych wyników, gdy port nie jest określony Nikto domyślnie skanuje port 80 . Jeśli serwer WWW działa na innym porcie, musisz podać numer portu, używając -p lub -Port opcja.

[email chroniony]:~$ nikto -h 192.168.30.128 -p 65535- Nikto v2.1.6

------------------------------------------------------------

+ Docelowy adres IP: 192.168.30.128

+ Docelowa nazwa hosta: 192.168.30.128

+ Port docelowy: 65535

+ Czas rozpoczęcia: 2020-04-11 10:57:42 (GMT0)

------------------------------------------------------------

+ Serwer: Apache/2.4.29 (Ubuntu)

+ Brak nagłówka X-Frame-Options zapobiegającego klikaniu.

+ Apache/2.4.29 wydaje się być nieaktualne

+ OSVDB-3233: /icons/README: Znaleziono domyślny plik Apache.

+ Dozwolone metody HTTP: OPTIONS, HEAD, GET, POST

Przeskanowano 1 hosta…

Z powyższych informacji widzimy, że istnieją nagłówki, które pomagają wskazać, w jaki sposób strona jest skonfigurowana. Możesz również uzyskać soczyste informacje z tajnych katalogów.

Możesz określić wiele portów, używając przecinka, takiego jak:

[email chroniony]:~$ nikto -h 192.168.30.128 -p 65535,65536Możesz też określić szereg portów, takich jak:

[email chroniony]:~$ nikto -h 192.168.30.128 -p 65535-65545Używanie adresów URL do określenia hosta docelowego

Aby określić cel za pomocą jego adresu URL, użyjemy polecenia :

[email protected]:~$ nikto -h http:// www.przykład.comNikto wyniki skanowania mogą być eksportowane w różnych formatach, takich jak CSV, HTML, XML itp. Aby zapisać wyniki w określonym formacie wyjściowym, musisz określić -o (wyjście) opcja, a także -f (format) opcja.

Przykład :

[email chroniony]:~$ nikto -h 192.168.30.128 -o test.html -F htmlTeraz możemy uzyskać dostęp do raportu przez przeglądarkę

Parametr dostrajania

Kolejny przyzwoity składnik w Nikto jest prawdopodobieństwo scharakteryzowania testu z wykorzystaniem - Strojenie parametr. To pozwoli Ci przeprowadzić tylko te testy, których potrzebujesz, co pozwoli Ci zaoszczędzić dużo czasu:

- Udostępnianie pliku

- Interesujące pliki/logi

- Błędne konfiguracje

- Ujawnianie informacji

- Wtrysk (XSS itp.)

- Zdalne pobieranie plików

- Odmowa usługi (DOS)

- Zdalne pobieranie plików

- Powłoka zdalna - wykonywanie poleceń

- Wstrzyknięcie SQL

- Obejście uwierzytelniania

- Identyfikacja oprogramowania

- Zdalne włączenie źródła

- Wykonanie odwróconego strojenia (wszystkie z wyjątkiem określonych)

Na przykład, aby przetestować wstrzyknięcie SQL i zdalne pobieranie plików, napiszemy następujące polecenie:

[email chroniony]:~$ nikto -h 192.168.30.128 -Tuning 79 -o test.html -F htmlParowanie skanów z Metasploit

Jedną z najfajniejszych rzeczy w Nikto jest to, że możesz sparować wyjście skanu z czytelnym formatem Metasploit. Robiąc to, możesz wykorzystać wyjście Nikto w Metasploit, by wykorzystać tę podatność. Aby to zrobić, po prostu użyj powyższych poleceń i dołącz -Formatuj msf+ do końca. Pomoże szybko sparować odzyskane dane z uzbrojonym exploitem.

[email chroniony]:~$ nikto -hWNIOSEK

Nikto jest znanym i prostym w użyciu narzędziem do oceny serwerów internetowych, które umożliwia szybkie wykrywanie potencjalnych problemów i luk. Nikto powinien być twoją pierwszą decyzją przy testowaniu serwerów internetowych i aplikacji internetowych. Nikto filtruje pod kątem 6700 potencjalnie ryzykownych dokumentów/programów, sprawdza przestarzałe formy ponad 1250 serwerów i dostosowuje jawne problemy na ponad 270 serwerach, jak wskazuje autorytet Strona Nikto. Musisz wiedzieć, że korzystanie z nikto nie jest tajną procedurą, co oznacza, że system wykrywania włamań może go łatwo wykryć. Został stworzony do analizy bezpieczeństwa, więc ukrycie nigdy nie było priorytetem.

Phenquestions

Phenquestions