Znaczenie i zapotrzebowanie na cyberbezpieczeństwo:

Przede wszystkim musimy wiedzieć, jak ważne jest cyberbezpieczeństwo i chcę, abyście wiedzieli, że z każdym postępem technologii informacyjnej, który ma miejsce prawie codziennie, pojawia się problem z bezpieczeństwem. Ta obawa zwiększa zapotrzebowanie i zapotrzebowanie na specjalistów ds. Bezpieczeństwa informacji w świecie bezpieczeństwa. I tak szybko rozwija się branża cyberbezpieczeństwa. Jeśli planujesz dołączyć do cyberbezpieczeństwa, ucieszy Cię informacja, że stopa bezrobocia w tej dziedzinie wynosi 0% i ta stopa bezrobocia będzie się utrzymywać również w kolejnych latach. Ponadto Cybersecurity Ventures, czołowy badacz i wydawca cyberbezpieczeństwa, przewiduje, że pojawi się 3.5 milionów wakatów w dziedzinie cyberbezpieczeństwa do 2021 r.

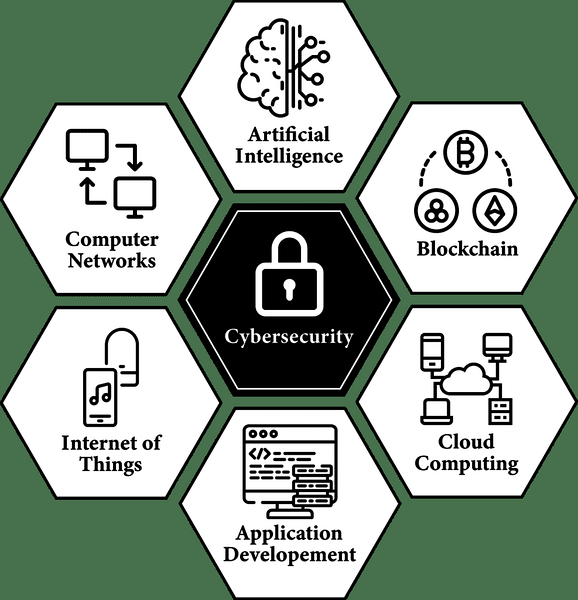

Gdzie ma zastosowanie cyberbezpieczeństwo??

Przeważnie usłyszysz wiele różnych nazw dla tej dziedziny, takich jak bezpieczeństwo informacji, cyberbezpieczeństwo lub etyczne hakowanie, ale wszystkie te mniej więcej oznaczają to samo. Bezpieczeństwo to nie tylko dziedzina, która jest związana z jedną lub kilkoma perspektywami technologii, ale jest istotną i integralną częścią każdego zjawiska technologicznego od najbardziej innowacyjnych, takich jak sztuczna inteligencja (AI), Cloud Computing, Blockchain, Internet of Things (IoT) do większości tradycyjnych, takich jak sieci komputerowe, projektowanie i rozwój aplikacji. I jest to szczególnie ważne dla tych technologii, ponieważ bez ich bezpieczeństwa każda z nich upadłaby i stałaby się katastrofą, a nie facylitatorem.

Etyczne hakowanie:

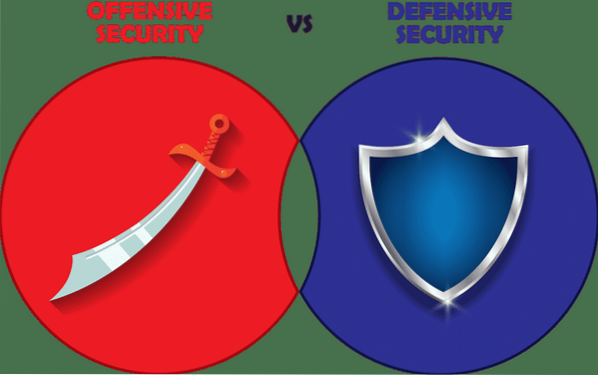

Czynność ataku lub obrony majątku firmy dla dobra firmy lub oceny jej bezpieczeństwa nazywana jest hakowaniem etycznym. Chociaż są tacy hakerzy, którzy włamują się lub atakują nieetycznie z własnych pobudek iz zamiarem zakłócania porządku, tutaj omówimy tylko hakerów etycznych, którzy testują dla nich bezpieczeństwo firm i działają w sposób etyczny dla poprawa bezpieczeństwa swoich klientów. Hakerzy etyczni, na podstawie ról, są podzieleni na dwie główne kategorie, i.mi., Bezpieczeństwo ofensywne i bezpieczeństwo obronne, a te kategorie działają w odwrotny sposób, aby kwestionować nawzajem swoją pracę w celu zapewnienia i utrzymania maksymalnego bezpieczeństwa.

Bezpieczeństwo ofensywne:

Ofensywne zabezpieczenia odnoszą się do stosowania proaktywnych i atakujących technik w celu obejścia zabezpieczeń firmy w celu oceny bezpieczeństwa firmy. Ofensywny specjalista ds. bezpieczeństwa atakuje aktywa swojego klienta w czasie rzeczywistym, podobnie jak nieetyczny haker, ale za zgodą i zgodnie z warunkami swojego klienta, co czyni go etycznym. Ta kategoria zespołów bezpieczeństwa jest również określana jako Red Teaming, a osoby ją praktykujące, indywidualnie lub w grupach, są określane jako Red Teamers lub Testerzy penetracji. Oto niektóre z różnych rodzajów obowiązków dla profesjonalistów zajmujących się bezpieczeństwem ofensywnym:

Testy penetracyjne lub analiza podatności:

Testy penetracyjne lub analiza podatności oznaczają aktywne wyszukiwanie istniejących exploitów w firmie, próbując i atakując na różne sposoby i sprawdzając, czy prawdziwi napastnicy mogą ostatecznie złamać lub naruszyć jego poufność, integralność lub dostępność. Ponadto, jeśli zostaną znalezione jakiekolwiek luki, należy je zgłosić Red Team, a także sugeruje się rozwiązania dla tych luk. Większość firm zatrudnia etycznych hakerów lub rejestruje się w programach bug bounty, aby przetestować swoją platformę i usługi, a hakerzy otrzymują wynagrodzenie w zamian za znalezienie, zgłoszenie i nieujawnienie publicznie tych luk, zanim zostaną one załatane.

Kodowanie złośliwego oprogramowania:

Malware odnosi się do złośliwego oprogramowania. To złośliwe oprogramowanie może być wielozadaniowe w zależności od producenta, ale jego głównym motywem jest powodowanie szkód. Te złośliwe oprogramowanie może umożliwić atakującym automatyczne wykonanie instrukcji u celu at. Jednym ze sposobów ochrony przed tym złośliwym oprogramowaniem są systemy antywirusowe i antywirusowe. Red Teamer odgrywa również rolę w opracowywaniu i testowaniu złośliwego oprogramowania do oceny systemów antywirusowych i antywirusowych zainstalowanych w firmach.

Rozwój narzędzi do testowania penetracyjnego:

Niektóre z czerwonych zadań zespołowych można zautomatyzować, opracowując narzędzia do technik ataku. Red teamerzy opracowują również te narzędzia i oprogramowanie, które automatyzują ich zadania związane z testowaniem podatności, a także sprawiają, że są one efektywne pod względem czasu i kosztów. Inni mogą również używać tych narzędzi do testowania penetracji do oceny bezpieczeństwa security.

Bezpieczeństwo obronne:

Z drugiej strony bezpieczeństwo defensywne polega na zapewnieniu i wzmocnieniu bezpieczeństwa z wykorzystaniem podejścia reaktywnego i defensywnego . Zadanie bezpieczeństwa defensywnego jest bardziej zróżnicowane w porównaniu z bezpieczeństwem ofensywnym, ponieważ muszą mieć na uwadze każdy aspekt, z którego atakujący może zaatakować, podczas gdy zespół ofensywny lub atakujący mogą użyć dowolnej liczby metod do ataku. Jest to również określane jako Blue Teaming lub Security Operation Center (SOC), a osoby praktykujące są określane jako Blue Teamers lub inżynier SOC. Obowiązki Blue Teamers obejmują:

Monitorowanie bezpieczeństwa:

Monitorowanie bezpieczeństwa oznacza zarządzanie i monitorowanie bezpieczeństwa organizacji lub firmy oraz zapewnienie, że usługi są prawidłowo i właściwie wykorzystywane przez zamierzonych użytkowników. Obejmują one zwykle monitorowanie zachowania i aktywności użytkowników aplikacji i usług. Niebieski zespół wykonujący tę pracę jest często nazywany analitykiem bezpieczeństwa lub analitykiem SOC.

Polowanie na zagrożenia:

Aktywne znajdowanie i polowanie na zagrożenie we własnej sieci, które mogło już go skompromitować, jest znane jako polowanie na zagrożenia. Są one zwykle wykonywane w przypadku cichych napastników, takich jak grupy zaawansowanego trwałego zagrożenia (APT), które nie są tak widoczne, jak zwykli napastnicy. W procesie polowania na zagrożenia te grupy napastników są aktywnie przeszukiwane w sieci.

Reagowania na incydenty:

Jak sama nazwa wskazuje, operacja reagowania na incydenty jest przeprowadzana za każdym razem, gdy atakujący aktywnie próbuje lub już w jakiś sposób naruszył bezpieczeństwo firmy, co jest odpowiedzią mającą na celu zminimalizowanie i złagodzenie tego ataku oraz uchronienie danych i integralności firmy przed utratą lub wyciekiem.

Kryminalni:

Za każdym razem, gdy firma zostaje naruszona, przeprowadzana jest kryminalistyka w celu wyodrębnienia artefaktów i informacji o naruszeniu. Artefakty te obejmują informacje o tym, w jaki sposób atakujący zaatakował, jak atak mógł się powieść, kto był atakującym, jaki był motyw atakującego, ile danych wyciekło lub zostało utraconych, jak odzyskać utracone dane, są jakieś podatności lub błędy ludzkie i wszystkie te artefakty, które i tak mogą pomóc firmie po naruszeniu. Te analizy kryminalistyczne mogą być przydatne w łataniu obecnych słabości, znajdowaniu osób odpowiedzialnych za atak lub dostarczaniu informacji typu open source w celu demontażu i niepowodzenia przyszłych ataków i planów napastnika.

Odwracanie złośliwego oprogramowania:

Aby przekonwertować lub odwrócić plik wykonywalny lub binarny na kod źródłowy języka programowania zrozumiały dla człowieka, a następnie spróbować zrozumieć działanie i cele złośliwego oprogramowania, a następnie znaleźć sposób na pomoc w kryminalistyce, backdoorach, identyfikacji napastnika lub innych informacjach, które może się przydać, mówi się, że odwraca złośliwe oprogramowanie.

Bezpieczne tworzenie aplikacji:

Blue teamers nie tylko monitoruje i chroni bezpieczeństwo swoich klientów, ale także pomaga, a czasem sami, projektuje architekturę aplikacji i rozwija je, mając na uwadze perspektywę bezpieczeństwa, aby uniknąć ataku.

Wniosek

To podsumowuje w skrócie wszystko na temat znaczenia, zakresu i niespełnionego zapotrzebowania w dziedzinie etycznego hakowania wraz z rolami i obowiązkami różnych typów etycznych hakerów. Mam nadzieję, że ten blog okaże się przydatny i pouczający.

Phenquestions

Phenquestions