Nmap jest bardzo przydatny. Niektóre cechy Nmapa to:

- Nmap jest potężnym narzędziem do skanowania rozległych sieci różnych maszyn networks

- Nmap jest przenośny w sposób, który obsługuje kilka systemów operacyjnych, takich jak FreeBSD, Windows, Mac OS X, NetBSD, Linux i wiele innych

- Nmap może obsługiwać wiele technik mapowania sieci, w tym wykrywanie systemu operacyjnego, mechanizm skanowania portów i wykrywanie wersji. W ten sposób jest elastyczny!

- Nmap jest łatwy w użyciu, ponieważ zawiera bardziej zaawansowaną funkcję i może zacząć od prostego wymienienia „hosta docelowego nmap -v-A”. Obejmuje zarówno GUI, jak i interfejs wiersza poleceń

- Nmap jest bardzo popularny, ponieważ może być pobierany przez setki do tysięcy osób każdego dnia, ponieważ jest dostępny z różnymi systemami operacyjnymi, takimi jak Redhat Linux, Gentoo i Debian Linux itp.

Głównym celem Nmapa jest zapewnienie bezpieczeństwa Internetu dla użytkowników. Jest również dostępny bezpłatnie. W pakiecie Nmap zaangażowane są niektóre ważne narzędzia, takie jak uping, ncat, nmap i ndiff. W tym artykule zaczniemy od wykonania podstawowego skanu na celu.

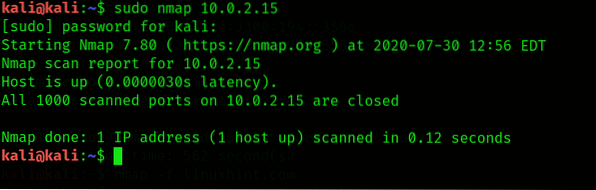

W pierwszym kroku otwórz nowy terminal i napisz następującą składnię: nmap

Zauważając dane wyjściowe, Nmap może rozpoznać otwarte porty, na przykład UDP lub TCP, może również wyszukiwać adresy IP i określać protokół warstwy aplikacji. Aby lepiej wykorzystać zagrożenia, konieczne jest zidentyfikowanie różnych usług i otwartych portów celu.

Korzystając z Nmapa, wykonując skanowanie w ukryciu

Na otwartym porcie Nmap tworzy trójstronne uzgadnianie TCP. Po ustanowieniu uzgadniania wszystkie wiadomości są wymieniane. Opracowując taki system, staniemy się znani celowi. W związku z tym podczas korzystania z Nmap . wykonywane jest skanowanie ukryte. Nie spowoduje to pełnego uścisku dłoni TCP. W tym procesie, po pierwsze, cel jest oszukiwany przez urządzenie atakujące, gdy pakiet TCP SYN jest wysyłany do określonego portu, jeśli jest on otwarty. W drugim kroku pakiet jest odsyłany do urządzenia atakującego. W końcu atakujący wysyła pakiet TCP RST w celu zresetowania połączenia z celem.

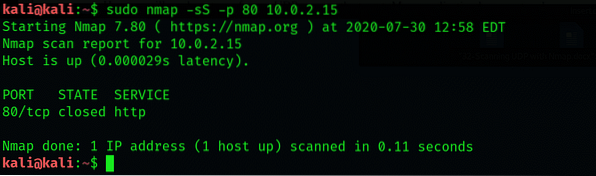

Zobaczmy przykład, w którym zbadamy port 80 na maszynie wirtualnej Metasploitable za pomocą Nmapa za pomocą skanowania stealth. Operator -s jest używany do skanowania ukrytego, operator -p służy do skanowania określonego portu. Wykonywane jest następujące polecenie nmap:

$ sudo nmap -sS, -p 80 10.0.2.15

Używając Nmapa, skanując porty UDP

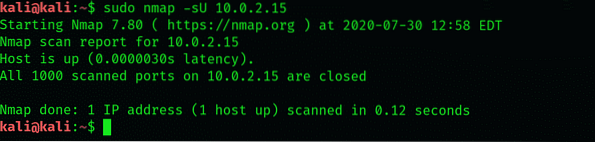

Tutaj zobaczymy, jak wykonać skanowanie UDP na celu. Wiele protokołów warstwy aplikacji ma UDP jako protokół transportowy. Operator -sU służy do przeprowadzania skanowania portu UDP na określonym celu. Można to zrobić za pomocą następującej składni:

$ sudo nmap -sU 10.0.2.15

Unikanie wykrycia przy użyciu Nmap

Adresy IP są zawarte w nagłówku pakietu, gdy pakiet jest wysyłany z jednego urządzenia do drugiego. Podobnie, źródłowe adresy IP są zawarte we wszystkich pakietach podczas przeprowadzania skanowania sieci na celu. Nmap używa również wabików, które mogą oszukać cel w sposób, który wydaje się wynikać z wielu adresów IP zamiast jednego. W przypadku wabików używany jest operator -D wraz z losowymi adresami IP.

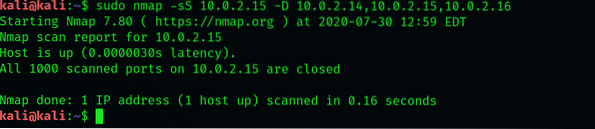

Tutaj weźmiemy przykład. Załóżmy, że chcemy zeskanować 10.10.10.100 adresów IP, wtedy ustawimy trzy wabiki jak 10.10.10.14, 10.10.10.15, 10.10.10.19. W tym celu używane jest następujące polecenie:

$ sudo nmap -sS 10.0.2.15 -D 10.0.2.14, 10.0.2.15, 10.0.2.16

Z powyższych danych wyjściowych zauważyliśmy, że pakiety mają wabiki, a źródłowe adresy IP są używane podczas skanowania portów na celu.

Omijanie firewalli przy użyciu Nmap

Wiele organizacji lub przedsiębiorstw zawiera oprogramowanie zapory w swojej infrastrukturze sieciowej. Zapory sieciowe zatrzymają skanowanie sieci, co stanie się wyzwaniem dla testerów penetracyjnych. Kilku operatorów jest używanych w Nmap do omijania zapory:

-f (do fragmentacji pakietów)

-mtu (używane do określenia niestandardowej maksymalnej jednostki transmisji)

-DRND: (10 za stworzenie dziesięciu losowych wabików)

-source-port (używany do fałszowania portu źródłowego)

Wniosek:

W tym artykule pokazałem, jak wykonać skanowanie UDP za pomocą narzędzia Nmap w Kali Linux 2020. Wyjaśniłem również wszystkie szczegóły i niezbędne słowa kluczowe używane w narzędziu Nmap.

Phenquestions

Phenquestions