Szyfrowanie dysków twardych lub partycji za pomocą Cryptosetup i LUKS:

W tej sekcji pokazano, jak szyfrować i odszyfrowywać dołączone dyski twarde.

Szyfr dyskowy LUKS (Linux Unified Key Setup) pierwotnie opracowany dla systemu Linux. Zwiększa kompatybilność i ułatwia obsługę i uwierzytelnianie.

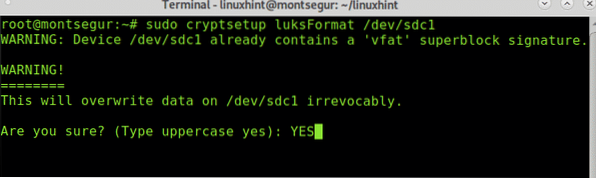

Aby rozpocząć, musisz sformatować dysk twardy lub partycję, włączając tryb szyfrowany, uruchamiając running cryptsetup luksFormat a następnie urządzenie do zaszyfrowania, jak w poniższym przykładzie:

# sudo cryptsetup luksFormat /dev/sdc1Gdy pojawi się pytanie, wpisz „TAK” (wielką lub wielką literą i naciśnij ENTER).

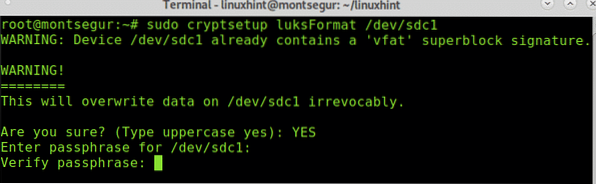

Wypełnij i zweryfikuj hasło, będzie to hasło dostępu do urządzenia, nie zapomnij tego hasła. Weź pod uwagę, że informacje na dysku zostaną usunięte po tym procesie, zrób to na pustym urządzeniu. Po ustawieniu haseł proces się zakończy.

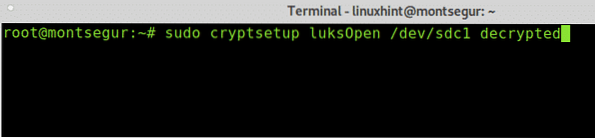

Następnym krokiem jest stworzenie logicznego mappera, do którego zamontuje się zaszyfrowane urządzenie lub partycję. W tym przypadku nazwałem urządzenie mapujące odszyfrowane.

# sudo cryptsetup luksOpen /dev/sdc1 decrypted

Teraz musisz sformatować partycję za pomocą mkfs, możesz wybrać typ partycji, który chcesz, ponieważ LUKS obsługuje system Linux. Będę używał systemu plików Linux zamiast Windows. Ta metoda szyfrowania nie jest najlepsza, jeśli chcesz udostępniać informacje użytkownikom systemu Windows (chyba że mają oprogramowanie takie jak LibreCrypt).

Aby kontynuować formatowanie przy uruchamianiu systemu plików Linux:

# sudo mkfs.ext4 /dev/mapper/odszyfrowane

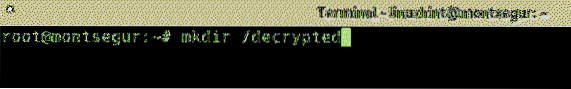

Utwórz katalog, który będzie przydatny jako punkt montowania dla zaszyfrowanego urządzenia za pomocą polecenia mkdir, jak w poniższym przykładzie:

# mkdir /odszyfrowany

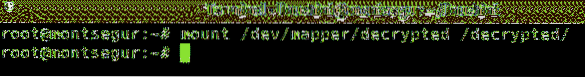

Zamontuj zaszyfrowane urządzenie, używając mapera jako źródła i utworzonego katalogu jako punktu montowania, postępując zgodnie z poniższym przykładem:

# zamontować /dev/mapper/decrypted /decrypted

Będziesz mógł zobaczyć zawartość:

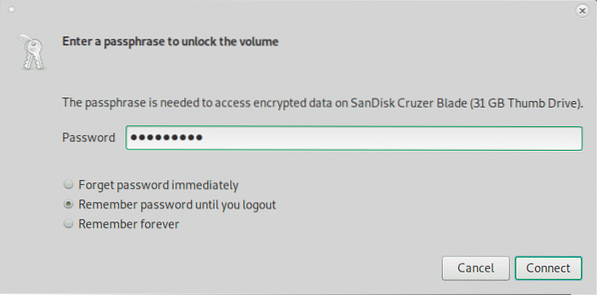

Jeśli odłączysz dysk lub zmienisz użytkownika, zostaniesz poproszony o ustawienie hasła dostępu do urządzenia, następujące żądanie hasła dotyczy Xfce:

Możesz sprawdzić stronę podręcznika Cryptosetup lub online na https://linux.umierać.net/man/8/cryptsetup.

Szyfrowanie pliku za pomocą GnuPG:

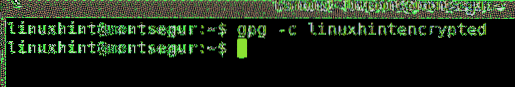

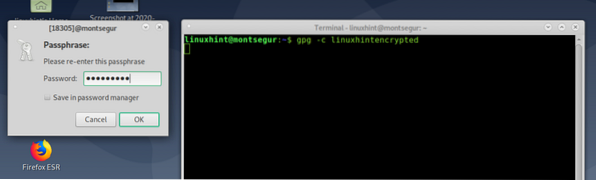

Na początek utworzyłem fikcyjny plik o nazwie „linuxhintenzaszyfrowane” które zaszyfruję za pomocą polecenia gpg z flagą -c jak w poniższym przykładzie:

# gpg -c linuxhintencrypted

Gdzie:

gpg: wywołuje program.

-c: szyfr symetryczny

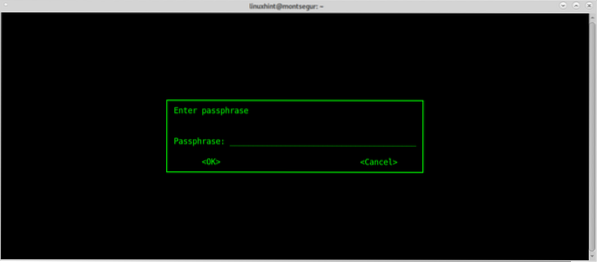

W zależności od menedżera X-window może pojawić się graficzne okno dialogowe żądania hasła, jak opisano w dwóch krokach poniżej. W przeciwnym razie wypełnij swoje hasło, gdy jest to wymagane na terminalu:

W zależności od menedżera X-window może pojawić się graficzne okno dialogowe żądania hasła, jak opisano w dwóch krokach poniżej. W przeciwnym razie wypełnij swoje hasło, gdy jest to wymagane na terminalu:

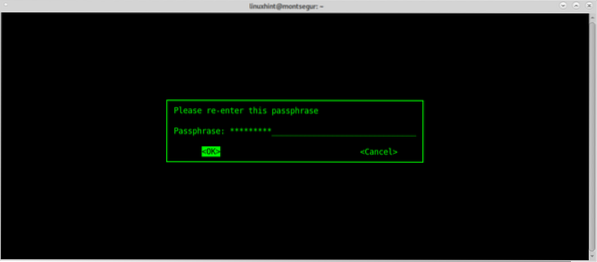

Potwierdź hasło:

Prawdopodobnie natychmiast po zaszyfrowaniu pliku otworzy się okno dialogowe z prośbą o podanie hasła do zaszyfrowanego pliku, wpisz hasło i ponownie, aby potwierdzić, jak pokazano na poniższych obrazkach:

Potwierdź hasło, aby zakończyć proces.

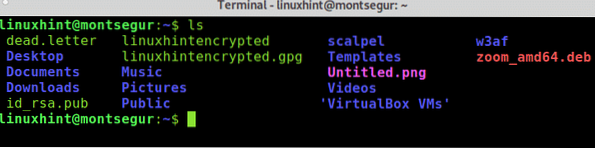

Po zakończeniu możesz biegać ls aby potwierdzić nowy plik o nazwie

Odszyfrowywanie pliku gpg:

Aby odszyfrować plik gpg, użyj flagi -decrypt, po której następuje plik i wskazanie odszyfrowanego wyniku:

# gpg --decrypt linuxhintencrypted.gpg > wynik.tekst

Możesz sprawdzić stronę podręcznika gpg lub online na https://www.gnupg.org/gph/de/manual/r1023.html.

Szyfrowanie katalogów za pomocą ENCFS:

Dodałem EncFS jako bonus, EncFS to tylko kolejna metoda pokazana w tym samouczku, ale nie jest najlepsza, ponieważ samo narzędzie jest ostrzegane podczas procesu instalacji ze względów bezpieczeństwa, ma inny sposób użycia.

Aby pracować z EncFS, musisz utworzyć dwa katalogi: katalog źródłowy i docelowy, który jest punktem montowania, w którym będą znajdować się wszystkie odszyfrowane pliki, katalog źródłowy zawiera zaszyfrowane pliki. Jeśli umieścisz pliki w katalogu punktu montowania, zostaną one zaszyfrowane w lokalizacji źródłowej…

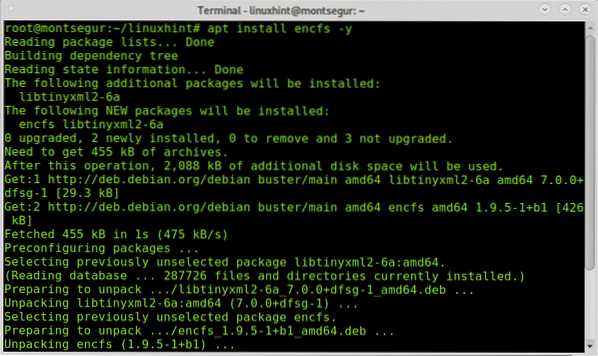

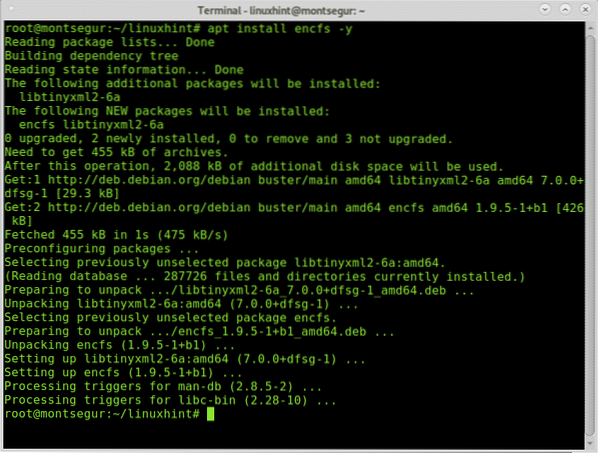

Aby rozpocząć z ENCFS, zainstaluj go, uruchamiając:

# apt install encfs -y

Podczas instalacji pojawi się ostrzeżenie, że EncFS jest podatny, na przykład, na obniżenie złożoności szyfrowania. Jednak będziemy kontynuować instalację, naciskając dobrze.

Po ostrzeżeniu instalacja powinna się zakończyć:

Teraz utwórzmy dwa katalogi w /media, w moim przypadku stworzę katalogi en i de:

# mkdir /media/pl && mkdir /media/de

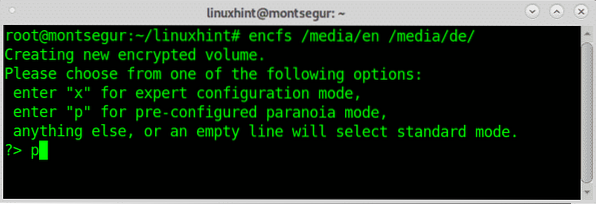

Jak widać, katalogi są tworzone w środku, teraz skonfigurujmy, pozwalając EncFS na automatyczną konfigurację źródła i punktu montowania:

# encfs /media/pl /media/de

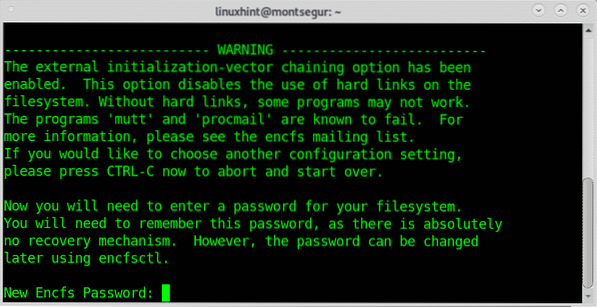

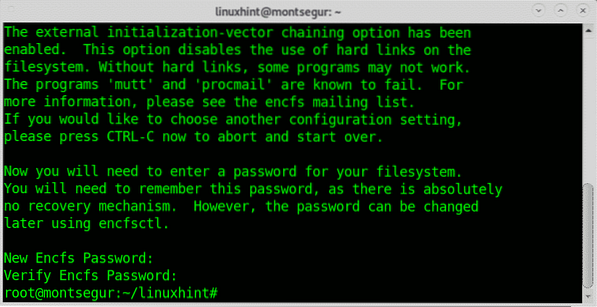

W razie potrzeby wypełnij i potwierdź hasło, pamiętaj ustawione hasło, nie zapomnij go:

W razie potrzeby wypełnij i potwierdź hasło, pamiętaj ustawione hasło, nie zapomnij go:

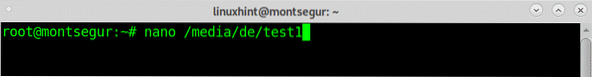

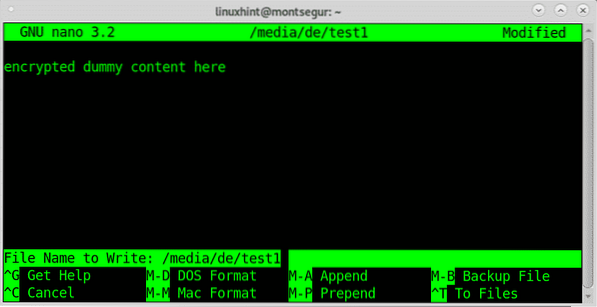

Po zakończeniu procesu instalacji przetestuj go, utwórz plik w /media/de

# nano /media/de/test1

Umieść dowolne treści:

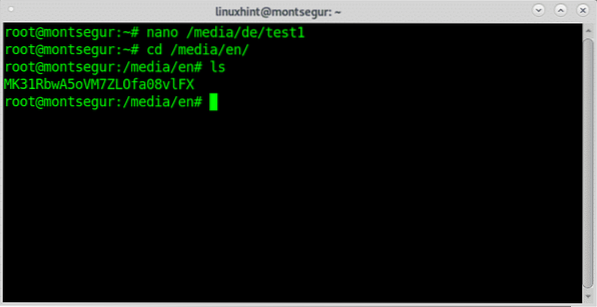

Teraz, jak widać w katalogu /media/en, zobaczysz nowy plik, zaszyfrowaną wersję dla test1 plik utworzony wcześniej.

Oryginalny niezaszyfrowany plik jest włączony /media/de, możesz to potwierdzić, uruchamiając ls.

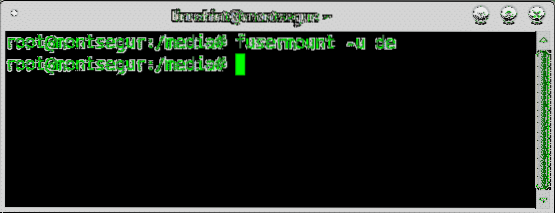

Jeśli chcesz odmontować katalog z odszyfrowanymi plikami, użyj polecenia nagrzewnica po którym następuje flaga -u i cel:

# fusermount -u de

Teraz pliki nie są dostępne.

Aby ponownie zamontować zaszyfrowane pliki, uruchom:

#encfs /media/de

Możesz sprawdzić stronę podręcznika encfs lub online na https://linux.umierać.sieć/człowiek/1/encfs.

Wniosek

Szyfrowanie dysków, plików i katalogów jest dość łatwe i warto, w ciągu kilku minut zobaczyłeś 3 różne metody jego wykonania. Osoby zarządzające poufnymi informacjami lub martwiące się o swoją prywatność mogą chronić swoje informacje bez zaawansowanej wiedzy z zakresu bezpieczeństwa IT, wykonując kilka kroków. Użytkownicy kryptowalut, osoby publiczne, osoby zarządzające poufnymi informacjami, podróżnicy i inne podobne osoby mogą z niego szczególnie skorzystać.

Prawdopodobnie ze wszystkich przedstawionych powyżej metod GPG jest najlepszy z wyższą kompatybilnością, pozostając EncFS jako gorszą opcją ze względu na znaczenie ostrzeżenia instalacji. Wszystkie narzędzia wymienione w tym samouczku mają dodatkowe opcje i flagi, które nie zostały zbadane, aby zamiast tego pokazać różne narzędzia.

Aby uzyskać więcej informacji na temat szyfrowania plików, zapoznaj się z dostępnymi samouczkami na https://linuxhint.pl/kategoria/szyfrowanie/.

Mam nadzieję, że ten samouczek dotyczący szyfrowania dysku twardego lub partycji okazał się przydatny.

Phenquestions

Phenquestions