Szyfrowanie całego dysku (FDE) to jeden z najlepszych środków bezpieczeństwa, jakie możesz zastosować, aby chronić dane w pamięci urządzenia. Jak sama nazwa wskazuje, FDE szyfruje całą zawartość (pliki, oprogramowanie) dysku pamięci masowej, w tym sam system operacyjny. FDE można aktywować w systemach Linux, Windows i macOS, a także w systemach Android.

Po włączeniu funkcji FDE na urządzeniu przy każdej próbie logowania konieczne będzie podanie klucza szyfrowania. Po wprowadzeniu prawidłowego klucza szyfrowania dysk zostanie odszyfrowany, a urządzenie uruchomi się jak zwykle.

FDE nie należy mylić z szyfrowaniem na poziomie plików (FLE), ponieważ ten ostatni chroni tylko pojedyncze pliki, które zostały zaszyfrowane ręcznie przez użytkownika.

Należy również zauważyć, że pełne szyfrowanie dysku działa tylko wtedy, gdy użytkownik wylogował się z systemu. Gdy autoryzowany użytkownik zaloguje się do systemu,

Chociaż samo w sobie nie jest wystarczające, FDE stanowi świetny pierwszy krok w kierunku zabezpieczenia danych przed nieautoryzowanym dostępem.

W tym samouczku dowiesz się, jak skonfigurować ArchLinux z pełnym szyfrowaniem dysku w trybie oprogramowania układowego UEFI i na partycji dysku GPT.

Krok 1: Ustaw tryb rozruchu na UEFI

Aby postępować zgodnie z tym przewodnikiem, musisz najpierw ustawić tryb rozruchu na UEFI.

Aby sprawdzić, czy twój system jest już w UEFI, wydaj następujące polecenie, aby przywołać katalog efivars:

$ ls /sys/firmware/efi/efivarsJeśli przed katalogiem nie pojawi się komunikat o błędzie, możesz być pewien, że system uruchomił się w UEFI.

Jeśli system nie został uruchomiony w UEFI, uruchom ponownie i naciśnij klawisz menu na klawiaturze (który jest klawiszem, który zależy od używanego modelu; wyszukaj go). Otwórz zakładkę oprogramowania układowego i ustaw system tak, aby uruchamiał się w trybie UEFI.

Krok 2: Upewnij się, że zegar systemowy jest dokładny

Sprawdź, czy Twój zegar systemowy jest aktualny, wpisując:

$ timedatectl set-ntp truePoniższa składnia ustawi czas:

$ timedatectl set-time "rrrr-MM-dd gg:mm:ss"Krok 3: Oddzielne partycje w pamięci

Aby użyć gdisk do tworzenia partycji root i boot, wydaj następujące polecenie:

$ gdisk /dev/sdaNastępnie usuń istniejące wcześniej partycje, naciskając o, i naciśnij nie dwa razy, gdy poproszono o wprowadzenie danych. Następnie wciśnij p aby wyświetlić listę istniejących partycji, naciśnij w aby nadpisać te partycje, i naciśnij tak potwierdzać.

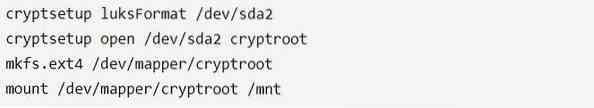

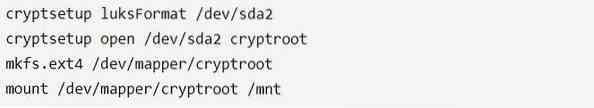

Krok 4: Gotowa partycja główna

Następnym krokiem jest skonfigurowanie partycji root. Zrób to, wpisując:

$ cryptsetup luksFormatuj /dev/sda2$ cryptsetup otwórz /dev/sda2 cryptroot

$ mkfs.ext4 /dev/mapper/cryptroot

Następnie zamontuj zaszyfrowaną partycję główną:

$ mount /dev/mapper/cryptroot /mnt

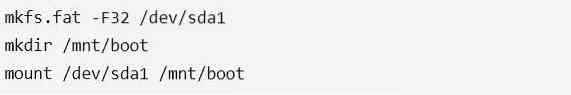

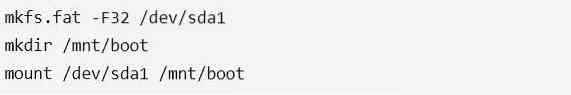

Krok 5: Skonfiguruj partycję rozruchową

Uruchom następujące polecenie, aby utworzyć partycję rozruchową:

$ mkfs.fat -F32 /dev/sda1$ mkdir /mnt/boot

Następnie zamontuj partycję, wpisując:

$ mount /dev/sda1 /mnt/boot

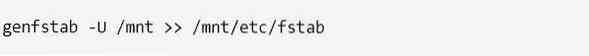

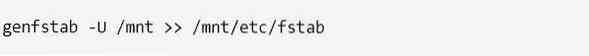

Krok 6: Zainstaluj pomocnicze zależności

Wydaj następujące polecenie, aby utworzyć plik fstab:

$ genfstab -U /mnt >> /mnt/etc/fstab

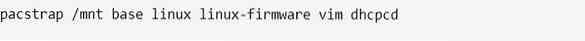

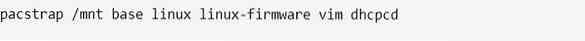

Następnie pobierz pakiety vim i dhcpcd, wpisując:

Krok 7: Zmień katalog główny

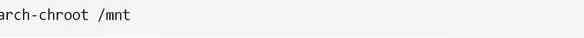

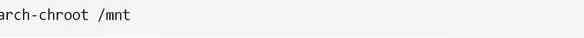

Użyj następującego polecenia, aby zmienić katalog główny:

$ arch-chroot /mnt

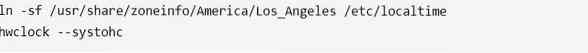

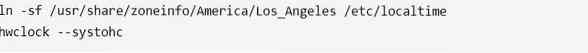

Krok 8: Ustaw strefy czasowe

Upewnij się, że strefa czasowa jest zgodna z Twoją lokalizacją:

$ ln -sf /usr/share/zoneinfo/America/Los_Angeles /etc/localtime$ hwclock --systohc

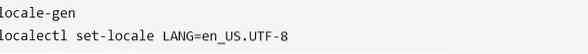

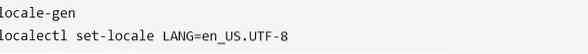

Krok 9: Zmodyfikuj odpowiednie lokalizacje

Uruchom następujące polecenie, aby wyświetlić odpowiednie ustawienia regionalne:

$ locale-gen$ localectl set-locale LANG=en_US.UTF-8

W szczególności będziesz edytować /etc/locale.lokalizacja genu local.

Krok 10: Zmień na mkinitcpio

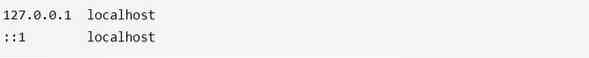

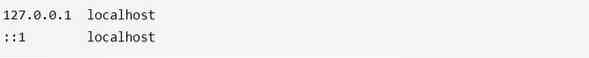

Najpierw dołącz hosty /etc/:

# 127.0.0.1 host lokalny# ::1 localhost

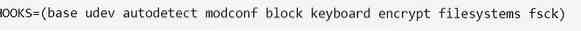

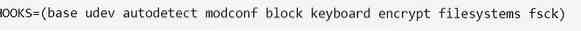

Następnie wyszukaj i zmodyfikuj /etc/mkinitcpio.konf.

Pamiętaj, aby dołączyć zaczepy szyfrowania i przenieść zaczepy klawiatury, aby szyfrowanie następowało po nim.

Wydaj następujące polecenie, aby utworzyć obrazy rozruchowe:

Krok 11: Wprowadź klucz szyfrowania

$ passwd

Krok 12: Zainstaluj pakiet ucode

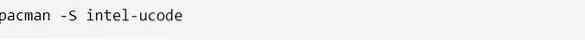

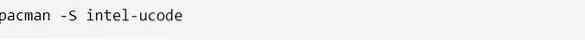

Jeśli używasz intel, wpisz następujące polecenie:

$ pacman -S intel-ucode

W przypadku użytkowników AMD polecenie powinno brzmieć:

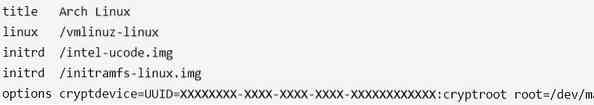

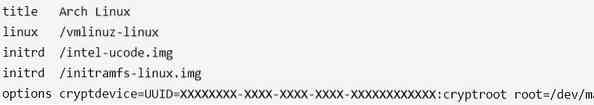

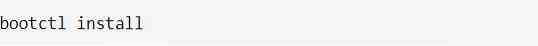

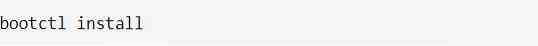

Krok 13: Zainstaluj i skonfiguruj EFI Boot Manager

Aby zainstalować menedżera rozruchu EFI, uruchom następujące polecenie:

$ zainstaluj bootctl

Krok 14: Uruchom ponowne uruchomienie

Wpisz exit, a następnie uruchom ponownie.

$ restartPo ponownym uruchomieniu zostaniesz poproszony o podanie hasła.

To jest to! W ten sposób instalujesz ArchLinux z pełnym szyfrowaniem dysku.

Wniosek

Jednym z najlepszych sposobów ochrony telefonu, komputera i laptopa przed nieautoryzowanym logowaniem jest pełne szyfrowanie dysku.

W tym samouczku dowiedziałeś się, jak zainstalować ArchLinux z pełnym szyfrowaniem dysku. Mając do dyspozycji FDE, nie musisz się już martwić, że inne osoby wtargną do Twojego systemu.

Mamy nadzieję, że ten samouczek okazał się pomocny i łatwy do naśladowania. Trzymaj się linuxhint.com po więcej postów związanych z bezpieczeństwem danych.

Phenquestions

Phenquestions