Instalacja

John The Ripper można zainstalować na wiele sposobów. Kilka typowych to, że możemy go zainstalować za pomocą apt-get lub snap. Otwórz terminal i uruchom następujące polecenia.

[ochrona poczty e-mail]:~$ sudo apt-get install john -yTo zainicjuje proces instalacji. Po zakończeniu wpisz w terminalu „john”.

[e-mail chroniony]:~$ janJan Rozpruwacz 1.9.0-jumbo-1 OMP [linux-gnu 64-bit 64 AVX2 AC]

Prawa autorskie (c) 1996-2019 autorstwa Solar Designer i innych

Strona główna: http://www.otwarta ściana.pl/jan/

To znaczy Jan Rozpruwacz v1.9.0 jest teraz zainstalowane na twoim urządzeniu. Widzimy adres URL strony głównej, który odsyła nas do witryny Open-wall. A użycie podane poniżej wskazuje, jak korzystać z narzędzia.

Można go również pobrać i zainstalować za pomocą przystawki. Musisz zainstalować Snap, jeśli jeszcze go nie masz.

[ochrona poczty e-mail]:~$ aktualizacja sudo apt[ochrona poczty e-mail]: ~ $ sudo apt install snapd

A następnie zainstaluj JohnTheRipper przez przystawkę.

[ochrona poczty e-mail]: ~ $ sudo przystawki zainstaluj john-the-ripperŁamanie haseł za pomocą JohnTheRipper

Tak więc JohnTheRipper jest zainstalowany na twoim komputerze. A teraz ciekawa część, jak łamać hasła za jego pomocą. Wpisz „john” w terminalu. Terminal wyświetli następujący wynik:

[e-mail chroniony]:~$ janJan Rozpruwacz 1.9.0-jumbo-1 OMP [linux-gnu 64-bit 64 AVX2 AC]

Prawa autorskie (c) 1996-2019 autorstwa Solar Designer i innych

Strona główna: http://www.otwarta ściana.pl/jan/

Poniżej strony głównej, UŻYTKOWANIE jest podane jako:

Sposób użycia: jan [OPCJE] [PLIKI HASŁA]

Patrząc na jego użycie, możemy stwierdzić, że wystarczy podać mu plik(i) hasła i żądaną(e) opcję(e). Różne OPCJE są wymienione poniżej, co daje nam różne możliwości wyboru sposobu przeprowadzenia ataku.

Niektóre z dostępnych opcji to:

-pojedynczy

- Tryb domyślny używający domyślnych lub nazwanych reguł.

-Lista słów

- tryb listy słów, czytaj słownik listy słów z PLIKU lub standardowego wejścia

-kodowanie

- kodowanie wejściowe (np. UTF-8, ISO-8859-1).

-zasady

- włącz reguły zniekształcania słów, używając domyślnych lub nazwanych reguł.

-przyrostowe

- tryb „przyrostowy”

-zewnętrzny

- tryb zewnętrzny lub filtr słów

-przywróć = NAZWA

- przywrócić przerwaną sesję [o nazwie NAME]

-sesja = NAZWA

- nazwij nową sesję NAME

-status = NAZWA

- drukuj status sesji [nazywana NAZWA]

-pokazać

- pokaż złamane hasła.

-test

- przeprowadzaj testy i benchmarki.

-sole

- załadować sole.

-widelec = N

- Utwórz N procesów do pękania.

-doniczka = NAZWA

- plik puli do użycia

-lista = CO

- wymienia JAKIE możliwości. -list=help pokazuje więcej na temat tej opcji.

-format = NAZWA

- Podaj Johnowi typ skrótu. mi.g, -format=surowy-MD5, -format=SHA512

Różne tryby w JohnTheRipper

Domyślnie Jan próbuje „pojedynczy”, następnie „lista słów”, a na końcu „przyrostowy”. Tryby można rozumieć jako metodę, której John używa do łamania haseł. Być może słyszałeś o różnych rodzajach ataków, takich jak atak słownikowy, atak Bruteforce itp. Właśnie to nazywamy trybami Johna. Listy słów zawierające możliwe hasła są niezbędne do ataku słownikowego. Oprócz trybów wymienionych powyżej John obsługuje również inny tryb zwany trybem zewnętrznym. Możesz wybraćplik słownika lub użyć metody brute-force z Johnem The Ripperem, próbując wszystkich możliwych permutacji w hasłach. Domyślna konfiguracja zaczyna się w trybie pojedynczego łamania, głównie dlatego, że jest szybszy i jeszcze szybszy, jeśli używasz wielu plików haseł naraz. Najpotężniejszym dostępnym trybem jest tryb przyrostowy. Podczas pękania spróbuje różnych kombinacji. Tryb zewnętrzny, jak sama nazwa wskazuje, użyje niestandardowych funkcji, które piszesz samodzielnie, podczas gdy tryb listy słów przyjmuje listę słów określoną jako argument opcji i próbuje prostego ataku słownikowego na hasła.

[email chroniony]:~$ john plik-hasła -w lista-słówJohn zacznie teraz sprawdzać tysiące haseł. Łamanie haseł jest procesem intensywnie wykorzystującym procesor i bardzo długim, więc czas, jaki to zajmie, będzie zależał od systemu i siły hasła. To może potrwać kilka dni. Jeśli hasło nie jest łamane przez wiele dni z potężnym procesorem, jest to bardzo dobre hasło. Jeśli to naprawdę crucia; aby złamać hasło, a następnie opuść system, dopóki John go nie złamie… Jak wspomniano wcześniej, może to potrwać wiele dni.

Gdy pęka, możesz sprawdzić stan, naciskając dowolny klawisz. Aby zakończyć sesję ataku, po prostu naciśnij „q” lub Ctrl + C.

Po znalezieniu hasła zostanie ono wyświetlone na terminalu. Wszystkie złamane hasła są zapisywane w pliku o nazwie ~/.jan/jan.garnek.

Wyświetla hasła w $[HASH]: format.

$dynamic_0$827ccb0eea8a706c4c34a16891f84e7b:12345

Złammy hasło. Na przykład mamy hash hasła MD5, który musimy złamać.

bd9059497b4af2bb913a8522747af2deUmieścimy to w pliku, powiedz hasło.hash i zapisz go w user:

Możesz wpisać dowolną nazwę użytkownika, nie jest konieczne podanie niektórych określonych specified.

Teraz to rozbijamy!

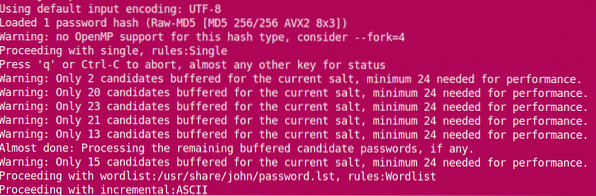

[chroniony adres e-mail]:~$ john hasło.hash --format=Raw-MD5Zaczyna łamać hasło.

Widzimy, że john ładuje hash z pliku i zaczyna w trybie „single”. W miarę postępu przechodzi na listę słów, a następnie przechodzi na przyrostową .. Kiedy złamie hasło, zatrzymuje sesję i pokazuje wyniki.

Hasło można zobaczyć później również przez:

[chroniony adres e-mail]:~$ john hasło.hash --format=Raw-MD5 --showAdministrator: szmaragd

Złamano 1 hash hasła, pozostało 0

Również przez ~/.jan/jan.garnek :

[email chroniony]:~$ kot ~/.jan/jan.garnek

$dynamic_0$bd9059497b4af2bb913a8522747af2de:szmaragd

$dynamic_0$827ccb0eea8a706c4c34a16891f84e7b:12345

Więc hasło to szmaragd.

Internet jest pełen nowoczesnych narzędzi i narzędzi do łamania haseł. JohnTheRipper może mieć wiele alternatyw, ale jest to jedna z najlepszych dostępnych. Szczęśliwe pękanie!

Phenquestions

Phenquestions