Instalowanie THC Hydra

Pobierz hydrę THC z https://github.com/vanhauser-thc/thc-hydra.

Po pobraniu wyodrębnij pliki i wykonaj następujące czynności:

cd thc-hydra-master/./konfiguruj

Marka

zainstaluj

Jeśli używasz Ubuntu/Debian, wpisz również:

apt-get zainstaluj libssl-dev libssh-dev libidn11-dev libpcre3-dev \libgtk2.0-dev libmysqlclient-dev libpq-dev libsvn-dev \

firebird-dev libmemcached-dev libgpg-error-dev \

libgcrypt11-dev libgcrypt20-dev

Wykorzystanie CLI

Tutaj sprawdzamy, jak używać hydry z popularnymi protokołami.

SSH/FTP/RDP/TELNET/MYSQL

Trzeba pamiętać, że Hydra radzi sobie z około 55 różnymi protokołami. To tylko kilka przykładów najczęściej używanych protokołów, takich jak ssh, ftp, rdp, telnet i mysql. Jednak ta sama zasada dotyczy pozostałych protokołów.

Aby Hydra działała z protokołem, będziesz potrzebować albo nazwy użytkownika (-l), albo listy nazw użytkowników (-L), listy haseł (pliku haseł) oraz docelowego adresu IP powiązanego z protokół. Jeśli chcesz, możesz dodać kolejne parametry. Na przykład -V dla oznajmiania.

hydra-lAlternatywnie możesz również sformatować go w następujący sposób:

hydra-l-l lub -L: nazwa użytkownika lub lista nazw użytkownika do próby

-P: lista haseł

-s: port

-V: gadatliwy

Na przykład dla FTP:

hydra -V -f -lLub

hydra-lHTTP-POBIERZ-FORMAT

W zależności od typu żądania, GET lub POST, możesz użyć http-get-form lub http-post-form. Pod elementem inspect możesz dowiedzieć się, czy strona jest GET czy POST. Następnie możesz użyć http-get-form podczas próby znalezienia hasła do kombinacji nazwa użytkownika:hasło w sieci (na przykład na stronie internetowej).

hydra-l-l lub -L: nazwa użytkownika lub lista nazw użytkownika do próby

-P: lista haseł

-f : zatrzymaj się po znalezieniu hasła

-V: gadatliwy

a: strona logowania

b: kombinacja nazwy użytkownika/hasła

c: otrzymany komunikat o błędzie, jeśli logowanie się nie powiedzie

d: H = plik cookie sesji

Załóżmy na przykład, że chcemy zhakować DVWA (Damn Vulnerable Web Application). Gdy korzystasz z apache2 w trybie online, powinien on znajdować się pod Twoim lokalnym adresem IP. W moim przypadku jest to http://10.0.2.15.

Tak więc:

za: /podatności/brute/

Następnie potrzebujemy b i c. Spróbujmy więc zalogować się za pomocą fałszywych danych uwierzytelniających (cokolwiek tutaj zrobi). Witryna wyświetla następujący komunikat: „Niepoprawna nazwa użytkownika lub hasło.Dlatego użyjemy wiadomości c:

c: niepoprawna nazwa użytkownika lub hasło

Tak więc b będzie wyglądać następująco:

b: nazwa użytkownika=^USER^&password=^PASS^&Login=Login#Zastąp poświadczenia wprowadzone za pomocą ^USER^ i ^PASS^. Jeśli było to żądanie POST, informacje te można znaleźć w elemencie inspekcji > zakładka Żądanie.

Następnie w elemencie inspekcji skopiuj plik cookie. To będzie d:

d: H=Cookie:PHPSESSID=3046g4jmq4i504ai0gnvsv0ri2;zabezpieczenia=niskieNa przykład:

hydra -l admin -P /home/kalyani/rockyou.txt -V -f 10.0.2.15 http-pobierz-formularz“/podatności/brute/:username=^USER^&password=^PASS^&Login=Login

#:Nazwa użytkownika lub hasło są nieprawidłowe:

H=Cookie:PHPSESSID=3046g4jmq4i504ai0gnvsv0ri2;bezpieczeństwo=niskie”

Kiedy to uruchomisz, a hasło znajduje się na liście, znajdzie je za Ciebie.

Jeśli jednak okaże się, że jest to dla Ciebie za dużo pracy, nie musisz się stresować, ponieważ istnieje również wersja GUI. Jest o wiele prostszy niż wersja CLI. Wersja GUI hydry THC nazywa się Hydra GTK.

Instalowanie Hydry GTK

W Ubuntu możesz po prostu zainstalować Hydrę GTK za pomocą następującego polecenia:

sudo apt-get zainstaluj hydra-gtk -yPo zainstalowaniu będziesz potrzebować:

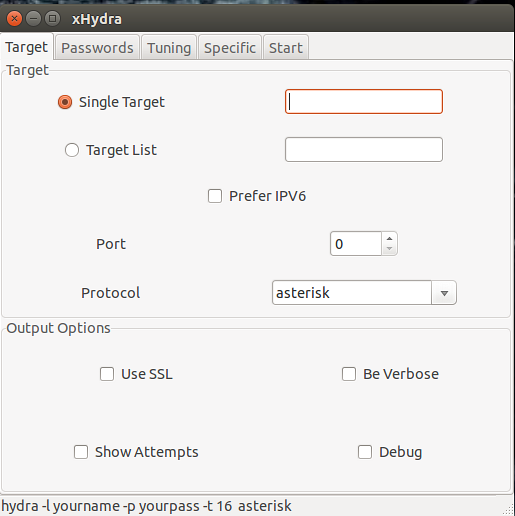

- Cel lub lista celów: Jest to adres IP protokołu, który chcesz zaatakować

- Numer portu: numer portu powiązany z protokołem

- Protokół: ssh, ftp, mysql itp…

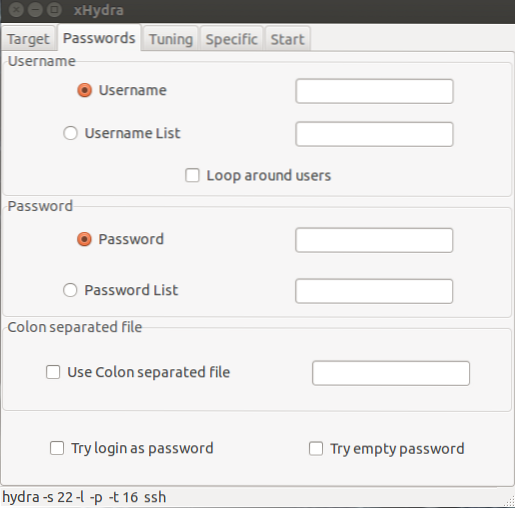

- Nazwa użytkownika: wprowadź nazwę użytkownika lub listę nazw użytkowników

- Hasło lub lista haseł

W zależności od tego, czy chcesz zhakować jeden, czy wiele celów, możesz wprowadzić jeden lub wiele celów w polu docelowym. Załóżmy, że atakujesz pojedynczy cel, SSH znajdujący się w 999.999.999.999 (oczywiście fałszywy adres IP). W polu docelowym umieściłbyś 999.999.999.999, a w sekcji portu umieściłbyś 22. Pod protokołem umieściłbyś SSH. Wskazane byłoby również zaznaczenie pól „bądź gadatliwy” i „pokaż próby”. Pole „Bądź gadatliwy” jest równoważne -v w THC Hydra, podczas gdy pole „pokaż próby” jest równoważne -V w THC Hydra. Zaletą Hydry jest to, że radzi sobie z dużą liczbą protokołów.

W następnej zakładce wprowadź żądaną nazwę użytkownika lub listę nazw użytkowników (w tym przypadku lokalizację listy nazw użytkowników). Na przykład w „liście nazw użytkowników” umieściłbym „/home/kalyani/usernamelist.tekst". To samo dotyczy haseł. Lokalizacja pliku haseł jest wprowadzana w polu o nazwie „lista haseł”. Po ich wypełnieniu reszta jest łatwa. Możesz pozostawić strojenie i określone zakładki bez zmian i kliknąć przycisk Start pod zakładką Start.

Hydra GTK jest o wiele łatwiejsza w użyciu niż THC Hydra, mimo że są tym samym. Niezależnie od tego, czy używasz THC Hydra czy Hydra GTK, oba są świetnymi narzędziami do łamania haseł. Zazwyczaj napotykany problem będzie miał postać używanej listy haseł. Możesz oczywiście użyć innych programów, takich jak generatory crunch i list słów, aby dostosować listę haseł do własnych upodobań. Jeśli jednak możesz również dostosować listę haseł do swoich potrzeb, Hydra może stać się bardzo potężnym sojusznikiem.

Wesołego hakowania!

Phenquestions

Phenquestions