Mody pomocnicze są zwykle używane do wykonywania jednorazowych działań po wykorzystaniu, ale dzięki temu fascynującemu narzędziu możesz zrobić znacznie więcej, na przykład tworzyć własne skanery luk w zabezpieczeniach i skanery portów. W tym artykule szczegółowo przyjrzymy się w szczególności modułowi pomocniczemu i nauczymy się, jak stworzyć z niego fuzzera.

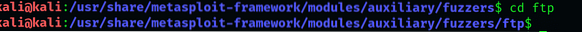

Krok 1: Przejdź do katalogu Metasploit

Najpierw uruchom Kali Linux i przejdź do katalogu Metasploit Framework. Wpisz następujące polecenie w interfejsie Kali:

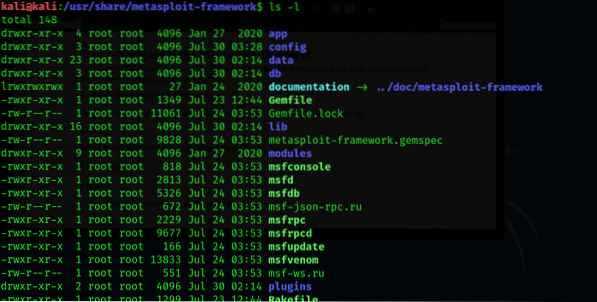

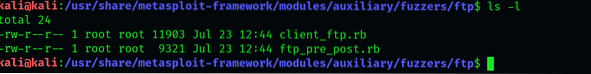

Aby lepiej przyjrzeć się zawartości tutaj, zmień widok katalogu, wpisując:

$ ls -l

Przewiń do modułu podkatalogu i ponownie wpisz:

$ moduły cd

Te dane wyjściowe pokazują różne typy modułów w Metasploit, w tym:

- Exploity

- Ładunki

- Ukłon

- Poczta

- Kodery

- Pomocniczy

Teraz przyjrzymy się dokładniej modułowi pomocniczemu.

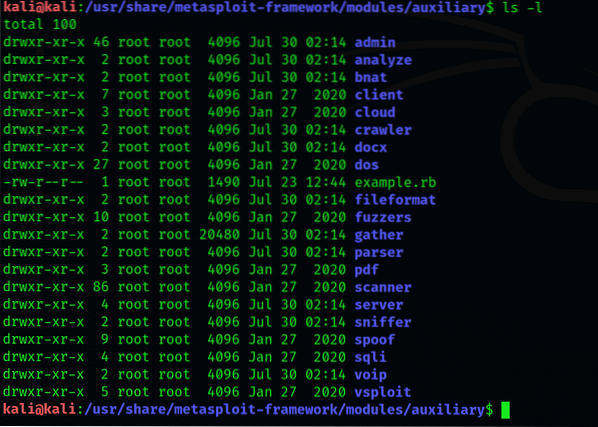

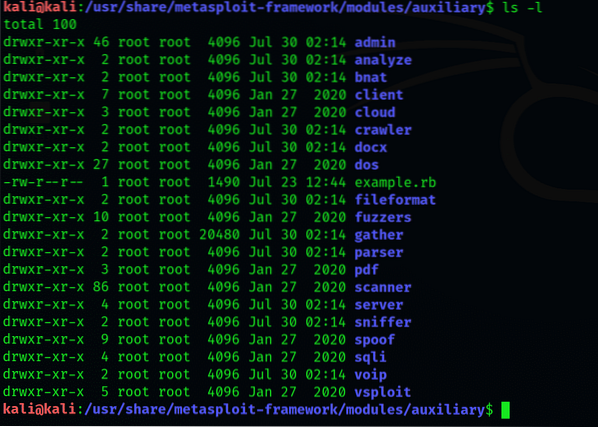

Krok 2: Rozwiń katalog pomocniczy

Wejdź do katalogu pomocniczego

$ moduły CD/pomocnicze

Spowoduje to podzielenie katalogu modułów pomocniczych na kilka podkatalogów. Wynik wyświetli obszerną listę podkatalogów, zaczynając od katalogu administratora.

Tworzenie fuzzerów

Zanim przejdziemy dalej, najpierw zdefiniujemy co rozmazany jest.

Fuzzing: krótkie wprowadzenie

Fuzzing to praktyka w dziedzinie testowania oprogramowania, która polega na ciągłym wprowadzaniu losowych, nieoczekiwanych danych wejściowych do programu komputerowego w celu określenia wszystkich możliwych awarii systemu. Umieszczenie zbyt dużej ilości danych lub losowych danych wejściowych w zmiennym obszarze powoduje przepełnienie bufora, krytyczną lukę, której Fuzzing szuka jako techniki inspekcji.

Przepełnienie bufora jest nie tylko poważną luką w zabezpieczeniach, ale także często jest metodą, do której hakerzy próbują włamać się do systemu.

Proces fuzzingu

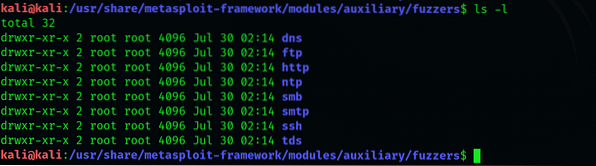

Przejdź do katalogu fuzzer i dobrze przyjrzyj się listingowi:

$ cd fuzzery

Wyświetlane typy fuzzerów obejmują: dns, ftp, http, smb, smtp, ssh i tds.

Szczególnie interesującym nas fuzzerem jest ftp.

Następnie otwórz katalog fuzzers:

$ cd ftp

Z dwóch wyświetlanych tutaj typów użyjemy „tp_pre_post fuzzer” zamiast „client_ft.rb.”

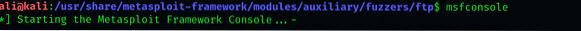

Otwórz msfconsole, znajdź „tp_pre_post fuzzer” i uruchom go. W wierszu polecenia msf wpisz:

$ msfconsole

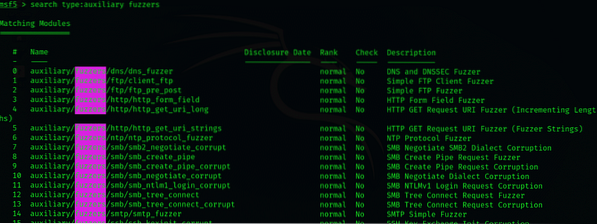

Msfconsole wyświetli tylko te moduły, które są pomocnicze i zaniedbują inne typy. Zauważ, że wszystkie prezentowane mody mają słowo kluczowe ftp, co wymaga, aby proces posortował moduły zgodnie z poleceniem.

Wyniki wyszukiwania pokazują kilka różnych modułów; będziemy używać tylko modułu „auxiliary/fuzzers/ftp/ftp_pre_post”. Możesz zajrzeć do szczegółów dotyczących funkcji tego modu, wpisując msf > info.

Teraz załaduj ten moduł, wpisując:

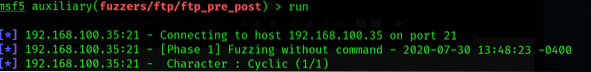

$ msf > użyj pomocniczych/fuzzerów/ftp/ftp_pre_post

Jak widać, moduł może przyjmować kilka różnych wejść. Będziemy używać określonego adresu IP. W tym przykładzie używamy systemu z systemem operacyjnym Windows 2003 jako wyznaczonego celu do przetestowania naszego fuzzera.

Ustaw adres IP i uruchom moduł:

$ msf > ustaw RHOSTS (tu wpisz IP)

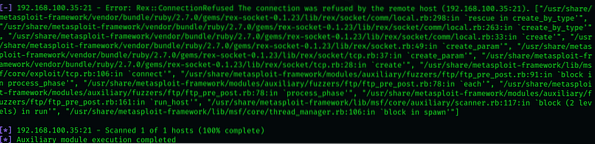

Fuzzer rozpocznie się od jasnych 10 bajtów i powoli zacznie przytłaczać system większymi danymi wejściowymi, powiększając o 10 bajtów z każdą iteracją. Maksymalny rozmiar to domyślnie 20000 bajtów, który można modyfikować w zależności od typu systemu.

Jest to bardzo zawiły i długi proces, więc bądź cierpliwy. Fuzzer zatrzyma się przy określonym limicie rozmiaru lub po wykryciu kilku komunikatów o błędach.

Wniosek

W tym artykule opisano, czym są fuzzery: moduły pomocnicze, które pozwalają nam sprawdzić system pod kątem podatności, w tym przepełnienie bufora, które jest najistotniejsze, ponieważ często jest omijane przez jego eksploatację. W artykule opisano również, jak wykonać fuzzing w systemie za pomocą fuzzera tp_pre_post. Pomimo tego, że są stosunkowo prostszymi komponentami frameworka Metasploit, fuzzery mogą być niezwykle cenne, jeśli chodzi o testowanie piórem.

Oczywiście nie jest to jedyna rzecz, do której zdolne są moduły pomocnicze; istnieją setki różnych modułów, które służą różnym celom do testowania twojego systemu.

Phenquestions

Phenquestions